xss产生原因是由于web程序对用户的输入过滤不足,导致用户输入的恶意HTML/JavaScript代码注入到网页中,混淆原有语义,产生新的恶意语言。其他用户访问网页时,浏览器就会触发恶意网特代码,从而达到xss攻击的目的。

XSS分类

反射形

存储型

DOM型

XSS注入点

1、html标签之间

<h1>hello <?=$name?></h1>

payload:<script>alert</script>2、标签属性中

<input type="text" name="test123" value="<?=$name?>">

payload:<input type="test" name=“test23” value="" autofocus onfocus="alert(1)">

伪协议

<a href="javascript:alert(1)">clik</a>

<iframe src="javascript:alert(1)"></iframe>3、JavaScript变量中

<?php

$name = $_GET['name'];

?>

<!DOCTYPE html>

<html>

<head>

<title>test</title>

</head>

<body>

<script type="text/javascript">

var name = "<?=$name?>";

document.write("hello "+name);

</script>

</body>

</html>

payload:?name=lusong"%2balert(1);// %2b ------ +

?name=lusong";alert(1);// 换行执行XSS危害

XSS漏洞探测

寻找漏洞点

常用探测向量

XSS利用

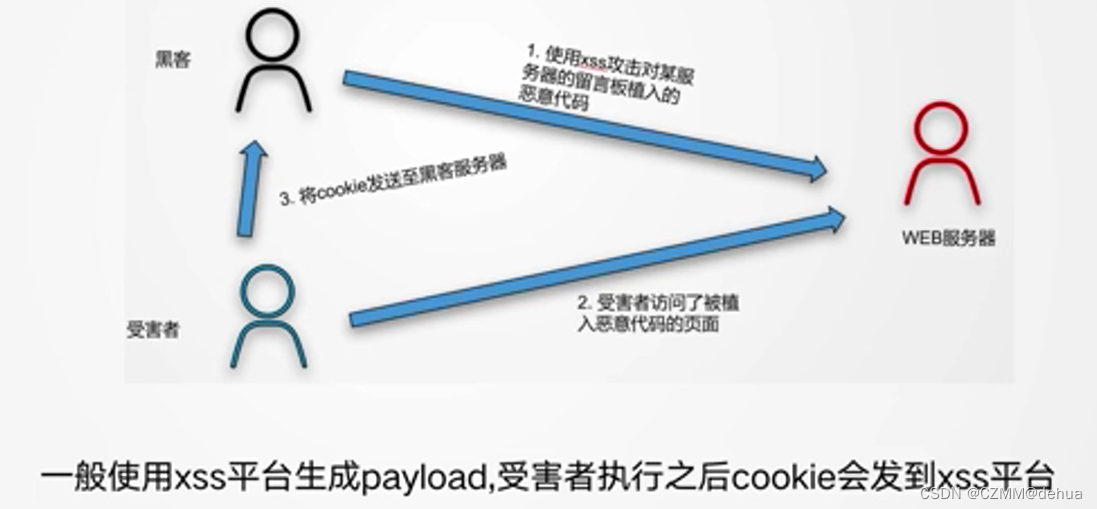

盗取cookie

该平台可以利用xss获取受害者的网络信息,扫描内网存在的漏洞并利用。

XSS绕过

XSS攻击是由于Web程序缺乏对用户输入的过滤,导致恶意HTML/JavaScript代码注入,影响网页语义。攻击包括反射型、存储型和DOM型,常见于HTML标签、属性和JavaScript变量中。攻击者可利用XSS盗取cookie,探测系统漏洞并进行内网扫描。

XSS攻击是由于Web程序缺乏对用户输入的过滤,导致恶意HTML/JavaScript代码注入,影响网页语义。攻击包括反射型、存储型和DOM型,常见于HTML标签、属性和JavaScript变量中。攻击者可利用XSS盗取cookie,探测系统漏洞并进行内网扫描。

1128

1128

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?