名称:Tomcat-pass-getshell 弱口令

描述:Tomcat是Apache 软件基金会(Apache Software Foundation)的Jakarta 项目中的一个核心项目,由Apache、Sun 和其他一些公司及个人共同开发而成。

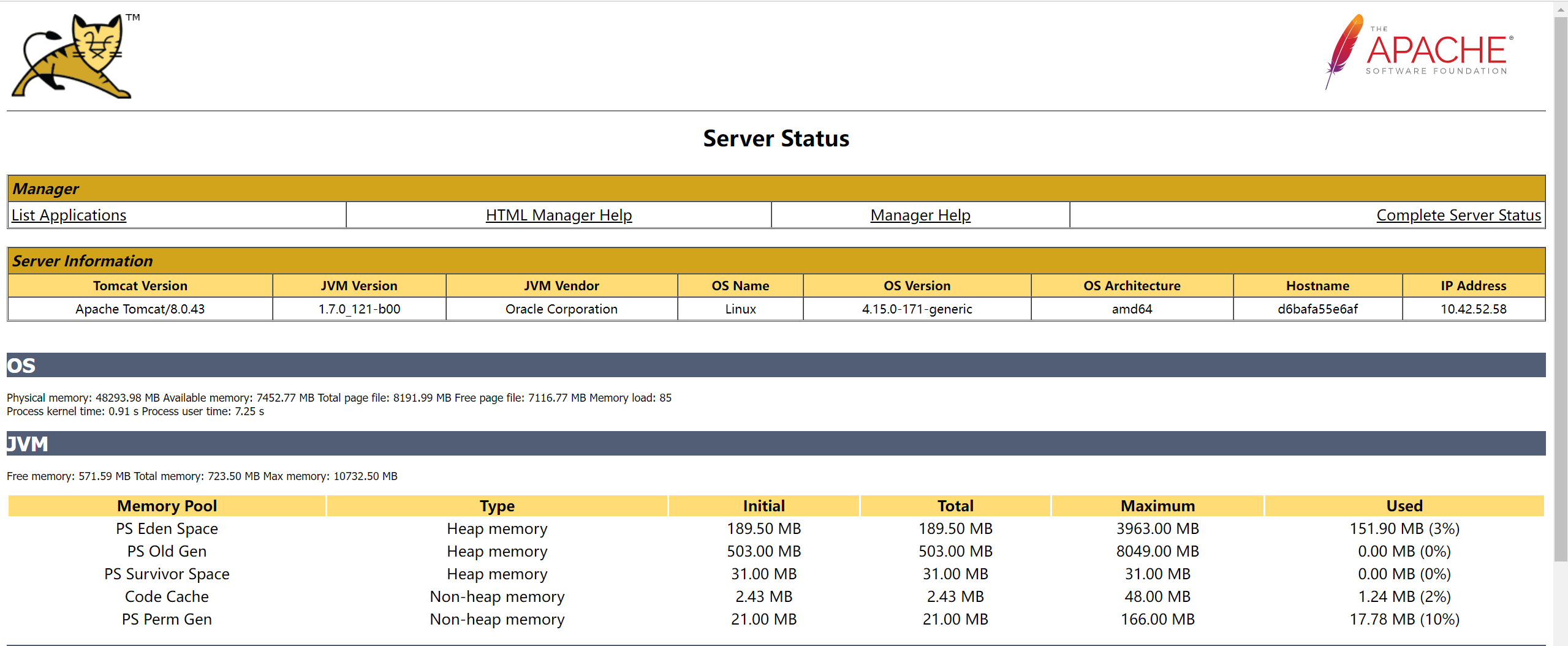

通过弱口令登录后台,部署war包geshell

步骤1

利用平台搭建完网站

步骤2

查看登录界面,利用kali系统的msfconsole进行破解

启动msfconsole

use auxiliary/scanner/http/tomcat_mgr_login

set RHOSTS 123.58.224.8

set RPORT 37433

run

步骤3

得到账号密码{tomcat}{tomcat}

登录用户

选择上传文件,格式是{WAR-压缩包}{植入jsp的一句话木马}

访问,查看是否植入成功

网页空白,则显示植入成功

步骤4

利用WebShell中的蚁剑链接

查看权限和ID,最后拿到flag

本文详细介绍了如何利用Tomcat的弱口令漏洞进行攻击,包括使用msfconsole进行登录破解,获取账号密码,上传恶意WAR包,植入jsp一句话木马,并通过WebShell获取权限和ID,最终拿到flag的过程。

本文详细介绍了如何利用Tomcat的弱口令漏洞进行攻击,包括使用msfconsole进行登录破解,获取账号密码,上传恶意WAR包,植入jsp一句话木马,并通过WebShell获取权限和ID,最终拿到flag的过程。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?