什么是ACL:

ACL(访问控制列表)是一种网络安全机制,用于限制用户、进程或设备对网络资源的访问权限。ACL通常由一组规则组成,这些规则定义了允许或拒绝特定类型的流量或访问请求。ACL可以基于源地址、目标地址、协议类型、端口号、时间等条件来控制网络访问。ACL广泛应用于路由器、交换机和防火墙等网络设备,以及操作系统中实现的网络资源保护。

ACL的作用与应用:

作用:

1.数据报文过滤:通过ACL规则,能够控制设备是否转发数据报文,或者限制用户访问服务。

2.数据报文分类:通过ACL规则对数据报文进行分类,其他应用(比如QoS、策略路由等)通过调用ACL,能够对不同类别的数据报文进行区别处理。

应用:

1.防止数据泄露:通过控制对敏感信息的访问,ACL有助于防止数据泄露

2.管理网络带宽:ACL可以优先处理重要服务,而不是不太重要的服务,从而确保最佳资源分配。

3.阻止恶意流量:ACL通过过滤有害流量来增强网络安全性

ACL的分类:

1.基本ACL:基本ACL规则只包含源IP地址,对设备的CPU消耗较少,可用于简单的部署,但是使用场景有限,不能提供强大的安全保障。基本ACL的编号范围是2000-2999

2.高级ACL:相较于基本ACL,高级ACL提供更高的扩展性,可以对流量进行更精细的匹配。通过配置高级ACL,可以阻止特定主机或者整个网段的源或者目标。除此之外,还可以使用协议信息(IP、ICMP、TCP、UDP)去过滤相应的流量。高级ACL的编号范围是3000-3999

3.二层ACL:在公司的内部网络中,想对特定的终端进行访问权限控制,这时就需要二层ACL。使用二层ACL,可以根据源MAC地址、目的MAC地址、802.1p优先级、二层协议类型等二层信息对流量进行管控。二层ACL的编号范围是4000-4999

4.用户ACL:由于企业内部同部门的工作人员的终端不在同一个网段难以管理,需要将其纳入一个用户组,并对其用户组进行访问权限管理,这时候就需要用户ACL。用户ACL在高级ACL的基础上增加了用户组的配置项,可以实现对不同用户组的流量管控。用户ACL的编号范围是6000-6031

实验拓扑图:

配置命令:

AR1:

配置接口的IP地址和OSPF

interface GigabitEthernet0/0/0

ip address 12.77.1.1 255.255.255.0

interface GigabitEthernet0/0/1

ip address 14.77.1.1 255.255.255.0

interface GigabitEthernet0/0/2

ip address 10.77.1.254 255.255.255.0

interface GigabitEthernet4/0/0

ip address 20.77.1.254 255.255.255.0

ospf 10 router-id 1.1.1.1

area 0.0.0.0

network 10.77.1.254 0.0.0.0

network 12.77.1.1 0.0.0.0

network 14.77.1.1 0.0.0.0

network 20.77.1.254 0.0.0.0

AR2:

interface GigabitEthernet0/0/0

ip address 12.77.1.2 255.255.255.0

interface GigabitEthernet0/0/1

ip address 16.77.1.1 255.255.255.0

interface GigabitEthernet0/0/2

ip address 30.77.1.254 255.255.255.0

interface GigabitEthernet4/0/0

ip address 40.77.1.254 255.255.255.0

ospf 10 router-id 2.2.2.2

area 0.0.0.0

network 12.77.1.2 0.0.0.0

network 16.77.1.1 0.0.0.0

network 30.77.1.254 0.0.0.0

network 40.77.1.254 0.0.0.0

AR3:

interface GigabitEthernet0/0/0

ip address 16.77.1.2 255.255.255.0

interface GigabitEthernet0/0/1

ip address 14.77.1.2 255.255.255.0

interface GigabitEthernet0/0/2

ip address 100.77.1.254 255.255.255.0

interface GigabitEthernet4/0/0

ip address 18.77.1.1 255.255.255.0

ospf 10 router-id 3.3.3.3

area 0.0.0.0

network 14.77.1.2 0.0.0.0

network 16.77.1.2 0.0.0.0

network 18.77.1.1 0.0.0.0

network 100.77.1.254 0.0.0.0

AR4:

interface GigabitEthernet0/0/0

ip address 18.77.1.2 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 50.77.1.254 255.255.255.0

#

interface GigabitEthernet0/0/2

ip address 60.77.1.254 255.255.255.0

ospf 10 router-id 4.4.4.4

area 0.0.0.0

network 18.77.1.2 0.0.0.0

network 50.77.1.254 0.0.0.0

network 60.77.1.254 0.0.0.0

实验目的:

1.综合部只可以访问财务部,总工程部和分工程部

2.财务部只可以访问综合部,总销售部和分销售部

3.总工程部只可以访问综合部和分工程部

4.其他部门不能互相访问

配置ACL:

AR1:

acl number 3000

rule 5 permit ip source 10.77.1.1 0 destination 20.77.1.1 0

rule 10 permit ip source 10.77.1.1 0 destination 40.77.1.1 0

rule 15 permit ip source 10.77.1.1 0 destination 60.77.1.1 0

rule 20 deny ip

acl number 3001

rule 5 permit ip source 20.77.1.1 0 destination 10.77.1.1 0

rule 10 permit ip source 20.77.1.1 0 destination 30.77.1.1 0

rule 15 permit ip source 20.77.1.1 0 destination 50.77.1.1 0

rule 20 deny ip

#

interface GigabitEthernet0/0/2

traffic-filter inbound acl 3000

interface GigabitEthernet4/0/0

traffic-filter inbound acl 3001

AR2:

acl number 3000

rule 5 permit ip source 40.77.1.1 0 destination 10.77.1.1 0

rule 10 permit ip source 40.77.1.1 0 destination 60.77.1.1 0

rule 15 deny ip

[Huawei-GigabitEthernet4/0/0]traffic-filter inbound acl 3000

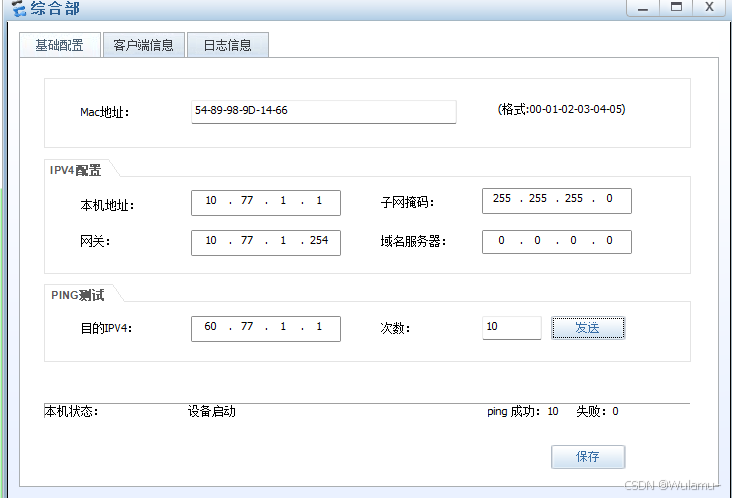

实验结果:

综合部IP:10.77.1.1

分工程部IP:60.77.1.1

财务部IP:20.77.1.1

4121

4121

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?