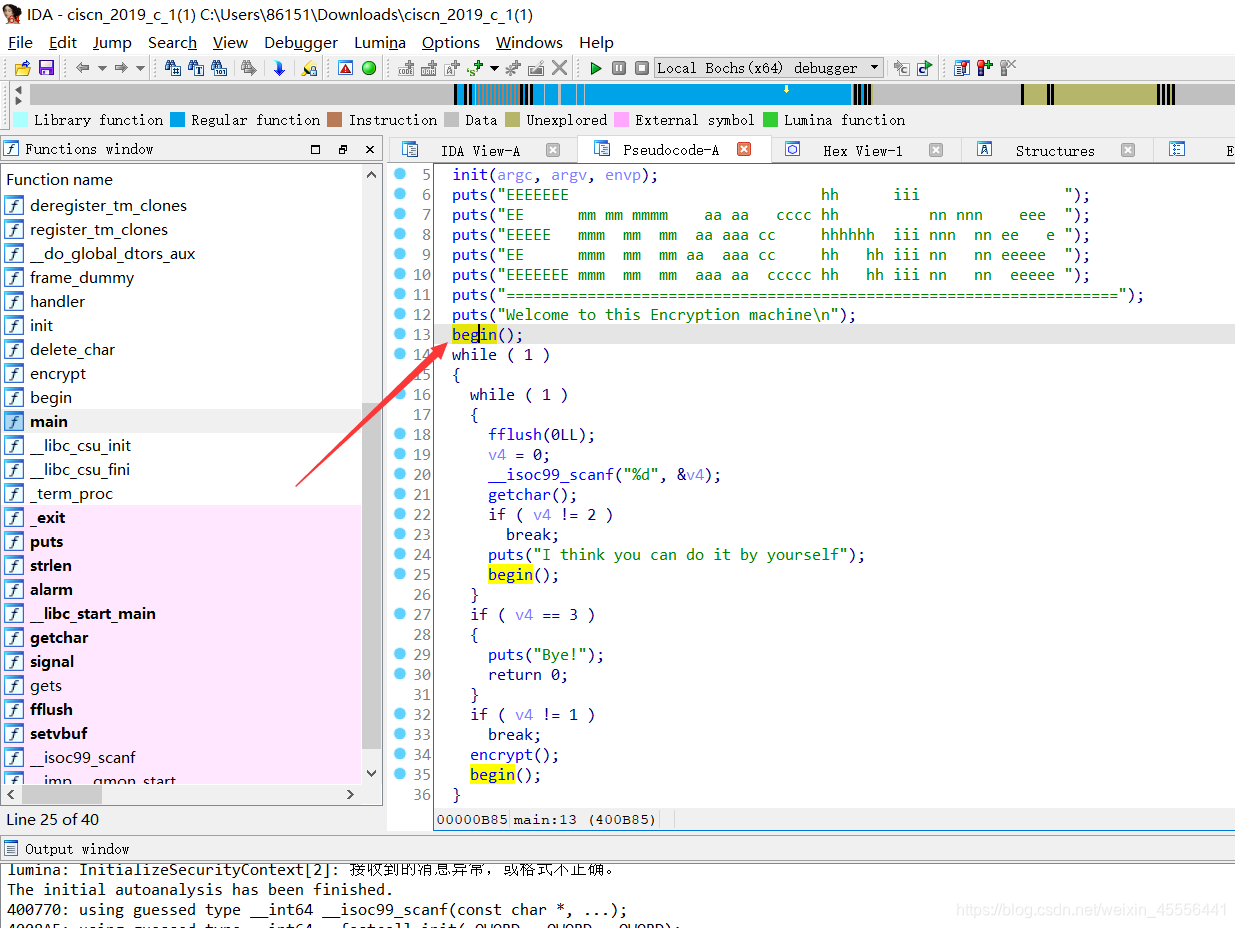

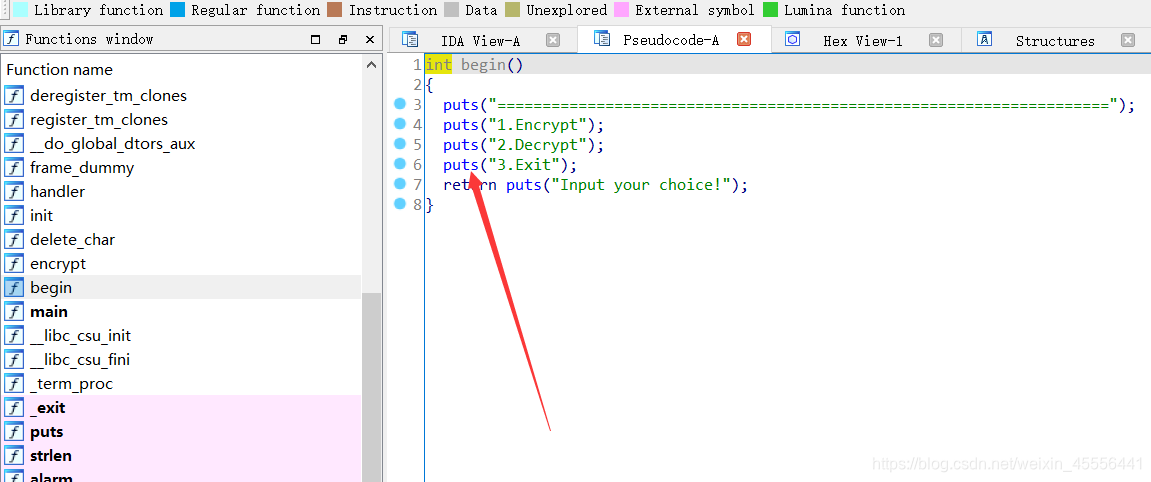

一个普通的小程序,给了3个选项来供我们选择;

在main函数进行分析,发现输入 1 是正确的通道; 点进去下面的encrypt() 加密函数;

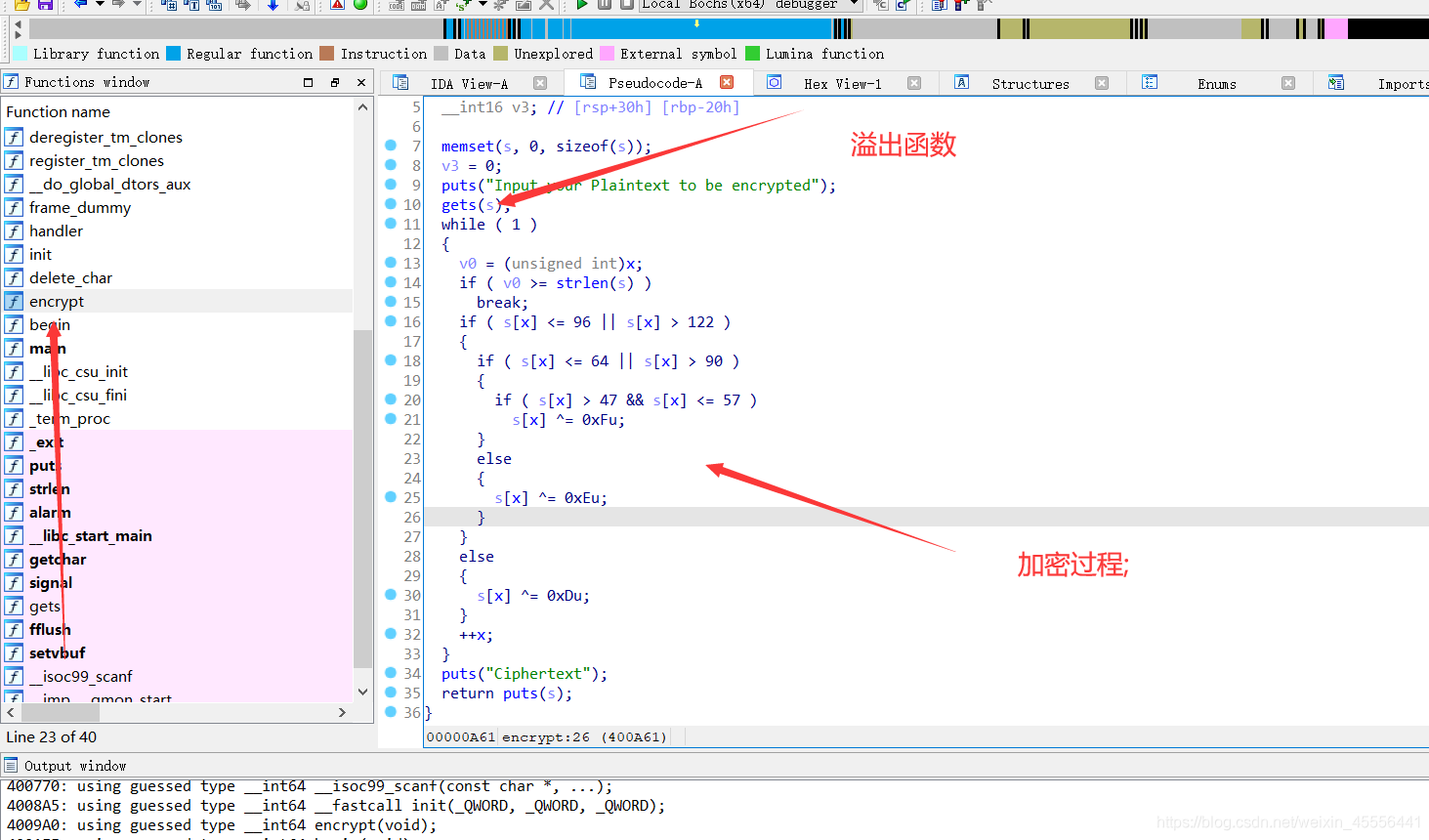

在这里发现了 gets()溢出函数; 我们可以利用这个函数漏洞来构建我们的payload;

紧接着下面 就会对 我们输入的payload 进行加密操作会破坏我们的payload;

我们需要避免这种情况;

看第14行有个 if ( v0 >= strlen(s) ); 当不满足条件时会退出 while 循环;

我们要借此利用这个 if 只要 在我们的 payload 语句 最前方 输入 '\0’即可 具体可以看看:

另外这道题是 没有 sytem函数 和 bin/sh 来供我们利用的,考察了:rop_x64,泄露libc这方面的知识;

Exp:

from pwn import*

from LibcSearcher import*

p=remote('node3.buuoj.cn','25295')

elf=ELF('./1')

main=0x400b28

rdi

"本文详细介绍了如何利用一个小程序中的gets()函数溢出漏洞,构建payload并绕过加密操作。通过在payload前添加'�'字符,利用if条件退出循环,再结合puts()函数的plt和got地址泄露libc版本。然后通过64位程序的rop技术,找到system函数和/bin/sh地址,最终实现远程控制。此过程涉及了栈溢出、ROP、libc泄露等安全知识点。"

"本文详细介绍了如何利用一个小程序中的gets()函数溢出漏洞,构建payload并绕过加密操作。通过在payload前添加'�'字符,利用if条件退出循环,再结合puts()函数的plt和got地址泄露libc版本。然后通过64位程序的rop技术,找到system函数和/bin/sh地址,最终实现远程控制。此过程涉及了栈溢出、ROP、libc泄露等安全知识点。"

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

717

717

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?