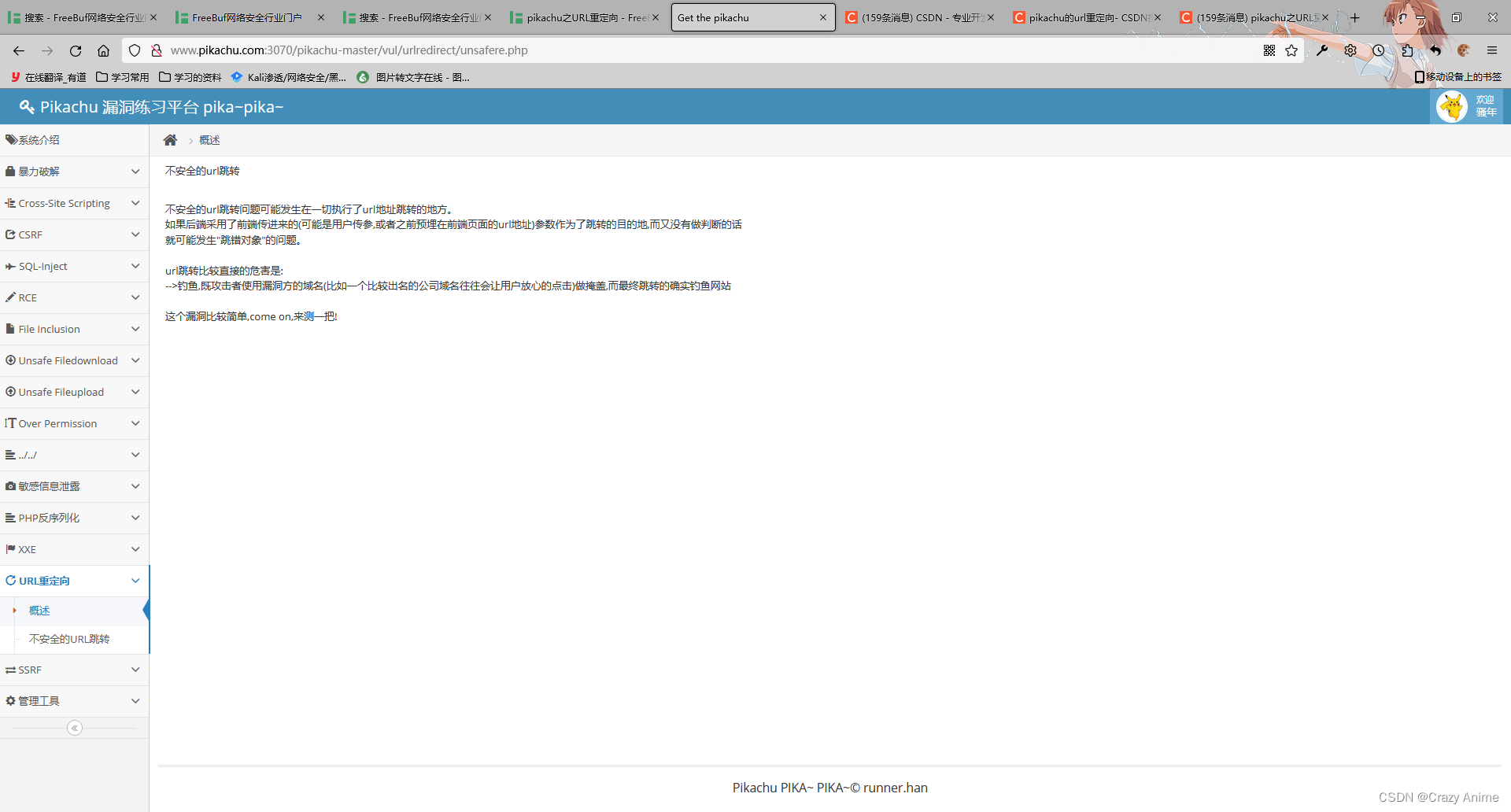

不安全的url跳转

不安全的url跳转问题可能发生在一切执行了url地址跳转的地方。

如果后端采用了前端传进来的(可能是用户传参,或者之前预埋在前端页面的url地址)参数作为了跳转的目的地,而又没有做判断的话

就可能发生"跳错对象"的问题。

url跳转比较直接的危害是:

-->钓鱼,既攻击者使用漏洞方的域名(比如一个比较出名的公司域名往往会让用户放心的点击)做掩盖,而最终跳转的确实钓鱼网站

我们打开靶场,然后将每一个连接点一下看看,发现的三个和第四个有反应

第三个回跳转到概述,第四个则是:

一段话,但是发现了url有一些变化,更具刚刚点击第三个网页回发生跳转判断,url=后面也许可以接一个网址。我们进行尝试

然后回车看看

返回到了百度的网页

3977

3977

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?