jwt

2.1

使用了什么认证方式

常用的认证方式

1OAuth 认证 2Cookie-Session 认证 3基于JWT的Token认证

有这三种常见的认证方式

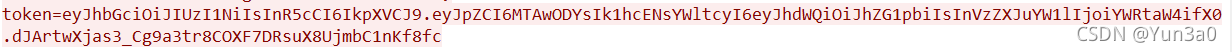

在流量包中可以看到明显的token特征ejy

2.2

问jwt中的id和username是什么

而jwt由3部分组成

- Header 头部

- Payload 负载

- Signature 签名

而id和name就在第二部分负载里,jwt使用了base64的编码,所以我们找到jwt后要把它base64解码

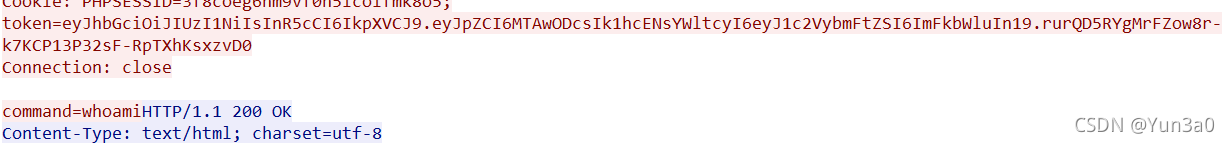

分析流量包可以发现黑客在此处绕过了

将这一段解码得到了id和username

2.3

黑客获取webshell后的权限是root,也就是在绕过了jwt验证时获得了root权限

2.4

继续看流量包

发现在写入这一段神秘的内容后黑客可以进行文件浏览

所以他上传的恶意文件就是1.c

所以他上传的恶意文件就是1.c

2.5

2.6

这里当时没有弄清楚配置文件和零时文件的路径

这里当时没有弄清楚配置文件和零时文件的路径

linux的配置文件路径大多数在etc下

而tmp时临时文件目录,所以当时找错了

在这里更改了配置文件

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?