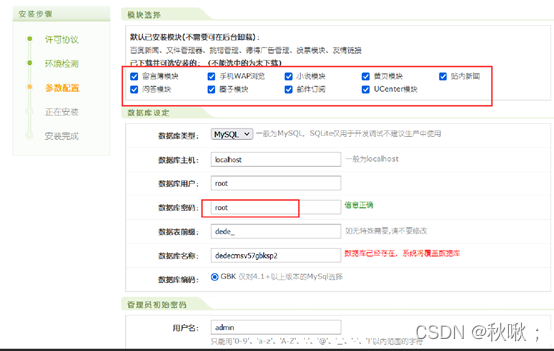

Dedecms网站建立

php打开网站,开始安装

漏洞利用原理

dedecms系统中使用了SQL语句防注入功能引了的安全警告。在自定义模模型中使用了union|sleep|benchmark|load_file|outfile之一都会引发这个警告,此外采集的内容,如果有‘union 这类语法也会出现在这个警告。解决办法就是把安全检查关掉,打开include下面的dedesql.class.php 和dedesqli.class.php,$this->safeCheck = true;改为$this->safeCheck = FALSE;就能成功解决问题了。

—

漏洞利用之特定形式下的复现

C

重新注册弱口令无安全问题的账号。

X

可以看到后台多了一个编号是2的账号

url的漏洞利用

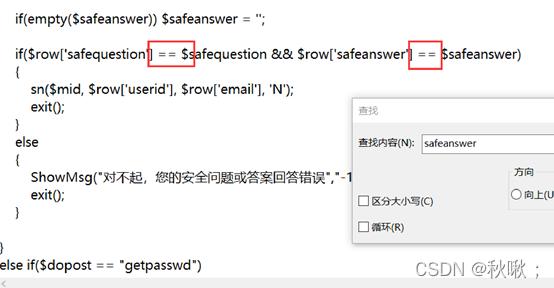

输入resetpassword.php?dopost=safequestion&safequestion=0.0&safeanswer=&id=2 ,运行重置密码链接

burpsuite抓包

GET后面显示的是即将访问的页面,放几次包之后会看到一个key

在html中用&表示&,我们需要的是一个临时修改密码的url,需要把&改为&,直接在burpsuite那里修改之后放包就可以看到密码修改页面

影响范围

使用zoomeye搜索,可以看到有2020299条消息

防护措施

修改文件/member/resetpassword.php第84行

==改为===可以临时防护这个漏洞,这时常见的弱类型安全问题。

在php中==和===都属于比较运算符,==(等于)只比较值是否相等,而===(全等于)则不但比较值是否相等,还会比较类型是否相等,它更为严格。

本文详细介绍了Dedecms系统存在的SQL注入漏洞,包括漏洞原理、利用方式以及影响范围。通过修改特定文件行数来临时修复此问题,并提出了使用全等比较避免弱类型安全问题的防护措施。同时,给出了利用burpsuite进行漏洞复现的步骤。

本文详细介绍了Dedecms系统存在的SQL注入漏洞,包括漏洞原理、利用方式以及影响范围。通过修改特定文件行数来临时修复此问题,并提出了使用全等比较避免弱类型安全问题的防护措施。同时,给出了利用burpsuite进行漏洞复现的步骤。

2768

2768

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?