0x01查壳

没查出来

0x02反编译apk文件

将apk拖入jadx,查看下入口

com.example.how_debug.MainActivity

很明显加壳了

梆梆加固应该是,但是查壳工具没出来,接着使用frida-dump脱一下壳

0x03脱壳

这里说下步骤

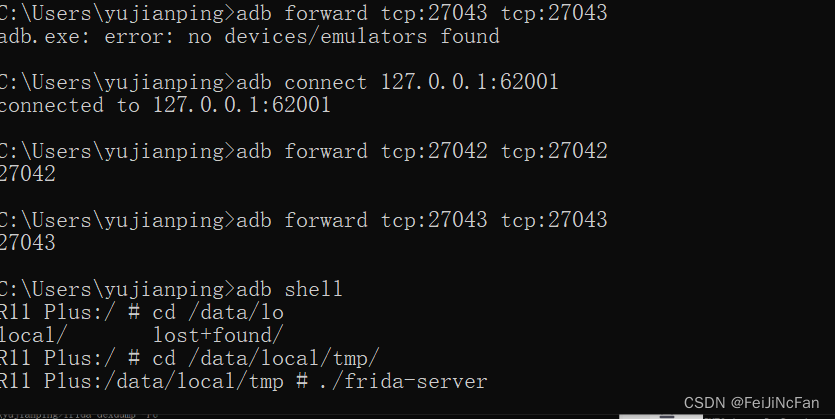

1.启动模拟器

2.adb connect 127.0.0.1:62001

3.端口转发 adb forward tcp:27042 tcp:27042

adb forward tcp:27043 tcp:27043

4.启动frida-server

cd /data/local/tmp

./frida-server

5.运行app,使用frida-dump脱壳

如下图:

运行app

6.新开一个termial,输入frida-dexdump -FU

注意之前的termial不要关掉

很快就脱壳完成了。

7.将dex转为jar

0x04dex2jar

使用这个工具即可

本文详细描述了如何通过Frida-dump工具针对加壳的Android应用进行脱壳过程,包括启动模拟器、端口转发、Frida-server的使用、frida-dexdump操作,以及最后的dex转jar。重点在于反编译技术和加固破解技巧的应用。

本文详细描述了如何通过Frida-dump工具针对加壳的Android应用进行脱壳过程,包括启动模拟器、端口转发、Frida-server的使用、frida-dexdump操作,以及最后的dex转jar。重点在于反编译技术和加固破解技巧的应用。

1018

1018

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?