00 信息收集的方向

1.

主机存活探测

2.

主机端口开放情况

3.

主机服务探测

4.

主机操作系统探测

5.

网段分布情况

6.

漏洞信息探测

7.

主机内部信息搜集

/

域内信息搜集

01 主机内部信息收集

操作系统默认

ttl

值

①

WINDOWS NT/2000 TTL:128

②

WINDOWS 95/98 TTL:32

③

UNIX

TTL:255

④

LINUX

TTL:64

⑤

WIN7

TTL:64

基于

icmp

协议的主机存活探测

①

windows

for /l %i in (1,1,255) do @ ping 192.168.1.%i -w 1 -n 1 | findstr "TTL="

②

linux

for i in {1..254};do ping -w 1 -c 1 121.5.144.$i|grep "ttl="|awk '{print $4}'|awk -F ":"

'{print $1}';done

1.

查看网络配置信息

ipconfig /all

2.

查询操作系统和版本信息

systeminfo | findstr /B /C:”OS

名称

” /C:”OS

版本

”

(

如果是英文版的中文切换成英文

)

3.

查看安装的软件及版本、路径等

wmic product get name,version

(

可能会很慢

)

4.

查看进程信息

1-tasklist

2-wmic process list brief

!!!:

wmic(windows management instrumentation command-line) :windows

管理工具命令行

5.

查看用户信息

net user

6.

查看本地管理员组

net localgroup administrators

7.

查询端口列表

netstat -ano

8.

查看补丁列表

1-systeminfo | findstr “KB”

2-wmic qfe get Caption,HotFixID,Description,InstalledOn

9.

查询共享列表

1-netshare

2-wmic share get name,path,status

10.

查看当前用户

whoami

02 Nmap的使用

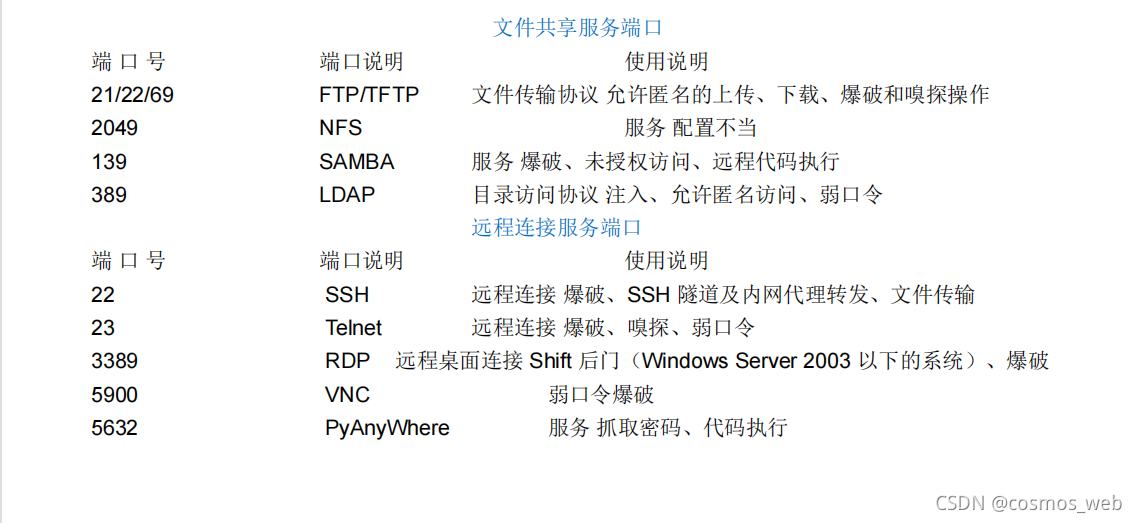

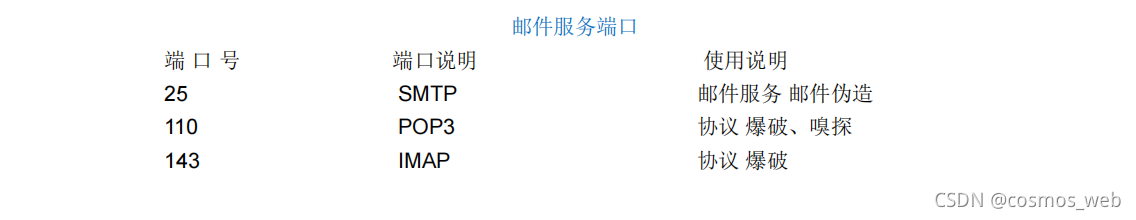

常见端口漏洞

nmap

是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。

确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦

称

fingerprinting

)。它是网络管理员必用的软件之一,以及用以评估网络系统

安全。

优点

:高效、开源、功能齐全

Banner

:指软件开发商、软件名称、版本、服务类型等信息。

功能

:

§

1-

存活主机

§

2-

端口扫描

§

3-

防火墙侦测

§

4-

漏洞扫描

§

5-

操作系统

用法:nmap [扫描类型] [选项] {目标规范}

•

例如:nmap -sSV -F -T4 192.168.37.0/24

•

常用命令:

•

-Pn:将所有主机视为联机-跳过主机发现

-v|-vv:详细|更详细过程

•

-sS:SYN扫描(隐匿)

•

-sV:探测打开的端口以确定服务/版本信息

•

-O:启用操作系统检测

•

-T <0-5>:设置时序模板(越高越快)T4

•

-A:综合扫描

•

-p:端口范围 可以-p-(代表全端口)|-p 0-65535 |-p 80,445,3389

本文详细探讨了内网渗透中的信息收集过程,包括主机内部信息的全面搜集,重点介绍了Nmap的多种使用策略,以及NC、socat、fscan和masscan等工具在信息探测中的应用,旨在提升网络安全防护与渗透测试能力。

本文详细探讨了内网渗透中的信息收集过程,包括主机内部信息的全面搜集,重点介绍了Nmap的多种使用策略,以及NC、socat、fscan和masscan等工具在信息探测中的应用,旨在提升网络安全防护与渗透测试能力。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

9786

9786

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?