前言

本文仅供参考学习,如有侵权请联系本人删除!

目标网址

aHR0cHM6Ly93d3cubWlndS5jbi92aWRlby5odG1s

逆向分析

输入手机号登陆:

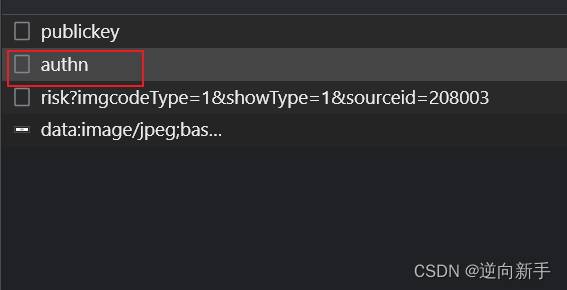

需要分析的包在这里:

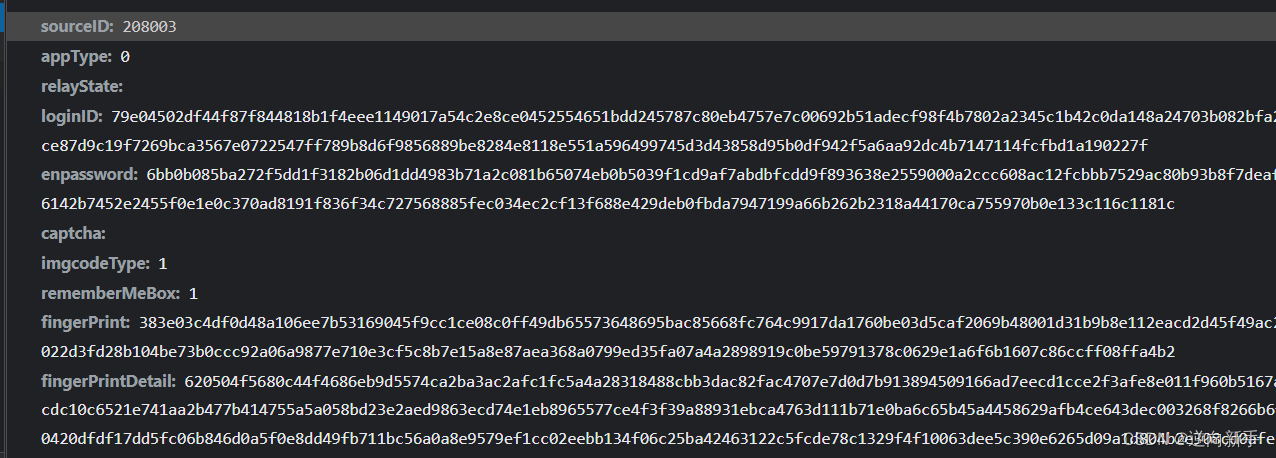

看的出加密的地方还是比较多的,不着急一个一个分析。

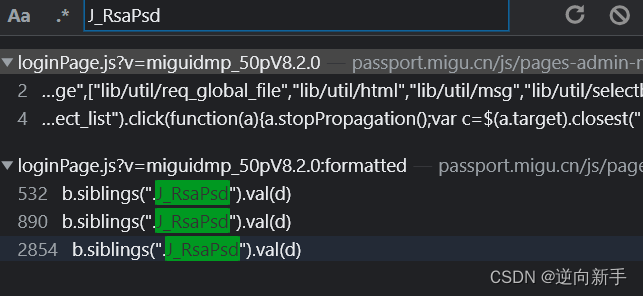

为了省时省力还是先搜索,这几个参数都比较有特点,搜一搜应该会有收获。

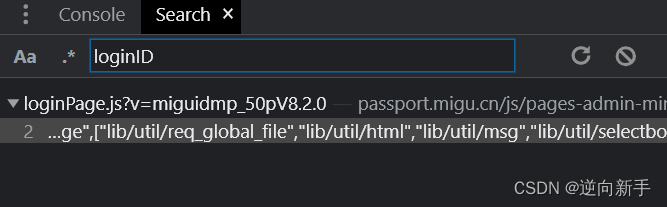

果然有结果,但是点进去却发现没有加密内容。换了其他几个参数还是一样的结果,看来此路不通。

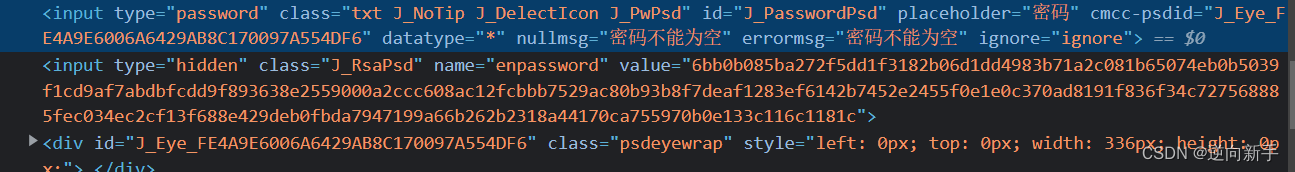

看看源网页,有没有什么蛛丝马迹吧。

下方的input标签中的name属性的值为enpassword,和之前的Form表单的应该是一个东西,更巧的是加密的值已经在源码中了。顺着这个线索,搜索一下它的class属性试一下:

结果指向同一个文件,点进去继续搜索。

一共三个,每一个都打上断点。重新登陆一次,断点就断下来了。

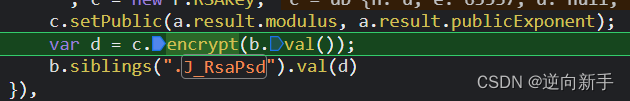

b.val() 大概率是明文密码

c.encrypt就是加密函数了

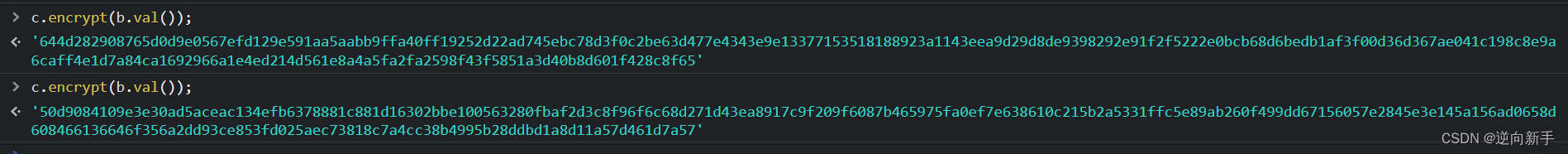

每次调用加密的结果都不一样。

password的加密告一段落,剩下的也是如此。举一反三,就可以得到加密的结果了。

加密逻辑

链接:某咕视频登陆加密

本文介绍了对某视频网站登录加密逻辑的逆向分析过程。通过查看源代码和网络请求,发现了加密参数,并定位到加密函数。经过断点调试,揭示了密码加密的特点,指出每个调用加密的结果都不同,但可以通过类似方法解析其他加密内容。

本文介绍了对某视频网站登录加密逻辑的逆向分析过程。通过查看源代码和网络请求,发现了加密参数,并定位到加密函数。经过断点调试,揭示了密码加密的特点,指出每个调用加密的结果都不同,但可以通过类似方法解析其他加密内容。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?