反射型XSS(get)

废话不多讲,有关xss的原理请自行百度,首先看到打开之后页面是如下的,

随便输入点什么,然后F12审查元素看下,在查找里输入随便输入的值查看输入值是否注入到页面。发现我们所输入的成功写入到页面内。

然后尝试构造一下payload输入,发现完整的payload输入不进去,然后我们看到限制我们输入的长度为20,我们改成100吧。

输入payload测试下。成功弹窗

<script>alert(/xss/)</script>

反射型XSS(post)

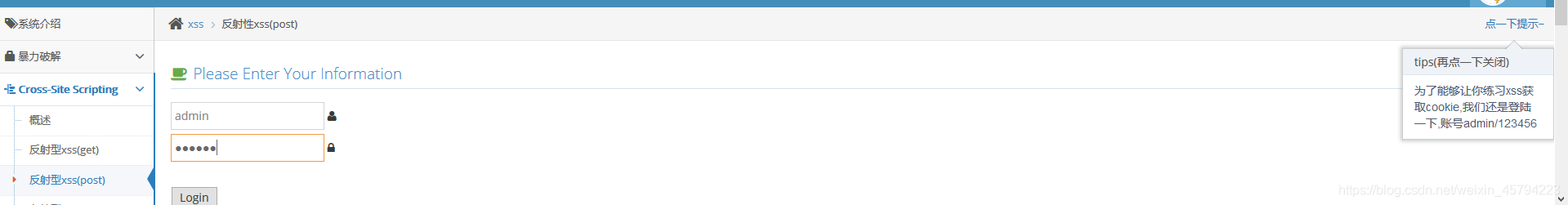

点开之后发现页面是这样子的,先登陆,点了一下提示知道了账号密码。然后我们登陆下。

post方式提交的内容并不会显示在url之内。问了一下大佬,说xss目的性比较强,达到你需要弹窗的目的就好了,反正我是觉得跟get没有什么太大的区别。跟上一关一样,输入然后看注入到页面。输入payload。

post方式提交的内容并不会显示在url之内。问了一下大佬,说xss目的性比较强,达到你需要弹窗的目的就好了,反正我是觉得跟get没有什么太大的区别。跟上一关一样,输入然后看注入到页面。输入payload。

<script>aler

本文详细介绍了Pikachu靶场中不同类型的XSS攻击,包括反射型(GET和POST)、存储型、DOM型XSS及其变种,通过实例展示了如何构造payload并绕过过滤机制,强调了XSS攻击的危害和防御的重要性。

本文详细介绍了Pikachu靶场中不同类型的XSS攻击,包括反射型(GET和POST)、存储型、DOM型XSS及其变种,通过实例展示了如何构造payload并绕过过滤机制,强调了XSS攻击的危害和防御的重要性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

731

731

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?