一、预备工具:

JAVA环境(java sdk):

官方下载安装地址:

https://www.oracle.com/technetwork/java/javase/downloads/index.html

默认路径下,安装完配置系统环境变量

apktool:

- 是apktool.jar 要安装Java环境才能运行

- windows下设置环境变量 后 可以用 apktool 命令

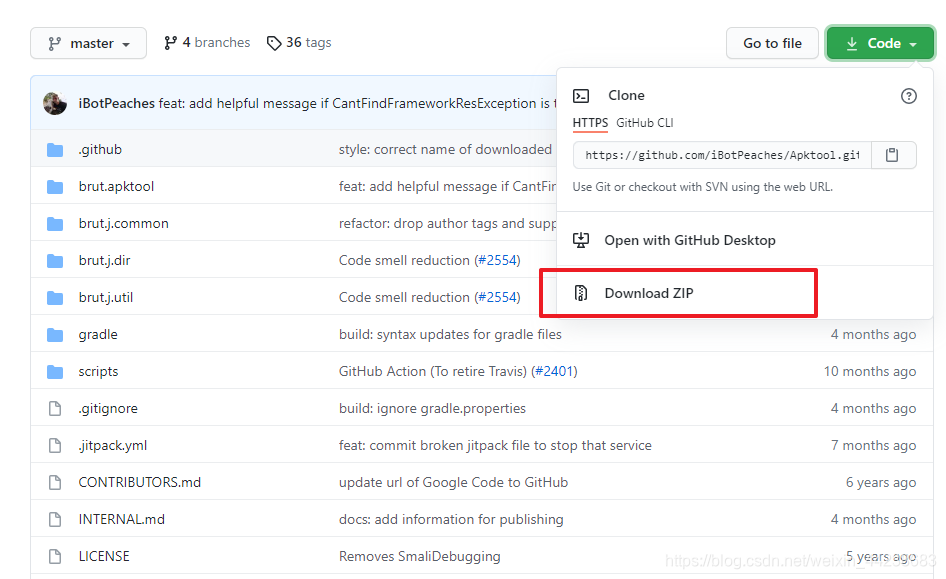

下载这个项目 https://github.com/iBotPeaches/Apktool

解压后,改名为apktool

下载jar

https://bitbucket.org/iBotPeaches/apktool/downloads/

且改名为apktool.jar

将其移动到第一个下载改名的项目文件夹下

修改系统环境变量

验证是否可用

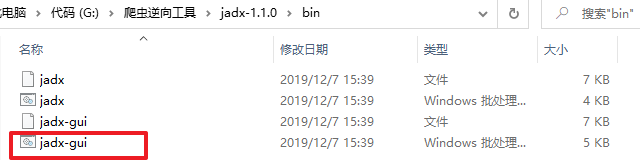

JADX:

https://www.softpedia.com/get/Programming/Other-Programming-Files/Jadx.shtml

目录里可以直接双击运行

下面两个工具是 Java SDK里自带的

keytool 证书工具

jarsigner 签名工具

二、JAVA基本知识

JAVA源代码文件是XXX.java

JAVA是编译性语言,编译后才能运行(PYTHON是解释性语言,直接运行)

JAVA编译后的文件是XXX.class class文件是可执行文件

JAVA虚拟机运行 可以运行XXX.class java XXX.class

安卓下是 xxx.dex dex是安卓里可执行文件

三、安卓软件包:APK

原生app文件(大活动app下载地址http://www.downyi.com/downinfo/157847.html)

改名zip解压后

- APK是一个压缩文件,用zip压缩解压 APK包的目录结构

- assets:资源文件(图片,网页,视频),不会被编译。

- res:资源文件(静态文本,图片,关键资源) 汉化,要被编译。 举例汉化

- lib:.so库,系统库,自己打包的库。有的把加密/token生成方式放在.so文件里

- META-INF:签名信息。

- AndroidManifest.xml:配置信息(关键),举例修改权限

- classes.dex:android dalvik虚拟机可执行文件(主要逻辑代码)

- resources.arsc:资源索引/对应文件 res

如果apk被加固过的,被漏洞利用改名zip解压,会有问题

四、JADX

(apk jar class dex等)把dex文件转化为java代码

启动方式

可以借助搜索功能,变量名定位编译后的java代码寻找线索,如爬虫工具抓包,一个url,为post请求,post请求众所周知都需要提交请求参数,假如需要提交,token参数

就能直接定位到代码分析

读懂java代码逻辑,后续模拟出token生成方法(假设)

五、apktool

详细说明与使用:

https://www.jianshu.com/p/5427d2e89848

只需要会两条命令足够,编译与打包

1. 编译

apktool d huodongjia_v4.6.2_downyi.com.apk

编译后变化

将classes.dex(二进制) 反编译成smali文件(了解更多可以百度)

AndroidManifest.xml

- APP权限配置

- 程序入口

smali 文件(一种汇编代码)

- .smali可以和.dex相互转换

- 修改APK代码通常修改smali文件(重新修改.java源代码 重新编译的困难太大)

- baksmali.jar smali.jar对dex 和 smali文件做转换

classes.dex

- 源代码在classes.dex文件里

- 可以反编出.java代码

.smali—>.dex---->.java

大厂,利用APKTOOL漏洞的apk会反编译失败,等升级,找老版本。

2. 打包

apktool b apktool b huodongjia_v4.6.2_downyi.com

会将重新打包后的apk默认放到dist里,但是这种apk的签名是无法用的,需要进行修改签名,才能进行安装(下一小节)

六、AndroidManifest.xml 与jadx、apktool结合运用

- APP权限配置

- 一个APP会有一个程序入口函数

还系统方法(系统调用,安卓系统函数),无法进行进行混淆,因此很好确定app启动第一个函数入口

app启动界面查找技巧,关键字main

在上面分析AndroidManifest.xml得到了app启动函数

android:name="com.dahuodong.veryevent.HdjApplication"

apktool是将classes.dex(二进制) 反编译成smali文件,classes.dex存储了很多逻辑,转换为smali,可以通过smali语法阅读知道相关线索

进入smali文件夹,根据AndroidManifest.xml,分析得到的app首启动函数名,去寻找地址

txt或者编译器都能打开

可以看到定位到了函数具体内容含义

八、签名

keytool与jarsigner 工具是JAVA JDK自带的

生成证书

keytool -genkey -keystore my-release-key.keystore -alias my_alias -keyalg RSA -keysize 4096 -validity 10000

用证书给apk签名

jarsigner -sigalg MD5withRSA -digestalg SHA1 -keystore my-release-key.keystore -signedjar

huodongjia_v4.6.2_downyi_sign.com.apk huodongjia_v4.6.2_downyi.com.apk my_alias

huodongjia_v4.6.2_downyi_sign.com.apk 需要签名的APP

huodongjia_v4.6.2_downyi.com.apk my_alias 签名后新APP名词

- 未签名APK不能在安卓手机上安装

- APP在启动时会对签名校验,要逆APP,跳过校验

进入到dist目录

执行生成命令

用证书给apk签名(密码为刚刚创建证书输入的)

本文档详述了安卓应用逆向工程的基本流程和技术要点,包括必备工具的配置与使用,如JDK、apktool及JADX等。通过具体实例介绍了如何反编译APK文件获取源代码,分析AndroidManifest.xml配置文件,以及如何使用smali文件进行代码修改,并最终完成应用的重新签名。

本文档详述了安卓应用逆向工程的基本流程和技术要点,包括必备工具的配置与使用,如JDK、apktool及JADX等。通过具体实例介绍了如何反编译APK文件获取源代码,分析AndroidManifest.xml配置文件,以及如何使用smali文件进行代码修改,并最终完成应用的重新签名。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?