1.re1:

获得re1的可执行文件,为windows下的32wei可执行程序,在cmd控制台下到达该文件所在目录,使用strings命令查看字符串信息

观察所有输出的字符串,可以轻松找到flag

2.getit

该文件为Linux下的可执行文件,采用linux下的远程调试。

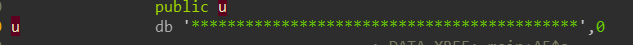

大致阅读源码可以发现,代码最后将生成的flag.txt文件进行了删除,flag内写入了flag,在文件删除之前下断电,之后进行动态调试,在Ubuntu中查看删除之前的flag.txt文件内容

发现内容全为*,在前面的分析中可以知道u的值即为这个

可见代码是在flag输入后又将

Reverse(五):攻防世界WP--2

最新推荐文章于 2025-05-28 22:27:58 发布

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

883

883

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?