1,xss :

因为和css 冲突,改名字是xss,属于客户端攻击,网站管理员也是用户,攻击者盗取管理员的cookie,靠管理员身份作为“跳板”进行实施攻击。

XSS攻击最终目的是在网页中嵌入客户端恶意脚本代码,最常用的攻击代码是javascript语言,但也会使用其它的脚本语言

j avascript语言:是跨平台的,在jsp,php,asp,aspx,都可以使用

xss 用的脚本是可以构造的,有两千多种方法,要记者常用的函数就行 script, alert, img src

1.2 XSS漏洞出现的原理:

程序对输入和输出的参数控制不严格,导致攻击者可以构造恶意代码,在前端直接执行,从而产生危害

如果对输出的参数进行html 进行实体编码 >就没了,不能弹窗,

新建文件2.php

浏览器运行

1.3 XSS的危害:

劫持用户cookie

框架钓鱼:钓鱼就是把链接发给别人,等让别人点击

挂马

键盘记录

2. XSS分类:

反射型XSS:交互的数据一般不会被存在在数据库里面,只是简单的把用户输入的数据反射给浏览器,一次性,所见即所得。

?name=1

没有对输出的参数进行过滤,输入什么就会再服务的显示出来

?name= ‘“> 是万能的闭合方法

显示对话框内容为6666 script是 javascrip 的语言开始和结束, alert 是显示的意思

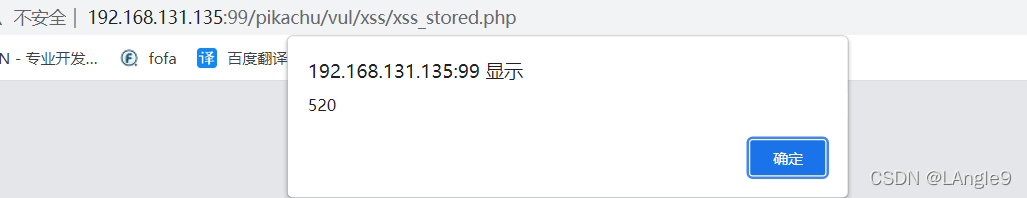

储存型XSS:交互的数据会被存在在数据库里面,永久性存储,具有很强的稳定性,用户点击的时候再一次被执行

’">

再次点击留言还会接着上面的窗口

交互的数据会被存在在数据库里,用户点击的时候再一次被执行

把代码放入与数据交互的配置文件,只要有人点击这个首页就会执行木马

DOM XSS:

当页面被加载的时候,会创建一个文档对象模型,是一个DOM 数,浏览器产生的,可以忽略,但是教科书上有

不与后台服务器产生数据交互,通过前端的dom节点形成的XSS漏洞

what do you see? herf 连接地址,#号就是没有来连接,点击的时候则显示后面的谈篡改语句

再点击生成的连接 ,窗口才会弹出来

3. XSS漏洞可能存在的地方:不需要与数据库交互,漏洞会更多

输入的地方,输出的地方,所有带有参数的地方,插入script代码进去,能弹窗就说明有漏洞

3.1 XSS测试方法:

工具:APPscan、AWVS、Burpsuit 等

AWVS

搜出来的win3 的 xss漏洞怎么去验证: 有大小写是为了绕过waf

去包有 9170 回包也有9170 就证明有这个漏洞,就是说明它弹窗了,只不过这里是以代码的形式展示出来了

浏览器验证:

找到这个漏洞,点开,出现详细信息:

host 的IP 加上get 的参数代码,吧编码换成alert函数,浏览器去查询

把192.168.131.135/down.asp?id="> 中的7wRi 改为xss 的函数 alert,浏览器复制打开

192.168.131.135/down.asp?id=">

看是否会弹窗,确认是否存在漏洞

半自动化工具:

Burpsuite、firefox(hackbar)、XSSER XSSF等

手工:最重要的是考虑那里有输入,输入的数据在什么地方输出

只用看一行代码;有一个代码字典两千多个,可以挂bp字典去跑,

如果alert 这个函数被禁了?要用什么函数?

常用的函数:script, alert, img src

4.xss 的测试方法:

4.1 盗取cookie: 属于高危漏洞,

可能实现盗取用户名和密码,同一个网站,同一个后台,他的cckie 是一致的

就是用户再点击留下的连接时获取到的cookie

先更改 配置文件的IP和端口更改,改为攻击者的地址,用户点击时用户信息保存到攻击者的网站上

想要获取用户的cookie信息,首先要搭建一个存储信息的xss平台,这里是已经搭建好的平台

存储型xss留言板输入攻击者的代码: &submit=submit 提交按钮

填入的是攻击者建的 xss 平台地址,正常是在公网服务器上,后面是自己平台的配置文件,

'">

改xss平台上面的IP和上面代码里面一样

当别人点击存储型xss留言板是就会触发这个xss 漏洞。就会获取点击人的cookie

代码输入以后会自动跳转到首页,再打开也还是首页

只要用户输入参数,就能获取到用户的cookie了(用户名和密码,), 哪个IP点击的,从哪个页面进入的漏洞,盗取的只是当前页cookie

cookie 怎么利用,用bp 抓包把用户的cookie 替换上去,刷新放包,就能登录他的页面了

http://192.168.131.135:99/pikachu/install.php

从新安装

本文深入探讨了XSS(跨站脚本)攻击,包括其基本概念、出现原理、危害性,以及反射型、储存型和DOM XSS等分类。XSS攻击主要通过注入恶意脚本,盗取用户Cookie,实现身份冒用。文中列举了常见的XSS测试方法,如使用工具和手工测试,并展示了如何绕过过滤机制。同时,介绍了XSS的防范措施,强调了输入过滤和输出编码的重要性。

本文深入探讨了XSS(跨站脚本)攻击,包括其基本概念、出现原理、危害性,以及反射型、储存型和DOM XSS等分类。XSS攻击主要通过注入恶意脚本,盗取用户Cookie,实现身份冒用。文中列举了常见的XSS测试方法,如使用工具和手工测试,并展示了如何绕过过滤机制。同时,介绍了XSS的防范措施,强调了输入过滤和输出编码的重要性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1958

1958

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?