0x00 Httrack

将目标网站克隆到本地,减少与目标系统的交互

httrack0x01 扫描工具

扫描是一定要做的,只是做的方式不同。

#nikto

perl语言开发的开源web安全扫描器

搜索存在安全隐患的文件、服务器配置漏洞

web扫描工具的基本原理:

写一个字典,然后去请求字典中所有的页面,然后检查服务器返回的响应报文,200存在,404不存在。以前的扫描器只看返回的响应码,但是有些厂商不遵守RFC标准,页面不存在也给你返回一个200,所以,后来扫描工具即便是返回200也会检查响应报文的body

nikto -update 更新数据库和插件

nikto -list -plugins 查看插件

nikto -host 目标url 指定扫描目标

nikto -host ip地址 -port 端口

nikto -host www.baidu.com -port 443 -ssl #扫描 https 协议的站点

nikto -host xxx -output #将扫描结果导出

nikto -host host.txt #扫描文件中的所有网址

nmap -p80 192.168.1.0/24 -oG - | nikto -host -

#先用nmap扫描内网中所有开了80端口的网址,然后将这些网址管道传送给nikto

nikto -host http://192.168.1.103 -useproxy 代理地址在扫描过程中可以输入以下交互式命令:

空格 显示当前扫描状态

v 显示当前正在扫描什么文件 再次按v则不显示

d 显示debug信息

e 显示错误信息

p 显示扫描进度

c 显示cookie

a 身份认证

q 退出

P 暂停

n 下一个主机如何携带cookie对站点进行扫描

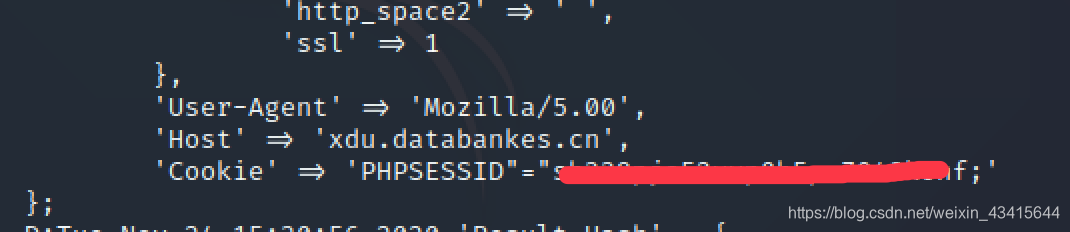

通过修改nikto.conf的配置文件,可以自己配置客户端的user-agent、cookie等信息

vi /etc/nikto.conf

nikto -host xxxx 然后 按d 在debug模式先验证我们的cookie是否设置生效

316

316

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?