内存马概念

木马演变

内存使用条件

1. 禁止外联

2. 文件监控、查杀

3. spring Boot,不支持jsp文件

内存缺点

内存只有只要重启就会消失

JAVA Web三大组件

1. servlet 用来处理业务请求

2. filter过滤器用来过滤请求和响应

3. Listener 监听容器

Listener:监听器

1.servletContext监听:服务器的启动/停止时触发

2.session监听:session的建立/销毁时触发

统计在线人数,session自动创建+1,sesison销毁-1

3.request监听:访问服务时触发

servelet请求流程

内存马分类

- servlet-API类型:servlet、filter、 listener

- 框架类型:spring interceptor Controller (拦截器和控制层型)

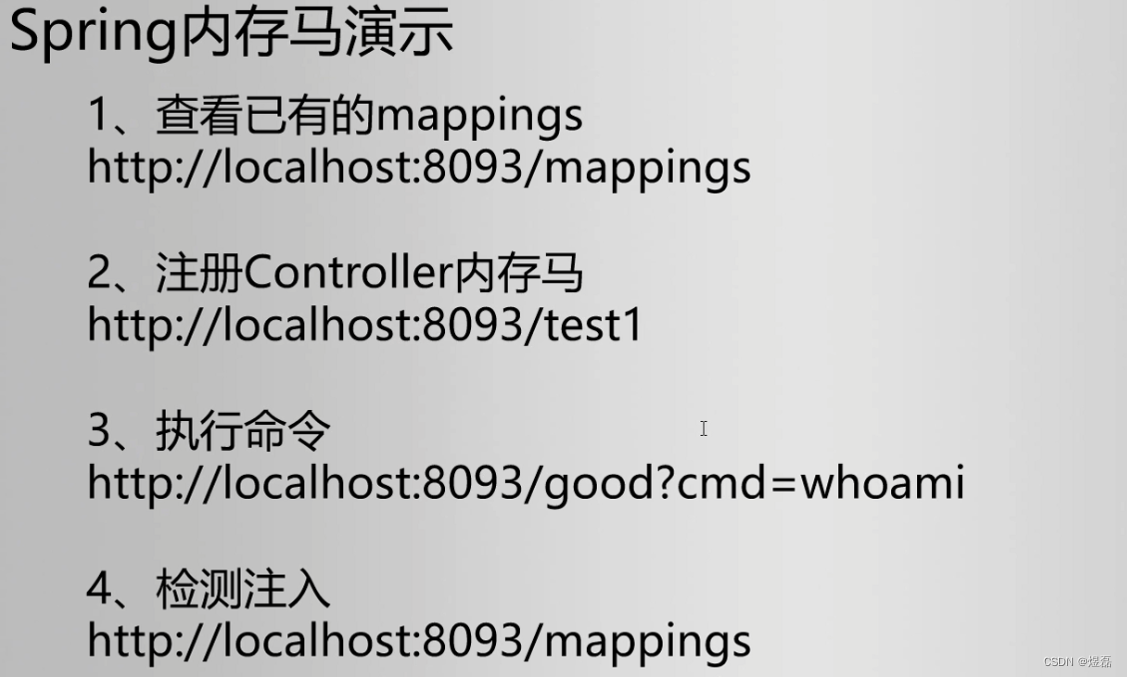

内存演示

内存马植入方式

1.基于jsp webshell 植入内存马(上传文件)

2.基于javaweb RCE漏洞植入内存马(真正的无文件)

案例

shiro反序列化漏洞、fastjson反序列化漏洞、log4j-JNDI、strusts反序列化、springcloud gatewy表达式漏洞

shiro反序列化漏洞植入内存马

利用工具

利用的流程

得到,放到rememberMe

1078

1078

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?