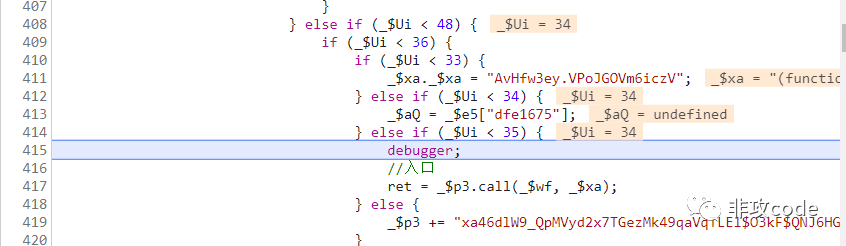

使用了Hook Cookie之后,很容易就定位到cookie生成点,堆栈从eval往上,就是首页HTML的call入口了。

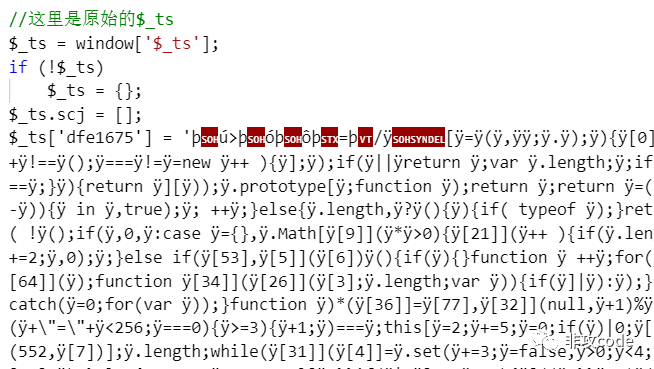

eval执行的这个_$xa就是VM文件中的很大的自执行函数,而且进去之后,一开始就会获取$_ts中的内容,那么这两个东西本地生成该怎么做呢?

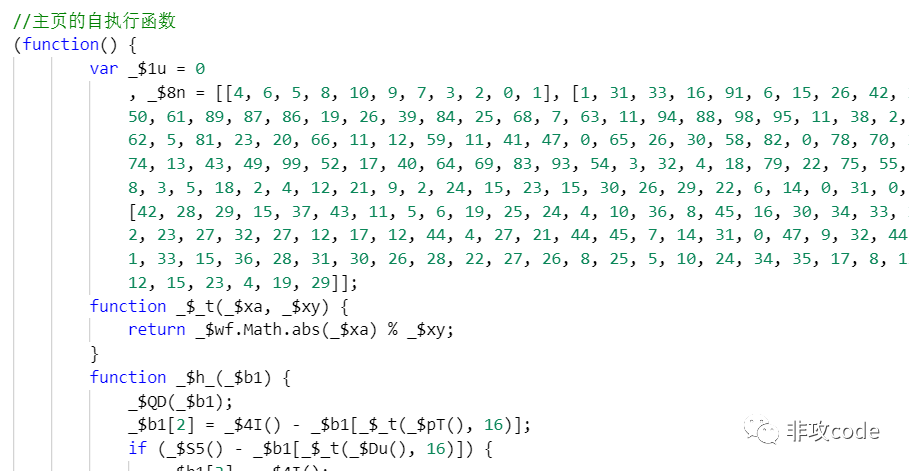

很简单,这个eval里的代码是通过HTML首页中的自执行函数和外链中的$_ts生成的,那么我们直接本地把它们拷贝下来运行就能得到了。

直接运行肯定是会报错的,那就补环境:

window={$_ts:[],eval_js:'',eval:function (data) {//console.log("eval:",data);window.eval_js=data;return {toString:function () {return window.eval_js;}}},document:{},location:{"ancestorOrigins": {},"href": "xx","origin": "xx","protocol": "http:","host": "xx","hostname": "xx","port": "","pathname": "/rs1","search": "","hash": ""}}

补这么多就可以了。

要输出$_ts和eval的代码,直接console就可以了,而且因为重写了eval函数的缘故,在补环境那里console就可以得到eval执行的VM代码。

注:零基础一站式爬虫、零基础一站式安卓逆向、安卓逆向沙盒定制、chromium指纹浏览器定制也在开课哦,扫码联系吧!

专注于网络爬虫,JavaScript与App安全防护与逆向分析

包括Frida与Xposed教程发布

博客介绍了如何通过HookCookie定位cookie生成,并模拟网页环境来运行JavaScript代码,获取eval执行的VM文件及$_ts内容。通过补全window对象环境,重写eval函数,可以捕获并分析执行代码。文章涉及JavaScript逆向分析和网络爬虫技术。

博客介绍了如何通过HookCookie定位cookie生成,并模拟网页环境来运行JavaScript代码,获取eval执行的VM文件及$_ts内容。通过补全window对象环境,重写eval函数,可以捕获并分析执行代码。文章涉及JavaScript逆向分析和网络爬虫技术。

3193

3193

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?