一、Ettercap 使用教程

EtterCap是一个基于ARP地址欺骗方式的网络嗅探工具。它具有动态连接嗅探、动态内容过滤和许多其他有趣的技巧。它支持对许多协议的主动和被动分析,并包含许多用于网络和主机分析的特性。主要适用于交换局域网络,借助于EtterCap嗅探软件,渗透测试人员可以检测网络内明文数据通讯的安全性,及时采取措施,避免敏感的用户名/密码等数据以明文的方式进行传输。

实验环境:Kali linux2018.2

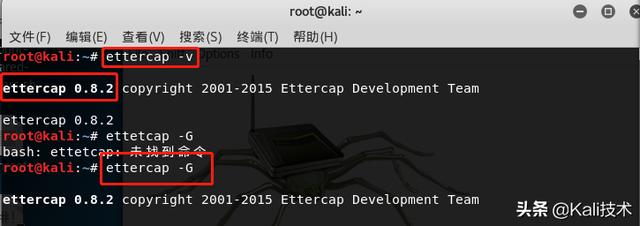

1、 由于我用的是kali linux 2018.2 版本,已经内置了ettercap。因此,不需要再安装,若在其他系统,请自行安装ettercap。首先,检查ettercap 是否已经安装:#ettercap -v

如图所示,证明ettercap 已经成功安装;

执行:#ettercap -G ,使用图形化界面;

2、选择sniffer 模式,我这里选择: Unified sniffering 模式;

本文详细介绍了如何在Kali Linux中使用Ettercap进行网络嗅探和中间人攻击,包括ARP欺骗和DNS欺骗。通过Ettercap的图形化界面,展示了设置嗅探模式、配置网卡、选择攻击方式和查看通信信息的步骤。此外,还解释了DNS欺骗攻击的过程,演示了如何篡改DNS记录并实施欺骗攻击。

本文详细介绍了如何在Kali Linux中使用Ettercap进行网络嗅探和中间人攻击,包括ARP欺骗和DNS欺骗。通过Ettercap的图形化界面,展示了设置嗅探模式、配置网卡、选择攻击方式和查看通信信息的步骤。此外,还解释了DNS欺骗攻击的过程,演示了如何篡改DNS记录并实施欺骗攻击。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

110

110

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?