简介:MD5是一种广泛使用的哈希函数,设计者为Rivest。它能将任意长度的数据转换为一个128位的哈希值。该算法在信息安全、文件校验等领域中发挥作用。在C语言中,MD5算法的实现涉及初始化、处理、压缩和输出四个主要阶段。该算法通过一系列复杂的数学运算来转换输入数据。 mddriver.c 是一个用于测试MD5实现的程序。尽管MD5实现简单高效,但其安全性已不适用于密码存储或高安全要求场景。开发者应考虑使用更安全的哈希函数,如SHA-256。本课程将引导学生了解MD5的实际应用,并通过实际操作来验证算法的正确性。

1. MD5算法简介

MD5算法是信息学领域中广泛使用的哈希函数之一,由麻省理工学院的Ronald Rivest在1991年设计。它能够将任意长度的数据通过算法处理,转换成一个固定128位长度的散列值(hash value)。MD5算法在数据完整性验证、密码存储和网络数据传输中得到了广泛的应用。

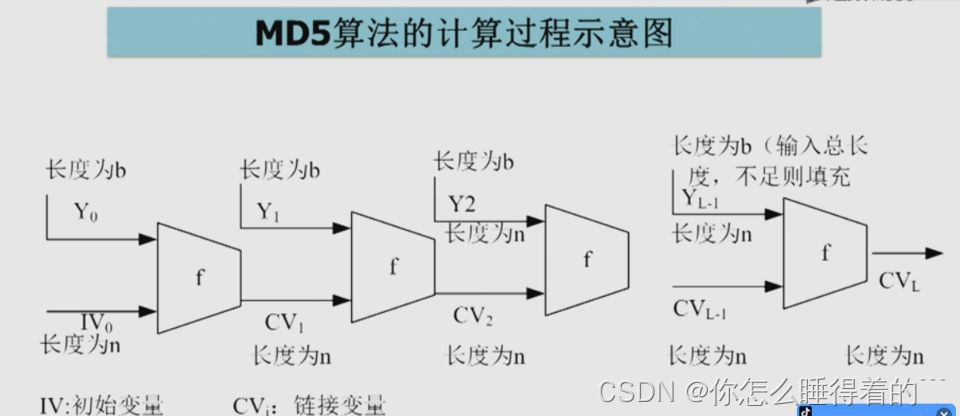

MD5算法主要由以下四个部分组成: 1. 数据填充:确保输入数据长度加上填充长度符合特定的长度要求。 2. 初始化变量:定义了四个初值,用于后续的运算。 3. 处理消息块:通过四个辅助函数(F, G, H, I)和一系列位运算,对数据块进行处理。 4. 输出结果:将最终处理的各变量进行逻辑运算后,拼接得到最终的散列值。

MD5的散列值以32个十六进制数表示,因此无论输入数据多长,输出的哈希值始终保持不变的长度和格式。MD5由于其算法简单、效率高,在互联网早期被广泛采用,但随着计算能力的提升和攻击技术的发展,MD5的安全性受到了挑战,逐渐被更强的算法如SHA-256所替代。

2. MD5在信息安全中的应用

2.1 MD5在数据完整性验证中的作用

2.1.1 数据完整性的重要性

数据完整性是指在数据的存储、传输或处理过程中保持其原始内容未被非法修改或破坏的特性。在信息安全领域,数据完整性是确保信息可信度和准确性的重要指标。它不仅涉及数据的准确性和一致性,还包括对数据的保护,避免未经授权的篡改。实现数据完整性验证的方法有很多,而MD5由于其算法简单、执行效率高,成为了其中一种广泛使用的手段。

2.1.2 MD5在验证中的具体应用案例

在实际应用中,MD5通常用于验证文件传输或下载的完整性。例如,在软件分发过程中,开发者会提供文件的MD5哈希值。用户下载软件后,可以独立计算下载文件的MD5值,并与开发者提供的值进行比对,以确保软件包在传输过程中未被篡改。以下是一个简单的应用案例:

假设一个开发者发布了名为 software.exe 的安装程序,并提供了相应的MD5哈希值 1234abcd5678ef01234abcd5678ef012 ,用户下载该软件后,可以使用命令行工具计算下载文件的MD5值,以验证其完整性:

md5sum software.exe

如果输出结果与开发者提供的哈希值一致,则说明下载的文件保持了数据完整性。

2.2 MD5在身份认证机制中的应用

2.2.1 身份认证机制概述

身份认证机制是指系统用于验证用户身份的一系列过程和策略。它保证了只有合法用户才能访问系统资源。MD5在身份认证中常用于密码存储和验证。用户输入的密码经过MD5算法处理后,存储在数据库中的仅是密码的哈希值,而非实际密码。当用户尝试登录时,系统再次对输入的密码进行MD5处理,与数据库中的哈希值比对。如果一致,则验证成功。

2.2.2 MD5在密码存储和验证中的作用

MD5的单向性使得从哈希值逆推原始密码变得极为困难,这为密码存储提供了一定的安全性。然而,随着计算机能力的提升和密码破解技术的发展,使用MD5存储密码逐渐显示出安全隐患。即便如此,许多旧系统仍在使用MD5进行密码的存储和验证。下面是一个简化的密码验证流程示例:

- 用户注册时输入密码。

- 系统计算密码的MD5哈希值并存储。

- 用户登录时输入密码。

- 系统计算输入密码的MD5哈希值。

- 系统比对两个哈希值,如果一致,则用户身份验证成功。

2.3 MD5的局限性及其影响

2.3.1 MD5已知的漏洞和攻击方法

MD5设计之初并未考虑足够的安全性,它存在多个已知漏洞,特别是碰撞攻击的漏洞。一个碰撞攻击指的是找到两个不同的输入,这两个输入拥有相同的MD5哈希值。通过这类攻击,攻击者可以创造一个合法文档和恶意文档,让它们拥有相同的哈希值,从而绕过验证。除此之外,彩虹表攻击等技术可以预先计算大量可能的密码及其MD5哈希值,用于破解存储的哈希值。

2.3.2 MD5在实际应用中的风险评估

鉴于MD5的已知漏洞,它不再被认为适用于高安全性需求的场景。在实际应用中,应当对MD5使用进行风险评估,并在必要时升级到更为安全的算法,如SHA-256。评估时需要考虑数据的重要性、潜在的攻击者能力、以及破解MD5所花费的时间成本等因素。安全专家建议,在保护敏感数据时,应当避免使用MD5,转而采用安全性更高的哈希算法。

3. C语言中MD5实现的四个阶段

MD5算法是一种广泛使用的加密哈希函数,它能够产生一个128位的哈希值。在C语言中实现MD5算法可以加深我们对其工作原理的理解。MD5算法的实现可以分为四个阶段:初始化、消息填充、处理过程和最终散列值的计算。

3.1 MD5算法初始化过程

在算法开始之前,必须进行初始化。初始化包括设定一些初始变量和缓冲区,以及哈希值的来源和作用。

3.1.1 初始化变量和缓冲区的设置

首先,需要初始化四个变量(A、B、C、D)作为哈希值的起始值。它们分别初始化为:

-

A= 0x67452301 -

B= 0xefcdab89 -

C= 0x98badcfe -

D= 0x10325476

这些数值是按照MD5标准设定的,它们基于整数的第一、二、三、四次幂的模2^32。

代码示例:

uint32_t a = 0x67452301;

uint32_t b = 0xefcdab89;

uint32_t c = 0x98badcfe;

uint32_t d = 0x10325476;

3.1.2 初始化哈希值的来源和作用

初始化哈希值是算法的基础,它为后续的消息处理提供了一个起点。这些哈希值最终会经过一系列的运算,形成最终的128位MD5散列值。

在MD5中,这些值代表了消息数据的不同部分,通过一系列的逻辑运算和位操作,它们会被混合和压缩,最终生成不可预测的输出。

3.2 MD5消息填充过程

MD5消息填充是指对原始消息进行位填充,以确保其长度是512位的倍数。

3.2.1 填充规则和计算逻辑

填充的第一步是添加一个'1'位,紧接着是足够数量的'0'。填充的目的是为了使消息长度加上填充部分的长度,能够被512整除。

代码示例:

int bitLength = originalMessageLength * 8;

int paddingLength = (448 - (bitLength % 512)) % 512;

uint8_t padding[paddingLength + 8];

padding[0] = 0x80;

3.2.2 填充后的消息结构分析

填充后的消息分为512位的块,每个块再被划分为16个32位的字。这些字是算法处理的基础。

填充的最后8位包含了原始消息长度的比特数(以64位整数表示),这样可以确保即使经过填充后,也能从最终的散列值中计算出原始消息的长度。

3.3 MD5处理过程

处理过程是MD5算法中最为核心的部分,它包括多个循环的迭代处理,具体分为四轮,每轮包含16个步骤。

3.3.1 主循环的工作原理

主循环的工作原理基于四个不同的非线性函数,针对每个512位的消息块执行四轮操作。每轮操作中,这些函数会对消息块的一个字进行操作,并且更新之前提到的四个哈希值。

代码示例:

for (int i = 0; i < 64; ++i) {

// 根据i的值选择不同的操作

// 每16次迭代完成一轮

}

3.3.2 各个处理步骤的详细解释

每一步骤中,算法会利用辅助函数(如:F, G, H, I)和一组特定的常数进行复杂的逻辑运算和位运算。这些运算保证了即使是极小的输入变化,也会导致最终散列值的巨大差异。

这一过程保证了MD5的雪崩效应,这也是密码学中非常重要的一个特性。

3.4 MD5最终散列值的计算

最终散列值的计算是算法结束前的最后步骤,它包括一系列位操作和运算。

3.4.1 最终的位操作和运算

在所有消息块处理完毕后,四个哈希值(A、B、C、D)会被组合起来,形成最终的128位散列值。

代码示例:

uint32_t md5[4];

md5[0] += a;

md5[1] += b;

md5[2] += c;

md5[3] += d;

3.4.2 如何从中间状态得到最终散列值

最终状态是通过对四轮变换后的哈希值进行汇总而得。每一轮的变换都会对最终结果产生影响,但最终合并的方式是简单的累加。

整个过程确保了每一个消息块都会对最终的散列值产生影响,即使是最开始的字节变化也会在整个计算过程中传播开来,这就是MD5的扩散特性。

以上就是C语言中MD5实现的四个阶段的详细解析。每一步都是MD5算法不可或缺的部分,它们共同确保了算法的安全性和效率。在实际编程中,每个阶段都需要按照MD5的标准严格实现,以确保最终生成的散列值具有必要的强度和抗碰撞性。

4. MD5的数学运算原理

4.1 MD5的四轮变换概述

4.1.1 四轮变换的基本概念

MD5算法的核心是通过四轮变换处理输入的数据块,并产生一个128位的散列值。每一轮变换都依赖于非线性函数和辅助函数,以及一组固定的常数表。这四轮变换分别是:第一轮(A循环)、第二轮(B循环)、第三轮(C循环)和第四轮(D循环)。每一轮使用不同的非线性函数和操作,以增加数据处理的复杂性和安全性。

4.1.2 每一轮变换的具体作用和差异

每一轮的处理过程遵循相似的模式,但是它们使用的非线性函数不同,这为MD5提供了额外的安全性。每一轮中,输入数据与非线性函数相结合,然后进行位操作和模运算,最终与四个状态变量(A、B、C、D)进行组合,形成新的状态变量。第一轮和第二轮操作使用不同的非线性函数(F和G),在第三轮和第四轮中分别使用H和I。

4.2 非线性函数的作用和实现

4.2.1 非线性函数的定义和目的

非线性函数在MD5中扮演着至关重要的角色,它们的目的是通过引入非线性元素来提高算法的复杂度和安全性。MD5定义了四种不同的非线性函数:F、G、H和I,它们都是针对不同输入位的逻辑函数。这些函数使得即使输入数据发生微小变化,也会引起输出结果的巨大变化,这种特性称为雪崩效应。

4.2.2 非线性函数在MD5中的应用

在MD5的每一轮变换中,非线性函数被用于结合消息块和当前状态变量。具体来说,非线性函数以三个输入参数的形式工作,这三个输入参数分别来自消息块的三个部分和当前的状态变量。通过这些函数的作用,数据在每轮变换后会得到进一步的混合和扩散,这有助于在后续轮次中抵御密码分析攻击。

4.3 MD5中的辅助函数和常数表

4.3.1 辅助函数的设计思想

MD5算法中还定义了一些辅助函数,其中最核心的是T函数。T函数的作用是对输入的消息进行运算,它与消息的每个字节相关联,并在每轮变换中被调用。这些函数被用来将输入消息与非线性函数结合起来,增加了算法的复杂性和安全性。

4.3.2 常数表的作用和来源

MD5算法中的每个循环都依赖于一个常数表,这个表包含了64个不同的常数值。这些值是算法设计者精心选择的,它们在每轮变换中被用来与输入消息进行运算。常数表的数值对于算法的运算过程至关重要,因为它们确保了每一步的运算都有足够的变化和复杂性。

通过深入理解MD5算法的数学运算原理,我们可以更好地认识其内部运作机制,以及它是如何将输入数据转换为固定长度的散列值的。下一章节,我们将探讨如何在C语言中实现MD5算法,并分析关键步骤和代码逻辑。

5. mddriver.c 程序的使用和编译

5.1 mddriver.c 程序的作用

5.1.1 mddriver.c 的基本功能介绍

mddriver.c 是MD5算法的一个测试驱动程序,它是一个独立的C语言实现,用于生成和验证MD5哈希值。这个程序的主要目的是为了开发者提供一个方便的测试平台,以确保他们对MD5算法的实现是正确无误的。此外,它也被广泛用于教育和安全领域,作为理解和分析MD5算法的示例代码。

mddriver.c 通常包含MD5算法的实现代码,并能够接受用户输入的字符串或者文件名作为参数,然后对输入数据执行MD5算法,输出最终的128位哈希值。程序还能够读取文件内容,并将文件内容的哈希值与预期值进行比较,以检查文件是否被篡改。

5.1.2 如何使用 mddriver.c 进行测试

为了使用 mddriver.c 进行测试,你需要做以下几个步骤:

- 获取

mddriver.c的源代码文件。 - 将源代码文件编译成可执行程序。

- 运行程序,并提供需要计算哈希值的字符串或文件路径作为参数。

- 查看输出的MD5哈希值,并与预期值进行比较。

下面是一个简单的操作示例:

gcc mddriver.c -o mddriver

./mddriver "This is a test string."

在上面的例子中, gcc 是编译器, mddriver.c 是源代码文件, -o mddriver 是输出的可执行文件名称。运行后,你会看到程序输出了对应的MD5哈希值。

5.2 编译 mddriver.c 的环境准备

5.2.1 必要的开发工具和库文件

在编译 mddriver.c 之前,你需要准备一些开发工具和可能需要的库文件。通常情况下,你至少需要一个支持标准C的编译器,比如GCC,以及一些基本的编译链工具。

如果你是在一个类Unix的操作系统上工作,GCC通常是预装的,或者可以通过包管理器轻松安装。例如,在Ubuntu上,你可以使用以下命令安装GCC:

sudo apt-get update

sudo apt-get install build-essential

对于Windows系统,你可能需要安装MinGW或者Cygwin这样的工具来获得类似Unix环境的编译能力。

5.2.2 编译过程中的常见问题及解决办法

在编译 mddriver.c 时,可能会遇到几个常见的问题:

- 依赖问题 :程序可能依赖于特定的库,如OpenSSL或其他加密库。如果在编译时遇到错误提示缺少头文件或库文件,你需要安装相应的依赖。

- 编译器警告或错误 :可能由于代码中存在对旧标准的支持,而使用的编译器默认遵循新的标准。你可以通过调整编译器的标志来解决这一问题,例如为GCC添加

-std=c99来启用C99标准。 - 目标系统问题 :如果编译器和目标运行环境不一致,可能会出现运行时错误。在这些情况下,需要确保编译环境与运行环境的兼容性。

5.3 mddriver.c 的运行和结果分析

5.3.1 程序运行实例演示

为了更好地理解 mddriver.c 的运行情况,以下是一个具体的运行实例:

假设我们有以下字符串,我们想要计算它的MD5哈希值:

echo "Hello, World!" | md5sum

运行上述命令会输出 mddriver.c 程序的哈希值。你可以用这个命令的输出与 mddriver.c 的输出进行比较,来验证程序是否正确实现了MD5算法。

5.3.2 结果输出的解读和验证

假设 mddriver.c 的输出如下:

MD5 ("Hello, World!") = 3e25960a79dbc69b67485a735a076329

在这个输出中,我们得到的是字符串"Hello, World!"的MD5散列值。这里的散列值是一个32位的十六进制字符串,每个字符代表4位二进制信息。

为了验证这个散列值是否正确,我们可以使用在线的MD5哈希生成器或者其他的MD5工具进行比较。如果所有工具生成的哈希值都相同,那么我们可以自信地说 mddriver.c 正确实现了MD5算法。

请注意,在实际使用中,由于MD5已经被认为是不安全的,因此不建议在需要安全保证的场合使用该算法。这个演示主要是为了教育和理解MD5算法的实现细节。

现在我们已经完成了对 mddriver.c 程序的使用和编译过程的介绍。下一章节,我们将探讨MD5的安全性考虑,包括其安全隐患的分析及提高MD5安全性的策略。

6. MD5的安全性考虑

6.1 MD5的安全隐患分析

6.1.1 已知的碰撞攻击方法

在密码学中,碰撞指的是两个不同的输入消息产生相同的哈希值的情况。对于MD5而言,其设计上存在的缺陷使得找到碰撞攻击的方法成为可能。自1996年起,已有多篇论文报道了MD5碰撞攻击的发现。

最著名的碰撞攻击案例之一是在2004年由王小云教授及其团队首次公布的。他们通过构造特定的消息对,找到了MD5的碰撞,从而证明了MD5不再安全。这种攻击利用了MD5算法的弱非线性特性,通过精心设计的消息块使得两组输入数据在经过MD5算法处理后能够产生相同的输出哈希值。

此外,2005年,三位研究人员Florian, Sotirov, Stevens, Karpman, Bhargavan, Delignat-Lavaud, and Lehmann 发表了另一篇论文,他们展示了一种更为实用的碰撞攻击方法,能够生成可被PKCS#1 v1.5签名方案接受的碰撞证书,这进一步证明了MD5在数字签名等领域的不安全性。

6.1.2 MD5在不同领域的安全隐患

MD5的碰撞攻击会带来一系列的安全隐患。在安全协议如SSL/TLS中,MD5用于验证证书。如果MD5可以被攻破,那么攻击者可以创建伪造的证书,用于身份伪装或中间人攻击。在软件发布中,MD5常用于验证软件的完整性和来源,如果存在碰撞,那么攻击者可以替换合法软件,而保证其哈希值不变,从而使得用户在不知情的情况下安装恶意软件。

在数据完整性检查方面,MD5的碰撞攻击同样影响深远。系统管理员依赖MD5来检测文件在传输或存储过程中是否被篡改,如果攻击者可以制造碰撞,就可以替换文件内容而不影响哈希值,导致管理员无法检测到数据篡改。

6.2 提高MD5安全性的实践策略

6.2.1 如何在现有系统中提高MD5的安全性

尽管MD5不再被认为是安全的哈希函数,但在某些实际应用中,完全替换MD5可能仍存在困难,这要求我们采取一些策略来尽可能降低MD5安全漏洞带来的风险。

- 附加信息法 :在使用MD5哈希数据之前,可以附加一些固定或者随机信息(比如时间戳、随机数等),这样即使两个不同的消息产生相同的MD5哈希值,由于附加信息不同,最终得到的哈希值也会不同,使得碰撞攻击变得困难。

- 密钥哈希 :将密钥结合到哈希函数中,例如使用HMAC-MD5的方式。在HMAC中,数据和密钥结合之后进行哈希处理,提高了安全性。

- 混合使用多种哈希算法 :例如结合使用MD5和SHA-1算法。虽然MD5已经不安全,但若是在MD5的基础上再次使用安全的哈希算法处理,可以使得攻击成本大幅增加。

6.2.2 应对MD5已知漏洞的策略建议

针对MD5的已知漏洞,以下是一些建议性的安全措施:

- 定期更新和打补丁 :对使用MD5算法的软件和系统进行定期的安全审查和更新,及时应用安全补丁。

- 教育和培训 :提升开发人员和系统管理员对密码学和MD5缺陷的认识,强化安全意识。

- 逐步替代 :在长期策略上,应逐步寻找MD5的替代品,比如SHA-256,同时考虑到性能和兼容性的折衷方案。

6.3 MD5与其他算法的安全性对比

6.3.1 MD5与SHA-1、SHA-256的对比分析

MD5、SHA-1和SHA-256都是广泛使用的哈希算法,但它们在安全性和性能方面存在显著差异。

-

安全性 :

- MD5 :作为最不安全的算法,MD5容易受到碰撞攻击,不再适用于需要高安全性的场合。

- SHA-1 :虽然比MD5更加安全,但SHA-1也存在一些已知的安全漏洞。2017年,Google成功实施了SHA-1的碰撞攻击,导致其安全性受到质疑。

- SHA-256 :作为SHA-2算法家族的一部分,SHA-256被认为是非常安全的哈希算法,尽管它的运算开销较大,但能够提供更强的抗碰撞和抗预映射攻击能力。

-

性能开销 :

- MD5 :计算速度相对较快,但由于其安全性问题,其性能优势已经不再重要。

- SHA-1 :运算速度较快,但比MD5稍慢。

- SHA-256 :在速度上比MD5和SHA-1都要慢,但是它更复杂,其设计也更为安全。

6.3.2 在不同应用场景中选择合适算法的考虑因素

选择合适的哈希算法通常需要在安全性、性能和兼容性之间进行权衡。以下是选择算法时的一些关键考虑因素:

- 安全性需求 :对于金融交易、数字签名等对安全性要求极高的应用场景,应选择安全性较高的哈希算法,如SHA-256。

- 性能要求 :如果应用场景对性能有较高要求,如缓存系统或需要频繁计算哈希值的系统,可以考虑使用SHA-1或MD5(尽管不推荐)。

- 兼容性 :如果算法需要与现有系统兼容或者迁移成本过高,可能需要在短期内使用MD5或SHA-1,同时规划逐步迁移到更为安全的算法。

- 技术标准和规定 :遵循相关行业标准和法规要求,选择符合规范的哈希算法。

通过上述分析,我们可以看出,在实际应用中选择合适的哈希算法需要综合考虑多个因素,并根据具体需求做出合理选择。

7. 选择更安全的哈希算法

随着安全威胁的不断演变,选择一个既安全又可靠的哈希算法对于保护数据安全显得尤为重要。本章将深入探讨哈希算法的安全要求和发展趋势,并介绍常见的替代MD5的哈希算法。最后,将探讨如何在项目中迁移和应用新算法。

7.1 哈希算法的安全要求和发展趋势

哈希算法作为信息安全领域中的一项基础技术,其安全性至关重要。随着计算能力的增强和攻击手段的不断进步,哈希算法的安全要求也在不断提高。

7.1.1 安全哈希算法的基本要求

安全的哈希算法需要满足以下几个基本要求:

- 抗碰撞性 :理想情况下,哈希函数应使得不同输入几乎不可能产生相同的输出。

- 抗原像攻击 :给定一个哈希值,找到产生该哈希值的原始输入应该非常困难。

- 抗预映像攻击 :即使是哈希值的某部分信息泄露,也无法有效恢复原始数据。

- 高效性 :算法应该在保证安全性的同时,能够高效地进行计算。

7.1.2 哈希算法的未来发展方向

随着量子计算的不断发展,传统的哈希算法面临着新的挑战。未来的发展方向可能包括:

- 量子安全 :哈希算法将需要设计成能够抵抗量子计算机的攻击。

- 更高安全性 :随着攻击技术的提高,哈希算法的安全强度也需要相应地增强。

- 优化性能 :在保证安全的前提下,提升算法的效率,减少计算资源的消耗。

7.2 常见的替代MD5的哈希算法

为了应对MD5的安全缺陷,研究人员提出了多种新的哈希算法。这些算法在保持高效性的同时,提高了安全性。

7.2.1 SHA系列算法的特点和优势

安全哈希算法(SHA) 系列是MD5的替代者之一,其中比较著名的有SHA-1、SHA-256和SHA-3。

- SHA-1 :虽然比MD5安全,但仍然存在安全隐患,因此不推荐使用。

- SHA-256 :属于SHA-2族,提供256位的输出,具有较高的安全性,是目前广泛采用的算法之一。

- SHA-3 :由NIST组织发起的竞赛中选出的新一代哈希算法,提供了与SHA-2相似甚至更好的安全性,同时还具有更高的灵活性和效率。

7.2.2 其他新兴哈希算法的简介和特点

除了SHA系列算法,还有其他一些新兴的哈希算法,例如:

- BLAKE2 :具有较快的运算速度和较小的内存占用,适用于各种硬件平台。

- SHA-3的变种 :如 Keccak ,在NIST竞赛中获胜后经过细微修改而来。

7.3 如何在项目中迁移和应用新算法

迁移现有项目中使用的哈希算法是一个复杂的过程,需要仔细规划和逐步实施。

7.3.1 迁移过程中的挑战和解决方案

迁移过程中可能会遇到以下挑战:

- 兼容性问题 :新旧算法的输出长度和格式可能不同,需要修改依赖旧哈希值的系统。

- 性能影响 :新算法可能在性能上有所改变,需要评估对系统性能的影响。

- 测试验证 :迁移后必须进行彻底的测试,确保新算法的正确性和安全性。

解决方案可能包括:

- 分阶段实施 :先在非关键系统中进行测试,逐步推广至整个系统。

- 代码重构 :重构相关代码,以更好地支持新的哈希算法。

- 持续监控 :在迁移过程中和之后,持续监控系统的安全性和性能指标。

7.3.2 实际案例分析:从MD5到SHA-256的迁移过程

一个具体的迁移案例分析如下:

- 评估现有系统 :首先确定MD5在现有系统中的使用情况和影响范围。

- 选择替代算法 :根据项目需求选择SHA-256作为替代算法。

- 实施代码更新 :在系统中实现SHA-256算法,并替换所有MD5的引用。

- 数据迁移 :将存储在数据库中的MD5哈希值更新为SHA-256哈希值。

- 测试验证 :对新系统进行全面的测试,包括功能测试、性能测试和安全性测试。

- 上线及监控 :在测试无误后,将新系统上线,并进行持续的安全监控。

通过以上步骤,可以确保从MD5向SHA-256的顺利迁移,同时保持系统的稳定性和数据的安全性。

在选择和应用更安全的哈希算法时,项目管理者和技术团队需要紧密合作,充分评估各种因素,确保迁移过程平稳进行。通过这样的努力,可以大大提高系统的安全性,确保数据的安全存储和传输。

简介:MD5是一种广泛使用的哈希函数,设计者为Rivest。它能将任意长度的数据转换为一个128位的哈希值。该算法在信息安全、文件校验等领域中发挥作用。在C语言中,MD5算法的实现涉及初始化、处理、压缩和输出四个主要阶段。该算法通过一系列复杂的数学运算来转换输入数据。 mddriver.c 是一个用于测试MD5实现的程序。尽管MD5实现简单高效,但其安全性已不适用于密码存储或高安全要求场景。开发者应考虑使用更安全的哈希函数,如SHA-256。本课程将引导学生了解MD5的实际应用,并通过实际操作来验证算法的正确性。

7235

7235

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?