第一关 key在哪里?

直接右键查看源码即可

第二关 再加密一次你就得到key啦~

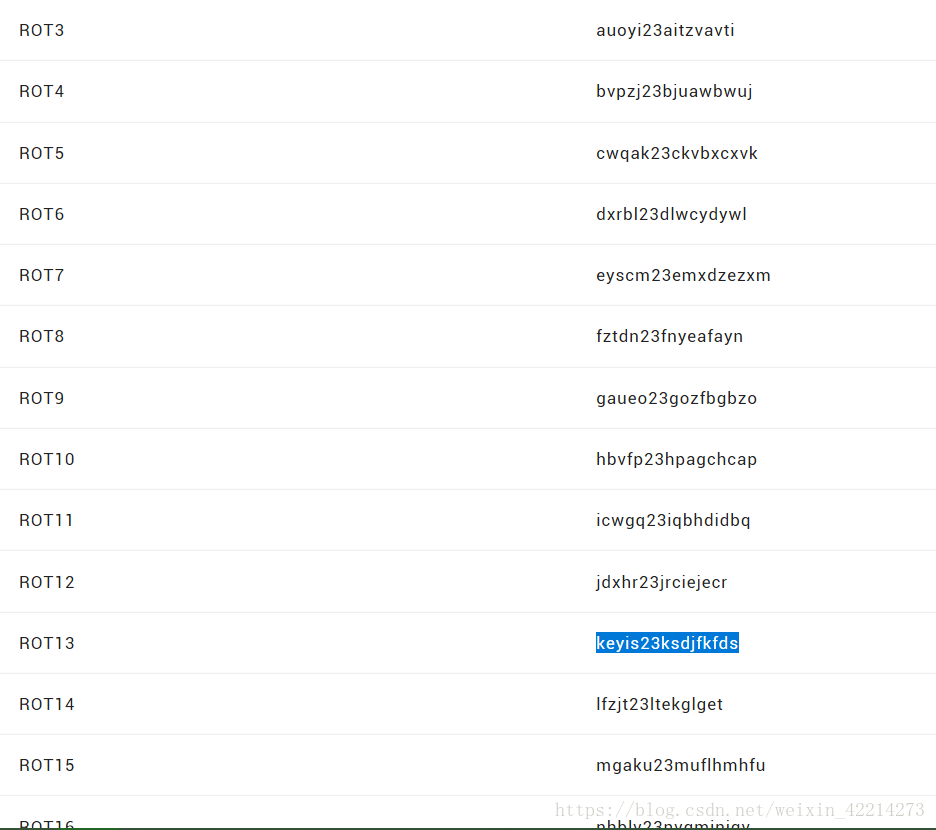

在加密一次的到密码 推测可能是凯撒密码类型 在网上直接找凯撒密码转换器

网址:https://planetcalc.com/1434/

发现rot13 就是key值

第三关 猜猜这是经过了多少次加密?

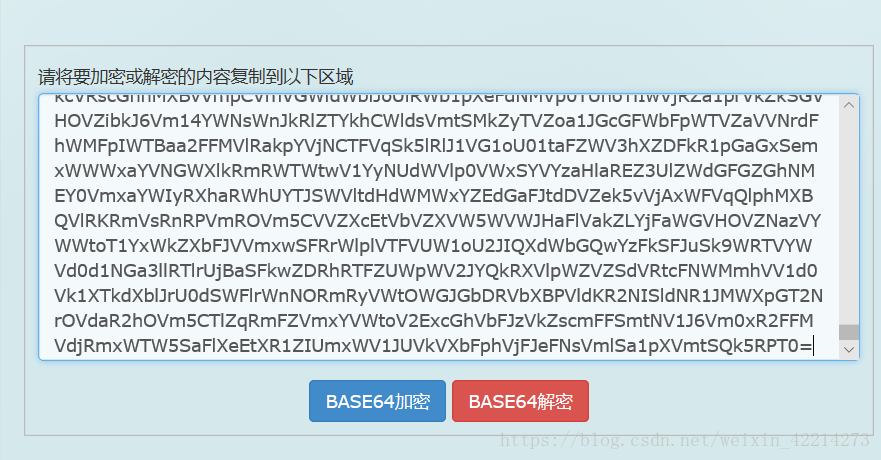

可以多次加密 以=结束 多半是base64加密

搜索base64在线

进行20次解密 的到key值

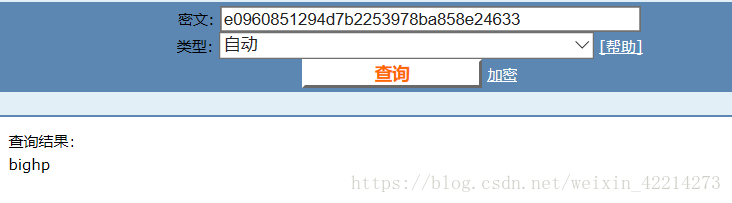

第四关 据说MD5加密很安全,真的是么?

说了是md5 直接md5 解码

第五关 种族歧视

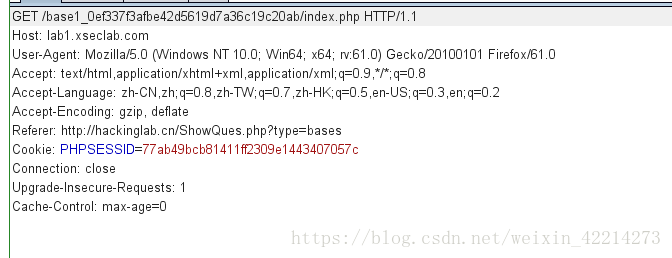

需要验证是外国人 先做一直没有什么思路,看见网上提示 发现他就是一个对于请求头语言的一个过滤

burp抓包

修改accept-Language 修改为en-US,en;q=0.8

即可得到key

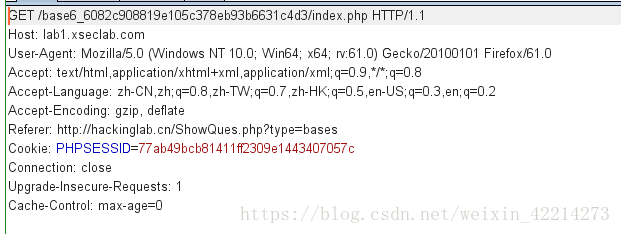

第六关 HAHA浏览器

看题目应该是修改User-Agent参数 直接添加即可

抓包结果如下

直接在User-Agent后面加HAHA 即可得到key

第七关 key究竟在哪里呢?

提示是web加强版 可能藏在数据包中 打开开发者工具(火狐F12)分析数据包 key值果然在里面

第八关 key又找不到了

暂时没有思路

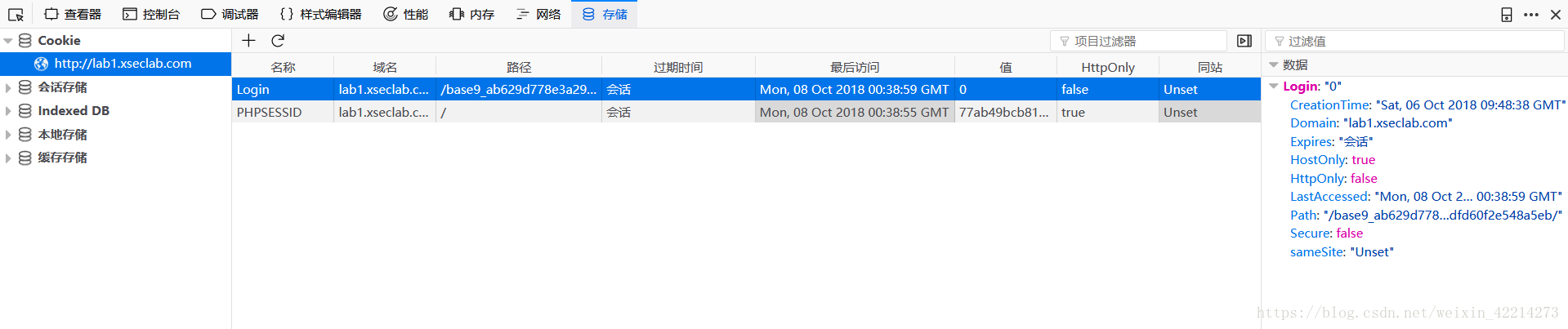

第九关 冒充登陆用户

抓包

发现login值为0 试着改为1 即可得到key值

第十关 比较数字大小

输入发现最大也才999 只能三位数 尝试抓包修改 修改为99999999999即可得到key值

第十一关 本地的诱惑

伪造本地地址 一般使用X-Forwarded-For 伪造一个本地地址

抓包后直接添加x-forwarded-for:127.0.0.1

即可得到key值

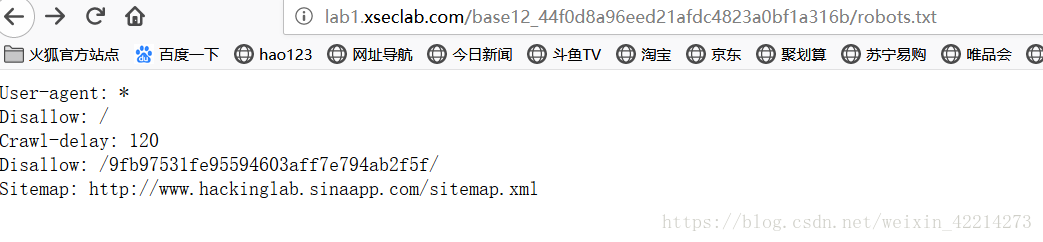

第十二关 就不让你访问

先做没有一点思路 试过直接进admin界面结果没有 也尝试过其他的没有啥结果

看提示发现是查看robots.txt

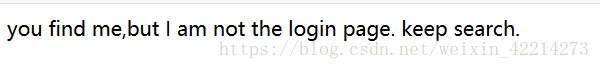

发现不可查看文件 直接进入

他说他不是login 页面 直接在后面添加/login.php 即可得到key值

差不多基础题就完了

本文介绍了网络安全实验室的基础关卡解题过程,包括查看网页源码寻找key、使用凯撒密码转换器、Base64解密、MD5解码、修改HTTP请求头、分析数据包、冒充登陆用户、数字比较和伪造本地地址等技巧。通过这些步骤,逐一攻破各个挑战。

本文介绍了网络安全实验室的基础关卡解题过程,包括查看网页源码寻找key、使用凯撒密码转换器、Base64解密、MD5解码、修改HTTP请求头、分析数据包、冒充登陆用户、数字比较和伪造本地地址等技巧。通过这些步骤,逐一攻破各个挑战。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?