上一篇记录了jmitm2的使用,这一篇记录另一个工具SSH MITM v2.1。

此工具相当于一个OpenSSH v7.5p1源代码的补丁,使其充当受害者与SSH服务器之间的代理。同时,所有明文密码和会话都记录在磁盘上。

1. 首先是进行下载:

attack@ubuntu:/home$ git clone https://github.com/jtesta/ssh-mitm.git

attack@ubuntu:/home$ cd ssh-mitm

root@ubuntu:/home/ssh-mitm$ bash install.sh

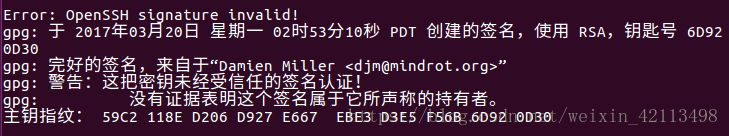

运行install.sh主要是进行下载OpenSSH存档,验证其签名,编译它,并初始化要在其中执行的非特权环境。然而在这一步就出现了难以解决的问题。在最后验证签名时,显示签名无效:

这个问题我至今不知道如何解决,执行到这里出错之后,install.sh之后的代码就无法继续执行了。

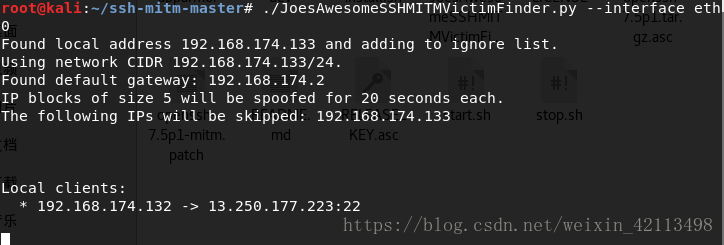

2. 按照作者的说明,第二步应该是寻找目标,也就是使用JoesAwesomeSSHMITMVictimFinder.py脚本,这一步没有问题:

可以查到受害主机连接了git服务器(这个是在kali上实验时的截图)。

3.第三步应该是进行攻击,按照作者的说明,这一步是以root身份执行start.sh,这将会启动

本文详细记录了使用SSH MITM v2.1进行中间人攻击的过程,包括下载、验证签名、查找目标、设置攻击等步骤。在安装过程中遇到签名无效、sshd_mitm未生成等问题,尝试了不同解决方案。最终发现需要在英文系统下运行才能通过签名验证,成功运行工具并拦截SSH连接。

本文详细记录了使用SSH MITM v2.1进行中间人攻击的过程,包括下载、验证签名、查找目标、设置攻击等步骤。在安装过程中遇到签名无效、sshd_mitm未生成等问题,尝试了不同解决方案。最终发现需要在英文系统下运行才能通过签名验证,成功运行工具并拦截SSH连接。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

409

409

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?