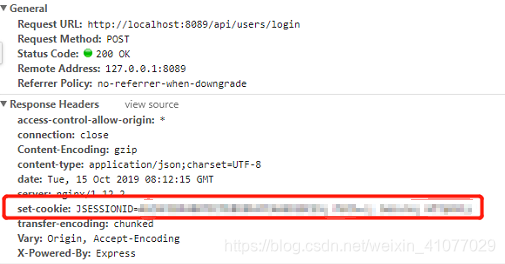

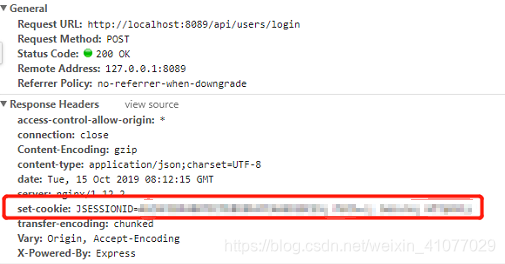

1.获取服务器端Response Hearders传过来的set-cookie

axios.post('xxx.url',params)

.then(res => {

console.log(res.headers['set-cookie'])

})

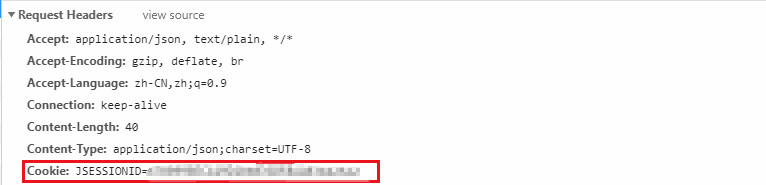

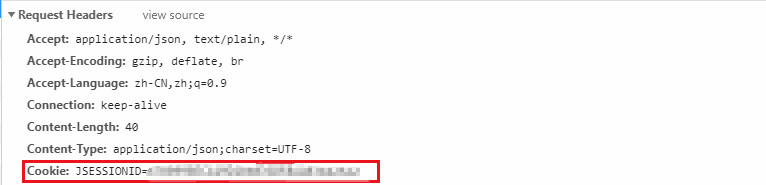

2.浏览器端设置cookie

document.cookie = 'JSESSIONID=xxxxxxxxxxxx

3.接口请求的时候Request Headers就会自动带上设置的cookie值了,返给服务端

本文介绍如何利用Axios从服务器获取set-cookie,并通过Document在浏览器端设置cookie,实现接口请求时自动携带cookie值。

本文介绍如何利用Axios从服务器获取set-cookie,并通过Document在浏览器端设置cookie,实现接口请求时自动携带cookie值。

1.获取服务器端Response Hearders传过来的set-cookie

axios.post('xxx.url',params)

.then(res => {

console.log(res.headers['set-cookie'])

})

2.浏览器端设置cookie

document.cookie = 'JSESSIONID=xxxxxxxxxxxx

3.接口请求的时候Request Headers就会自动带上设置的cookie值了,返给服务端

您可能感兴趣的与本文相关的镜像

Stable-Diffusion-3.5

Stable Diffusion 3.5 (SD 3.5) 是由 Stability AI 推出的新一代文本到图像生成模型,相比 3.0 版本,它提升了图像质量、运行速度和硬件效率

3839

3839

7197

7197