日志规范化是安全事件分析同样不可少的一个步骤。不同设备的日志格式是不一样的,如防火墙和IPS的日志,不同厂家防火墙的日志,各不相同。日志采集之后,紧要做的就是把这些不同格式的日志统一起来,为事件分析打下基础。

虽然安全日志不同,但都可以按照IP、端口、协议等属性对安全事件进行过滤的安全事件信息。这样也可以忽略其他不需要关注的安全事件。

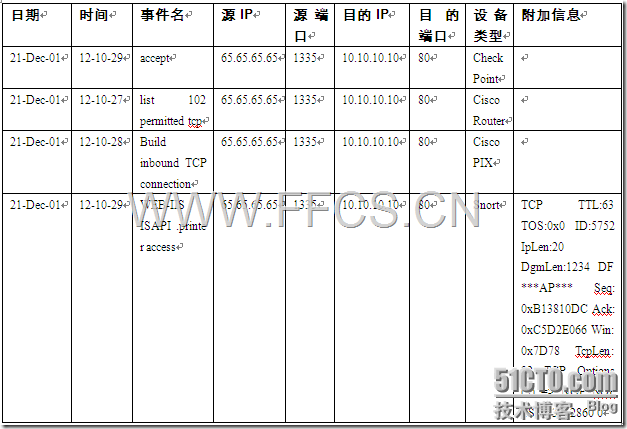

这样事件标准字段有:日期、时间、事件名、源IP、源端口、目的IP、目的端口、设备类型、附加信息。

例如来自不同设备访问IIS 80端口的日志记录:

■ Check Point:

"14" "21Dec2001" "12:10:29" "eth-s1p4c0" "ip.of.firewall" "log"

"accept" "www-http" "65.65.65.65" "10.10.10.10" "tcp" "4" "1355" ""

"" "" "" "" "" "" "" "" "firewall" " len 68"

■ Cisco Router:

Dec 21 12:10:27: %SEC-6-IPACCESSLOGP: list 102 permitted tcp

65.65.65.65(1355) -> 10.10.10.10(80), 1 packet

■ Cisco PIX:

Dec 21 2001 12:10:28: %PIX-6-302001: Built inbound TCP connection 125891

for faddr 65.65.65.65/1355 gaddr 10.10.10.10/80 laddr 10.0.111.22/80

■ Snort:

[**] [1:971:1] WEB-IIS ISAPI .printer access [**]

[Classification: Attempted Information Leak] [Priority: 3]

12/21-12:10:29.100000 65.65.65.65:1355 -> 10.10.10.10:80

TCP TTL:63 TOS:0x0 ID:5752 IpLen:20 DgmLen:1234 DF

***AP*** Seq: 0xB13810DC Ack: 0xC5D2E066 Win: 0x7D78 TcpLen: 32

TCP Options (3) => NOP NOP TS: 493412860 0

[Xref => http://cve.mitre.org/cgi-bin/cvename.cgi?name=CAN-2001-0241]

[Xref => http://www.whitehats.com/info/IDS533]

那么经过统一标准化之后,日志就变为下表格式:

转载于:https://blog.51cto.com/nssffcs/200980

本文介绍安全事件分析中日志规范化的重要性及实现方法。通过统一不同设备日志格式,便于事件分析。标准化后的日志包括日期、时间、事件名等关键字段。

本文介绍安全事件分析中日志规范化的重要性及实现方法。通过统一不同设备日志格式,便于事件分析。标准化后的日志包括日期、时间、事件名等关键字段。

13

13

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?