教程所示图片使用的是 github 仓库图片,网速过慢的朋友请移步>>> (原文)SSL 连接并非完全安全问题解决。

更多讨论或者错误提交,也请移步。

最近拿到了 TrustAsia 签发的 SSL 证书,在 Nginx 的环境下上了证书。猛然间发现: 友链界面没有绿锁。走了不少弯路解决了问题,特此记录下。

1. 问题再现

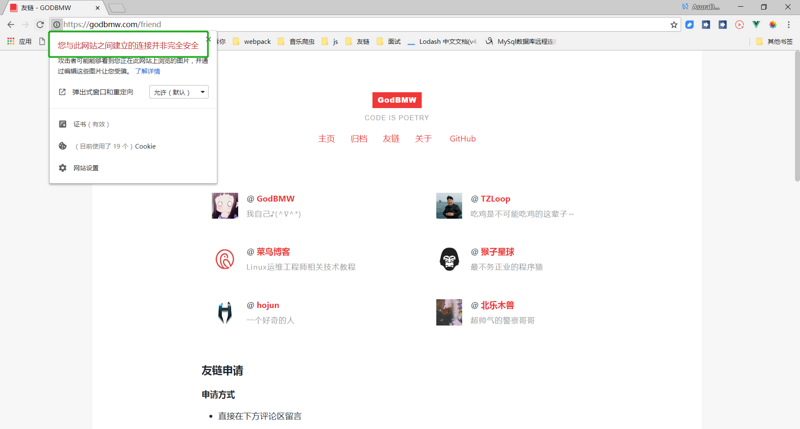

在首页等其他页面,页面地址栏前是有绿锁的。但是,一旦进入了友链界面,发现绿锁消失了,取而代之的是,一个感叹号。情况如下面这张图所示:

然后,进入其他页面,之前的绿锁也变成了感叹号。

2. 问题排查

最开始没有仔细观察感叹号的信息,以为是 SSL 证书没有上到位。仔细检查了 Nginx 的配置之后,确定了证书配置是没有错误的。

然后,又开始怀疑是不是没有让http强制跳转https。毕竟 Nginx 的配置是个大难题,但发现不论怎么强制跳转,均是有感叹号出现,遂排除。

最后,鬼使神差的看了信息:您与此网站的链接并非完全安全。

显然,SSL证书配置和强制跳转https配置都是正确的。错误应该是: 访问了http的静态资源。

3. 解决

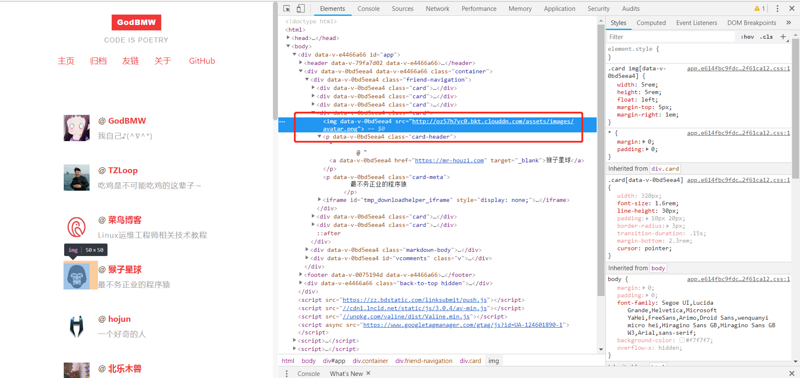

打开控制台,直接Ctrl + F搜索http。发现一张友链的头像地址,是http资源。

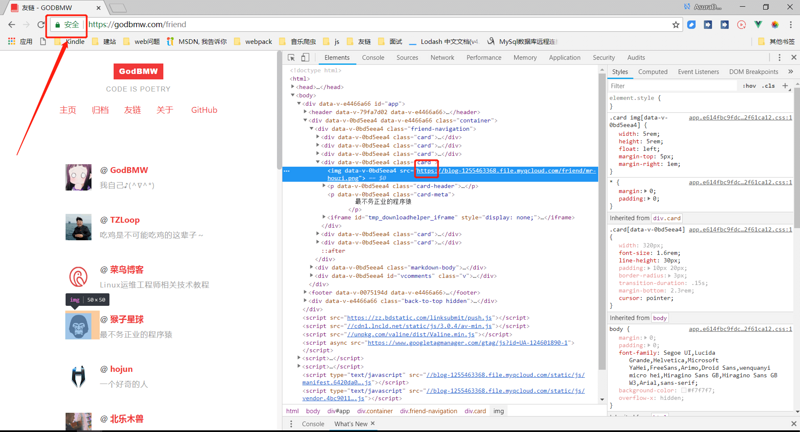

在数据库将资源替换成https资源即可,期待的绿锁又回来了。

欢迎入群:_857989948_ 。IT 技术深度交流和分享,涉及方面包括但不限于:网站制作、运营、UI 设计、算法分析、大数据、人工智能等。本群主打有深度、有态度的技术交流,欢迎热衷记录知识的您的加入。

967

967

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?