LC口令破解

Windows是如何存储密码的

- LAN Manager (LM)

- NT LAN Manager第二版(NTLMv2)

LM是Windows操作系统最早使用的密码哈希算法之一,并且在Windows 2000、XP、Vista和7中使用了更先进的NTLMv2之前,这也是唯一可用的版本。这些新的操作系统虽然可以支持使用LM哈希,但主要是为了提供向后兼容性,不过在Windows Vista和Windows 7中,该算法默认是被禁用的。

NT LAN Manager (NTLM)是由微软开发,用于取代LM的身份验证协议。最终通过改进,从Windows NT 4开始,NTLMv2被用作全新的身份验证方法。NT哈希的创建在操作系统实际参与的工作上更加简单,并需要使用MD4哈希算法,通过一系列数学计算创建哈希。MD4算法需要使用三次,这样才能产生NT哈希。

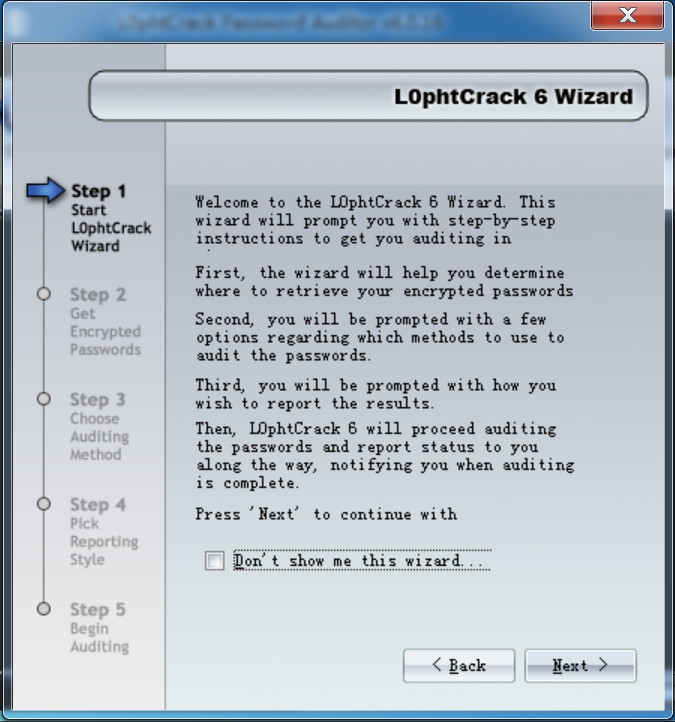

LC6向导过程

第一步,决定从哪儿得到需要恢复的口令

第二步,选择用来破解口令的方法

第三步,选择报告结果的方式

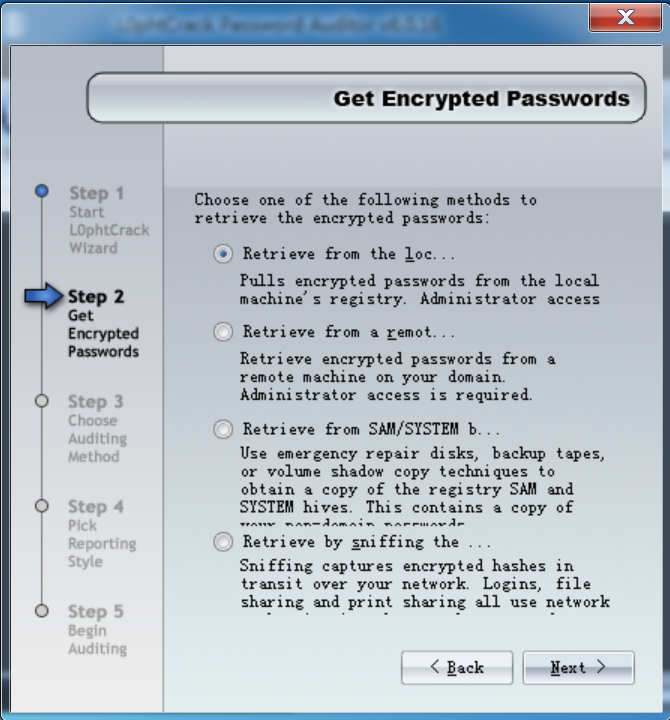

- 取得加密口令有四种方式

- 从本地计算机导入

- 从远程计算机导入(需要管理员权限)

- 用应急修复磁盘、备份磁带、卷影复制技术来得到一个注册表SAM和SYSTEM hives

- 探测捕获在网络中传输的加密Hash。

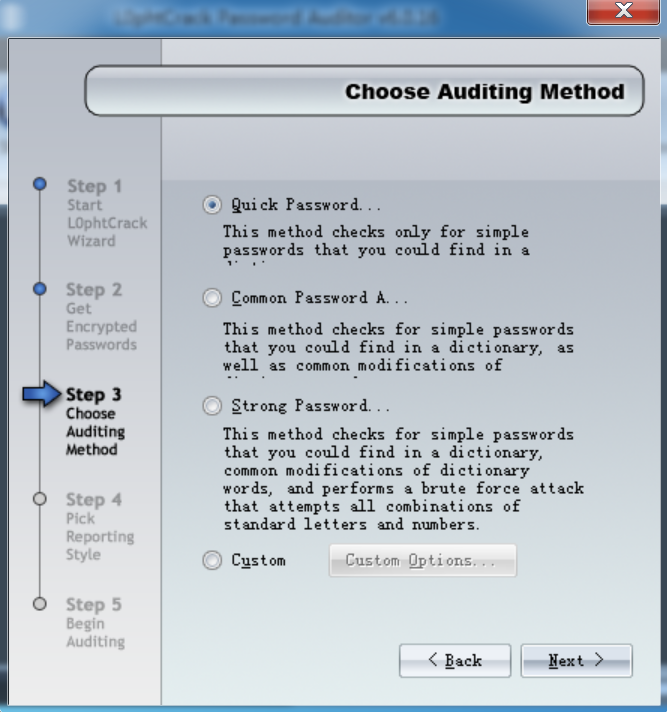

破解方式也有四种:

- 快速口令破解(字典攻击:直接在字典里能找到的简单口令)

- 普通口令破解(复杂字典攻击:在组合型字典里能找到的口令)

- 复杂口令破解(字典攻击、复杂字典攻击、暴力攻击:尝试所有字母和数字的组合)

- 自定义

最后选择结果报告的方式即可开始破解。参考LC6破解计算机密码曝光

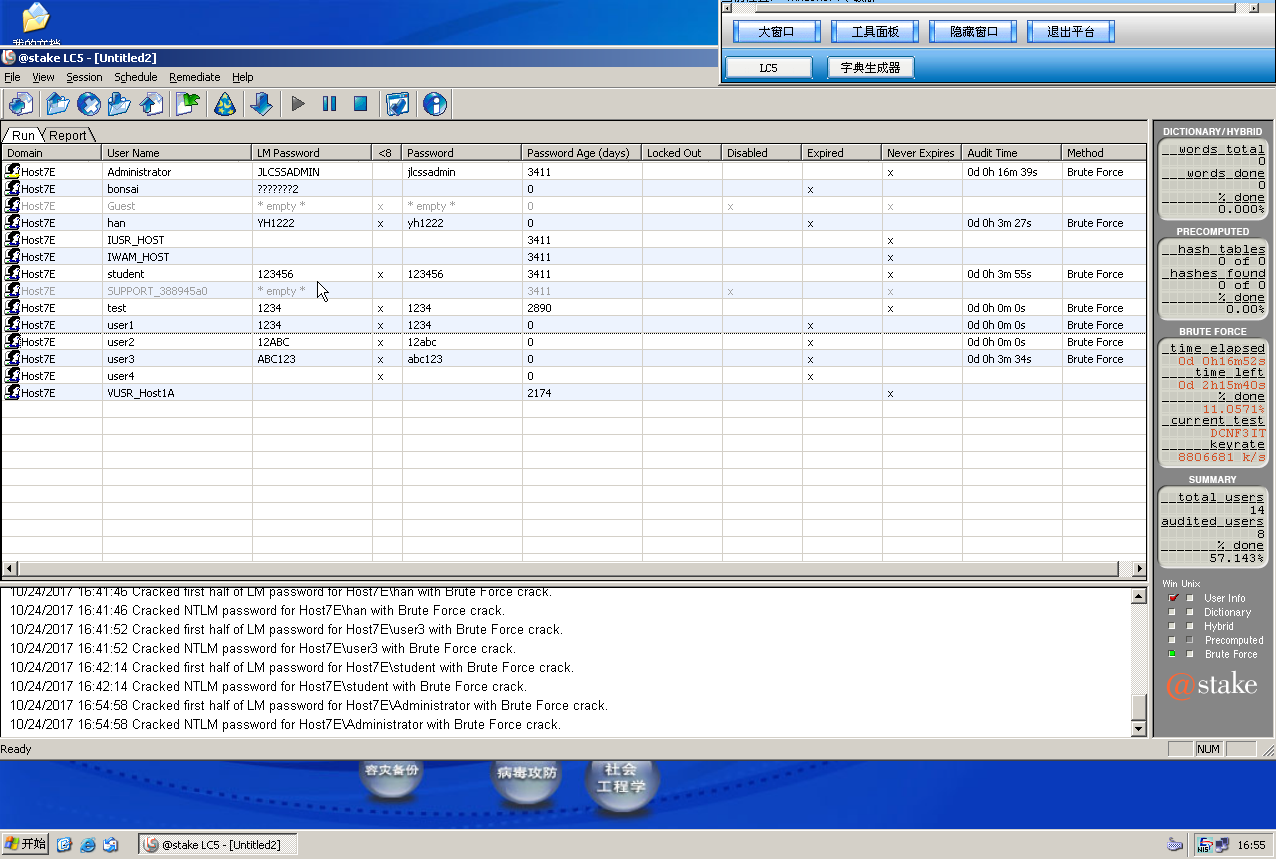

实验中两种破解方式

1、字典破解

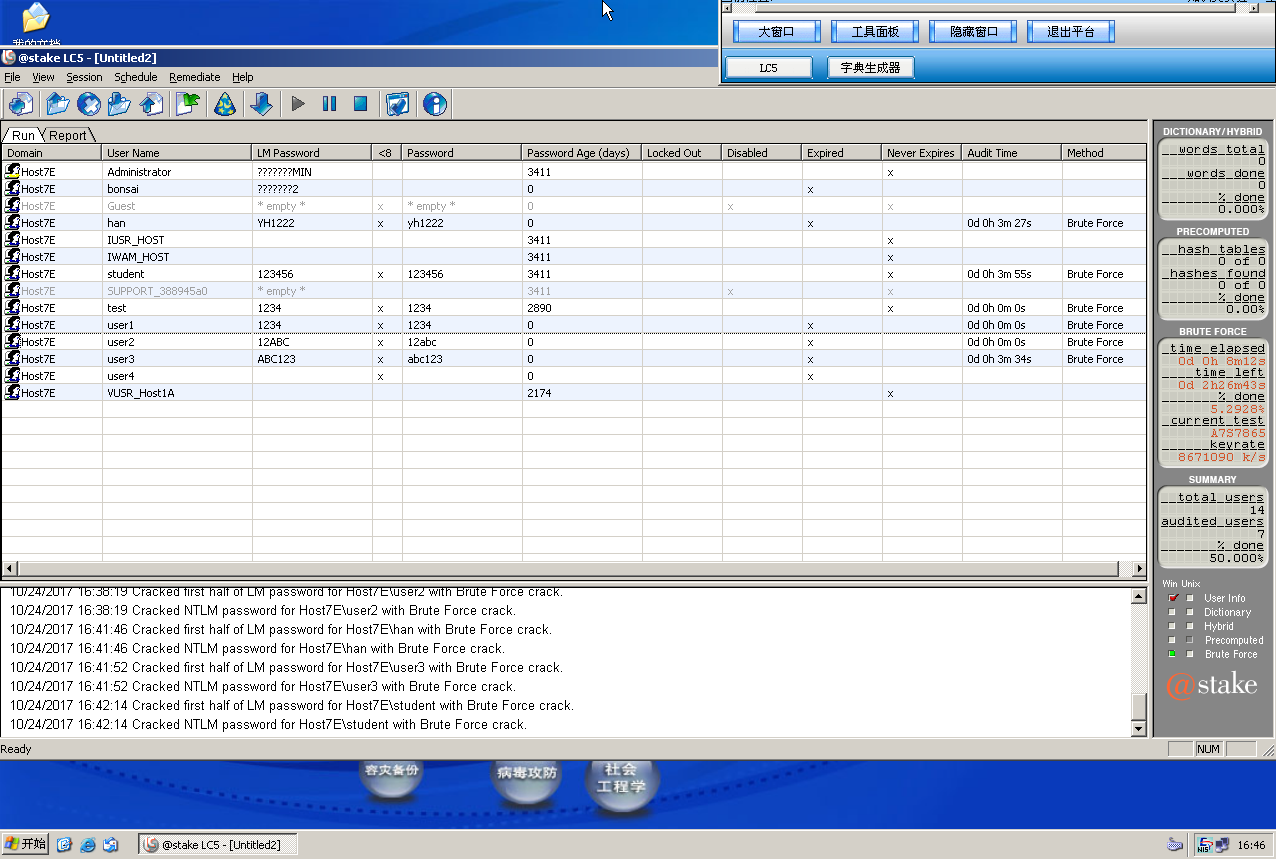

首先需要用字典生成器生成一个字典(.dic),导入该字典,才能开始破解。最终结果如下:

2、暴力破解

思考题

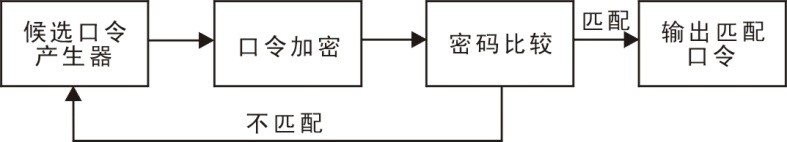

- 分析口令破解软件L0phtCrack(简写为LC)的工作原理。

口令破解程序的工作流程图如下:

即一个正向破解的过程,需要一定的计算能力。

- Windows 7的口令保护文件名称及存储位置是什么?

C:\windows\system32\config\sam

- Windows保护系统帐户口令的算法有LM和NTLM,这两种算法有什么区别?

本文详细介绍了LC口令破解工具的工作原理,包括Windows系统中密码的存储方式(LM与NTLM),LC6破解过程,以及从本地或远程计算机导入密码等方法。同时,还提供了字典破解与暴力破解的具体实例。

本文详细介绍了LC口令破解工具的工作原理,包括Windows系统中密码的存储方式(LM与NTLM),LC6破解过程,以及从本地或远程计算机导入密码等方法。同时,还提供了字典破解与暴力破解的具体实例。

351

351

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?